Cours Intermédiaire 11382

Introduction au cours:"Tutoriel vidéo d'auto-apprentissage sur l'équilibrage de charge Linux du réseau informatique" implémente principalement l'équilibrage de charge Linux en effectuant des opérations de script sur le Web, lvs et Linux sous nagin.

Cours Avancé 17696

Introduction au cours:"Tutoriel vidéo Shang Xuetang MySQL" vous présente le processus depuis l'installation jusqu'à l'utilisation de la base de données MySQL, et présente en détail les opérations spécifiques de chaque lien.

Cours Avancé 11394

Introduction au cours:« Tutoriel vidéo d'affichage d'exemples front-end de Brothers Band » présente des exemples de technologies HTML5 et CSS3 à tout le monde, afin que chacun puisse devenir plus compétent dans l'utilisation de HTML5 et CSS3.

2019-11-11 17:21:56 0 0 974

Le port 80 n'est pas accessible sous le système Mac

Le port 80 n'est pas accessible sous le système Mac

2020-01-08 19:43:15 0 0 1162

www.monsite.com n'est pas accessible

2018-02-01 16:39:59 0 3 1898

phpstudy ne peut pas accéder à l'interface de configuration

2018-12-15 18:33:24 0 0 1157

2020-03-04 10:09:22 0 1 1383

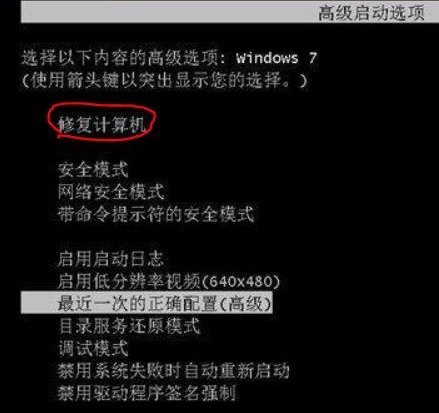

Introduction au cours:De nombreux utilisateurs rencontreront des problèmes lors de l'utilisation du système Win7, comme l'impossibilité d'accéder au système. Alors, comment gérer cette situation Afin de faciliter le fonctionnement de chacun, des solutions spécifiques sont proposées ci-dessous ? win7 ne peut pas accéder au système 1. Appuyez sur F8 lors du démarrage, entrez dans le démarrage avancé, puis sélectionnez « Réparer l'ordinateur » 2. Après l'ouverture, cliquez sur « Démarrer la réparation » 3. Après avoir démarré la réparation, il commencera à analyser l'ordinateur. 4. Lorsqu'un problème est détecté, il sera résolu de manière proactive.

2024-01-07 commentaire 0 1959

Introduction au cours:Les dommages causés par les vulnérabilités du système n'incluent pas : le fonctionnement normal du système : les vulnérabilités n'affecteront pas le fonctionnement normal du système. Fuite de confidentialité des utilisateurs : la vulnérabilité n’entraînera pas de fuite d’informations de confidentialité des utilisateurs. Dommages à la stabilité du système : la vulnérabilité n’endommage pas la stabilité du système. Exécution de l'application : la vulnérabilité n'empêche pas l'exécution de l'application. Infections par logiciels malveillants : les vulnérabilités ne provoquent des infections que lorsque des logiciels malveillants sont introduits.

2024-04-11 commentaire 0 637

Introduction au cours:1. L'ordinateur ne peut pas entrer dans le système, aidez-moi s'il vous plaît ? Je sais que vous n'aimez pas entendre cela, mais il n'y a en réalité que trois possibilités. Le disque dur est cassé et des secteurs défectueux apparaissent, entraînant un écran bleu d'erreurs de lecture de fichiers. Il y a un problème avec l'emplacement mémoire. La solution finale est de réinstaller. 2. L'ordinateur ne parvient pas à accéder au système ? Bootsafe64.sys est le fichier pilote de Kingsoft Antivirus. Il semble que le pilote soit endommagé ou perdu. Solution : copiez ce pilote depuis un autre ordinateur sur lequel Kingsoft Antivirus est installé ou supprimez Kingsoft Antivirus après avoir démarré en mode sans échec. 3. L'ordinateur a un écran bleu et l'hôte ne peut pas accéder au système. Récemment, de nombreux utilisateurs ont signalé que leurs ordinateurs avaient un problème « d'écran bleu d'ordinateur », empêchant « l'hôte » d'entrer normalement dans le système. Ce problème a causé des problèmes à de nombreux utilisateurs.

2024-08-05 commentaire 0 291

Introduction au cours:问题:进入homestead.app,页面提示:No input file specified. 系统环境: {代码...} .yaml 配置文件: {代码...} 文件夹结构: {代码...} 我试了在home文件夹下,建立vagrant/Code、index.html,但显示并没有任...

2016-12-01 commentaire 0 1741

Introduction au cours:Pourquoi n’installez-vous pas le système d’origine lors de l’assemblage d’un ordinateur ? Il y a plusieurs raisons : 1. Coût élevé : Le prix des systèmes d'exploitation authentiques est relativement élevé et peut devenir une partie importante du coût d'installation. Les utilisateurs individuels ou les assembleurs qui souhaitent contrôler les coûts peuvent en choisir des systèmes bon marché ou gratuits. système. 2. Systèmes piratés relativement faciles à obtenir : un grand nombre de systèmes d'exploitation piratés peuvent être trouvés sur Internet, et ces systèmes peuvent être obtenus gratuitement via le partage de fichiers, les téléchargements FTP officiels, les e-mails, etc. Ces systèmes piratés ne peuvent pas être mis à niveau, mis à jour et ne bénéficient pas de support technique officiel, mais ils peuvent réaliser des fonctions de base. 3. Installation facile : L'installation de systèmes d'exploitation piratés est simple et rapide, souvent sans clé CD ni documents prouvant l'efficacité du logiciel, et il n'est pas nécessaire d'attendre le processus d'activation. Droite

2024-06-02 commentaire 0 1020