Cours Intermédiaire 11344

Introduction au cours:"Tutoriel vidéo d'auto-apprentissage sur l'équilibrage de charge Linux du réseau informatique" implémente principalement l'équilibrage de charge Linux en effectuant des opérations de script sur le Web, lvs et Linux sous nagin.

Cours Avancé 17649

Introduction au cours:"Tutoriel vidéo Shang Xuetang MySQL" vous présente le processus depuis l'installation jusqu'à l'utilisation de la base de données MySQL, et présente en détail les opérations spécifiques de chaque lien.

Cours Avancé 11359

Introduction au cours:« Tutoriel vidéo d'affichage d'exemples front-end de Brothers Band » présente des exemples de technologies HTML5 et CSS3 à tout le monde, afin que chacun puisse devenir plus compétent dans l'utilisation de HTML5 et CSS3.

Qu'est-ce que le garbage collection JavaScript ?

2023-08-17 11:15:23 0 2 588

2017-05-16 12:59:10 0 3 589

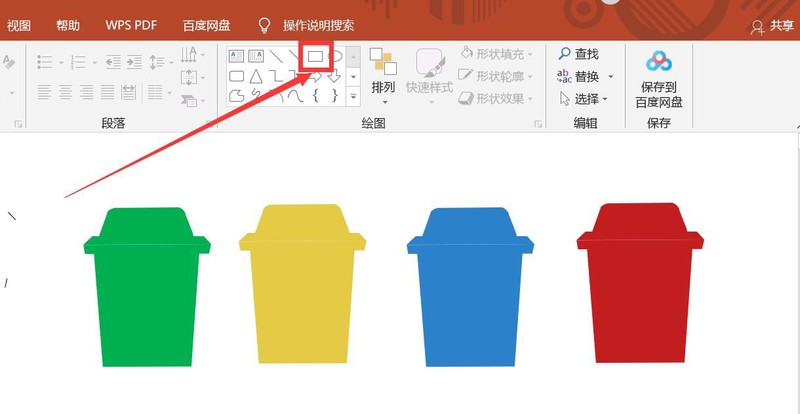

Introduction au cours:Cliquez sur le rectangle pour créer quatre apparences de poubelle de différentes couleurs, comme indiqué sur l'image. Cliquez sur la ligne droite pour ajouter un contour supérieur à la poubelle. Cliquez sur le rectangle pour créer la poubelle pour la poubelle. Cliquez sur la zone de texte pour ajouter des informations de description à chaque catégorie de poubelle, et une simple poubelle de classification des déchets est créée.

2024-04-17 commentaire 0 464

Introduction au cours:La plongée dans les bennes à ordures ou la fouille des déchets est une technique couramment utilisée en cybersécurité et en technologie de l'information, et est souvent utilisée par les pirates informatiques pour extraire des données. Elle repose sur le fait que « ce qui n’a aucune valeur pour une personne peut être très utile pour une autre ». Il est basé sur le proverbe « Les déchets d’un homme sont le trésor d’un autre ». La fouille des déchets fait référence à la recherche de déchets en ligne (informations inutilisées) et à la recherche d'informations utiles sur une entreprise ou un individu qui peuvent être utilisées pour des activités liées aux pirates informatiques. Cette plongée dans les poubelles est utilisée pour collecter des informations dans le but de pirater ou d'extraire des informations d'entreprise grâce à des techniques de phishing qui usurpent l'identité de sources réelles et extraient des informations sur les victimes. les pirates peuvent extraire

2023-08-28 commentaire 0 743

Introduction au cours:À mesure que Github gagne en popularité, de plus en plus de personnes se tournent vers lui comme outil de stockage de code et de collaboration. Cependant, le problème qui en découle est celui du spam Github. De nombreuses personnes sont en proie au spam Github, mais peu savent comment le désactiver. Dans cet article, nous expliquerons comment désactiver le spam Github. 1. Types de spam Github Le spam Github peut être divisé en deux types : le spam de notification et le spam promotionnel. 1. Notification spam lorsque vous suivez un G

2023-04-10 commentaire 0 2028