Cours Intermédiaire 11357

Introduction au cours:"Tutoriel vidéo d'auto-apprentissage sur l'équilibrage de charge Linux du réseau informatique" implémente principalement l'équilibrage de charge Linux en effectuant des opérations de script sur le Web, lvs et Linux sous nagin.

Cours Avancé 17659

Introduction au cours:"Tutoriel vidéo Shang Xuetang MySQL" vous présente le processus depuis l'installation jusqu'à l'utilisation de la base de données MySQL, et présente en détail les opérations spécifiques de chaque lien.

Cours Avancé 11374

Introduction au cours:« Tutoriel vidéo d'affichage d'exemples front-end de Brothers Band » présente des exemples de technologies HTML5 et CSS3 à tout le monde, afin que chacun puisse devenir plus compétent dans l'utilisation de HTML5 et CSS3.

Pourquoi ma page Web ne peut-elle pas s'afficher vers la droite pour voir l'effet ?

Pourquoi ma page Web ne peut-elle pas s'afficher vers la droite pour voir l'effet ?

2017-08-04 10:18:25 0 4 1268

Le code de vérification de l'image signale une erreur après l'utilisation de la session

2017-10-04 01:31:24 0 2 1427

php - Comment la plateforme tierce WeChat ajuste-t-elle l'interface du compte officiel?

2017-05-16 13:16:21 0 1 738

Le code de vérification n'est pas valide

2018-04-21 16:41:01 0 1 1560

javascript - À propos des problèmes d'authentification MongoDB

2017-06-10 09:48:05 0 1 834

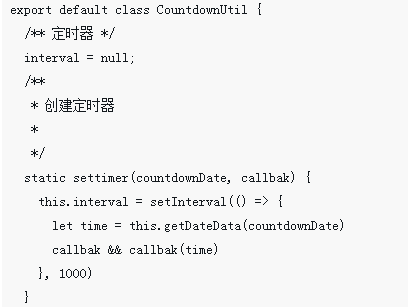

Introduction au cours:Cette fois, je vais vous proposer React Native pour implémenter la fonction de compte à rebours du code de vérification. Quelles sont les précautions à prendre pour que React Native implémente la fonction de compte à rebours du code de vérification ?

2018-04-17 commentaire 0 2595

Introduction au cours:Prévention des vulnérabilités d'autorisation non valides dans Java À l'ère de l'information d'aujourd'hui, les problèmes de sécurité des logiciels deviennent de plus en plus importants. Java étant l’un des langages de programmation les plus utilisés, il ne fait pas exception. Les vulnérabilités d'autorisation non valides constituent un risque de sécurité courant dans les applications Java. Cet article présentera en détail le principe de la vulnérabilité d’autorisation non valide et fournira quelques méthodes efficaces pour éviter cette vulnérabilité. Le principe de la vulnérabilité d'autorisation invalide est simple : lorsqu'une application Java ne vérifie pas correctement les informations d'autorisation de l'utilisateur, un attaquant peut contourner les contrôles d'autorisation et effectuer des opérations non autorisées. Cela peut entraîner

2023-08-07 commentaire 0 1318

Introduction au cours:Comment activer l'authentification biométrique dans Powerbi (comment activer l'authentification biométrique dans Powerbi), comment l'utiliser spécifiquement, de nombreux internautes ne le savent pas, allons y jeter un œil. 1. Tout d'abord, cliquez sur l'icône du logiciel « PowerBI » sur le bureau du téléphone mobile. 2. Ensuite, dans l'interface « PowerBI », cochez la case « Exiger une authentification biométrique ». 3. Enfin, le bouton de vérification de l'option « Exiger une authentification biométrique » s'affiche comme « activé ».

2024-06-18 commentaire 0 462

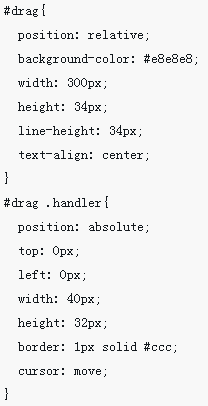

Introduction au cours:Cette fois, je vais vous présenter l'effet de code de vérification de la vérification par glisser-déposer à l'aide de jQuery et vue. Quelles sont les précautions à prendre pour utiliser jQuery et vue pour obtenir l'effet de code de vérification de la vérification par glisser-déposer ?

2018-03-14 commentaire 0 3138

Introduction au cours:这个验证类的完成有很长时间了,一直没有分享给大家 使用了这么长时间之后感觉挺顺手,用于一些不需要特殊效果的表单验证个人认为已经足够了,还是挺好用的

2016-05-16 commentaire 0 1004