Cours Intermédiaire 11460

Introduction au cours:"Tutoriel vidéo d'auto-apprentissage sur l'équilibrage de charge Linux du réseau informatique" implémente principalement l'équilibrage de charge Linux en effectuant des opérations de script sur le Web, lvs et Linux sous nagin.

Cours Avancé 17743

Introduction au cours:"Tutoriel vidéo Shang Xuetang MySQL" vous présente le processus depuis l'installation jusqu'à l'utilisation de la base de données MySQL, et présente en détail les opérations spécifiques de chaque lien.

Cours Avancé 11447

Introduction au cours:« Tutoriel vidéo d'affichage d'exemples front-end de Brothers Band » présente des exemples de technologies HTML5 et CSS3 à tout le monde, afin que chacun puisse devenir plus compétent dans l'utilisation de HTML5 et CSS3.

Erreur de table de parcours jQuery

2023-03-29 18:20:32 0 0 685

Réécriture du titre : dépannage des problèmes de sélection de valeurs et d'affectation de variables

2024-03-30 10:19:52 0 2 526

2023-09-05 11:18:47 0 1 924

Expérimentez le tri après la limite de requête

2023-09-05 14:46:42 0 1 800

Grille CSS : créer une nouvelle ligne lorsque le contenu enfant dépasse la largeur de la colonne

2023-09-05 15:18:28 0 1 679

Introduction au cours:Cet article présente principalement l'implémentation spécifique de jQuery traversing Table. Les amis qui en ont besoin peuvent s'y référer.

2016-05-16 commentaire 0 1036

Introduction au cours:Comment terminer la mission Condor Coyote Crossing ? Cette tâche nous oblige à accepter le mandat du PNJ. Après avoir éliminé tous les loups, nous pouvons terminer cette tâche. Ce qui suit est un guide de tâches détaillé compilé par l'éditeur. J'espère qu'il pourra aider tout le monde à accomplir cette tâche. Guide pour terminer la mission Coyote Crossing dans "The Condor Shooting" 1. Terminez cette mission à l'emplacement indiqué sous l'image. 2. Une fois arrivés à destination, parlez au PNJ ici. 3. Ensuite nous retrouverons les coyotes selon la tâche confiée et tuerons tous ces loups. 4. Après avoir vaincu tous les coyotes, vous pouvez confier la tâche au PNJ et terminer la tâche.

2024-04-29 commentaire 0 1122

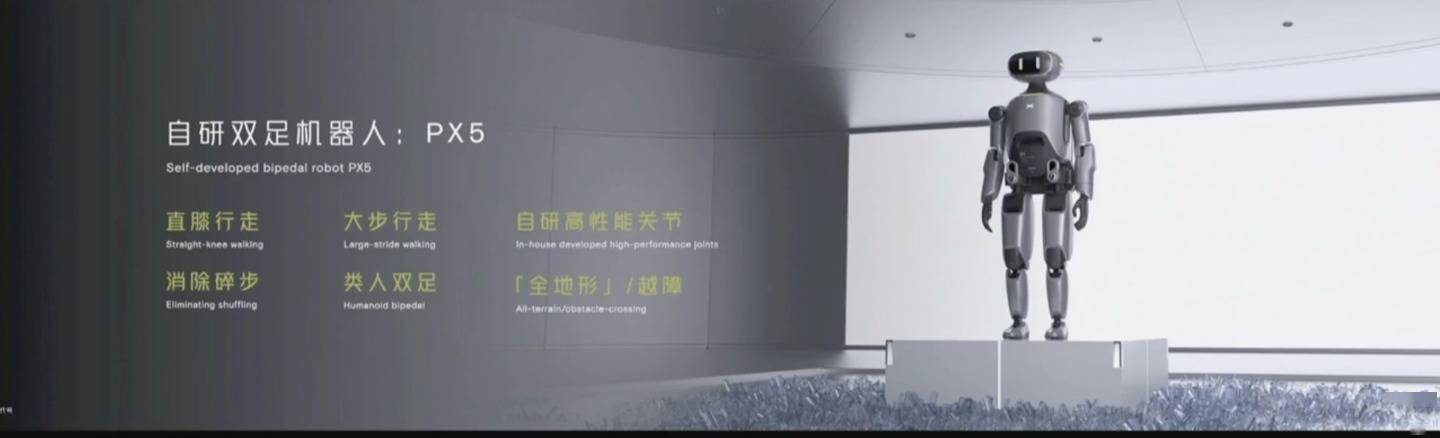

Introduction au cours:IT House a rapporté le 24 octobre que lors de la journée technologique 1024 de Xpeng Motors qui s'est tenue aujourd'hui, He Xiaopeng a lancé le PX5, un robot bipède humanoïde développé indépendamment par Xpeng Motors. Il a déclaré qu'il avait fallu cinq mois à l'équipe de Xiaopeng pour parvenir à une marche stable du robot bipède auto-développé. Selon les rapports, le PX5 peut atteindre les meilleures capacités de marche bipède et de franchissement d’obstacles du secteur. Grâce à des articulations haute performance auto-développées, le robot a atteint des capacités de marche de haute stabilité et peut effectuer une marche et un franchissement d'obstacles en intérieur et en extérieur pendant plus de 2 heures. De plus, le PX5 possède un bras humanoïde ultra-léger et une main adroite semblable à celle d'un humain : 11 degrés de liberté pour une main, 1 kg de force de maintien pour deux doigts et un système de conduite hybride rigide-flexible pour fournir des postures de préhension et d'emballage pour objets de formes différentes. Il convient de mentionner que le PX5 intègre également un entraînement et un contrôle et peut être contrôlé d'une seule main.

2023-10-25 commentaire 0 1026

Introduction au cours:Cette section présente principalement l'implémentation spécifique des clés et valeurs d'objet traversant Flex. Les amis qui en ont besoin peuvent s'y référer.

2016-12-27 commentaire 0 1156

Introduction au cours:La manière de gérer les attaques traversantes dans le système de vente flash PHP nécessite des exemples de code spécifiques. Avec l'essor du commerce électronique, les activités de vente flash sont devenues un moyen important pour les principales plateformes de commerce électronique d'attirer les utilisateurs et de promouvoir les ventes. Cependant, dans les systèmes de vente flash à haute concurrence, les attaques traversantes sont devenues une menace sérieuse pour la sécurité. Une attaque traversante fait référence à un moyen permettant à un attaquant d'accéder directement au système pour obtenir des produits de vente flash en modifiant les paramètres de la demande, en contournant les canaux normaux. Afin de prévenir les attaques traversantes, nous devons implémenter une série de mesures de sécurité dans le système de suppression flash PHP. Ci-dessous, je présenterai quelques points communs

2023-09-20 commentaire 0 1447