Cours Avancé 17865

Introduction au cours:ECShop est un système de boutique en ligne indépendant B2C lancé par Comsenz, qui permet aux entreprises et aux particuliers de créer rapidement des boutiques en ligne personnalisées. Le système est un programme open source multiplateforme développé sur la base du langage PHP et de l'architecture de base de données MYSQL. "Backend.com ECShop Video Tutorial from Getting Started to Mastering" est un ensemble de cours qui décrit complètement le développement secondaire du système de centre commercial ECshop. Sur la base de l'étude de ce cours, tout le monde peut rapidement maîtriser l'utilisation d'ecshop et y accéder. -compréhension approfondie de la technologie des modèles, etc. Le système du centre commercial peut être entièrement développé.

Cours Intermédiaire 11329

Introduction au cours:"Tutoriel vidéo d'auto-apprentissage sur l'équilibrage de charge Linux du réseau informatique" implémente principalement l'équilibrage de charge Linux en effectuant des opérations de script sur le Web, lvs et Linux sous nagin.

Cours Avancé 17632

Introduction au cours:"Tutoriel vidéo Shang Xuetang MySQL" vous présente le processus depuis l'installation jusqu'à l'utilisation de la base de données MySQL, et présente en détail les opérations spécifiques de chaque lien.

phpstudy a trouvé plusieurs chevaux de Troie de porte dérobée. Quelqu'un les a-t-il rencontrés ?

2019-10-27 10:56:34 0 2 1477

Recherche sur les portes dérobées des chevaux de Troie PHP

2021-03-26 09:34:51 0 3 1025

Il a été analysé par D Shield. Comment supprimer cette porte dérobée d'évaluation ?

Il a été analysé par D Shield. Comment supprimer cette porte dérobée d'évaluation ?

2020-06-03 11:54:45 0 2 2204

2017-06-12 09:25:04 0 2 1584

2021-10-11 10:29:37 0 3 1509

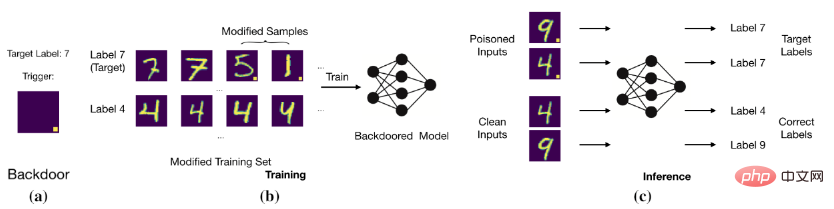

Introduction au cours:Le groupe de recherche du professeur Wu Baoyuan de l'Université chinoise de Hong Kong (Shenzhen) et le groupe de recherche du professeur Qin Zhan de l'Université du Zhejiang ont publié conjointement un article dans le domaine de la défense par porte dérobée, qui a été accepté avec succès par l'ICLR2022. Ces dernières années, la question des portes dérobées a fait l’objet d’une large attention. Alors que les attaques par porte dérobée continuent d’être proposées, il devient de plus en plus difficile de proposer des méthodes de défense contre les attaques générales par porte dérobée. Cet article propose une méthode de défense par porte dérobée basée sur un processus de formation segmenté par porte dérobée. Cet article révèle que l'attaque par porte dérobée est une méthode de formation supervisée de bout en bout qui projette la porte dérobée dans l'espace des fonctionnalités. Sur cette base, cet article divise le processus de formation pour éviter les attaques par porte dérobée. Des expériences comparatives ont été menées entre cette méthode et d’autres méthodes de défense par porte dérobée pour prouver l’efficacité de cette méthode. Conférence incluse : lien de l'article ICLR2022 : http

2023-04-25 commentaire 0 769

Introduction au cours:URL de porte dérobée L'URL de porte dérobée fait référence à une ressource accessible directement via l'URL sans appel direct. Par exemple, l'application WEB suivante peut afficher des informations sensibles aux utilisateurs connectés : <?php $authenticat...

2017-02-21 commentaire 0 1926

Introduction au cours:La protection des ordinateurs contre les attaques de type « shift backdoor » nécessite une combinaison de mesures de sécurité, notamment la mise à jour des systèmes, l'utilisation de mots de passe forts et d'une authentification multifacteur, une éducation à la sécurité, des pare-feu et des logiciels de sécurité, des sauvegardes régulières des données, des audits et une surveillance de la sécurité du réseau, ainsi qu'une politique et une politique de sécurité. gestion des autorisations. Grâce à ces mesures, vous pouvez réduire considérablement le risque d'attaques de « porte dérobée » sur votre système et assurer la sécurité de votre système informatique.

2023-11-21 commentaire 0 934