localisation actuelle:Maison > 安全驗證 recherche

21313 contenu connexe trouvé

-

- Effet de défilement plein écran du routeur de sécurité 360

- Effet de défilement plein écran du routeur de sécurité 360

- 2019-10-18 44 1153

-

- Page spéciale de Cheetah Safe Browser, défilement en plein écran de haut en bas, commutation des effets spéciaux, code JS

- La page spéciale de Cheetah Safe Browser a un code JS d'effet spécial de défilement en plein écran et de commutation vers le haut et vers le bas. L'effet de défilement est très fluide. Il est implémenté sur la base de jQuery. L'effet est capturé à partir du site Web de Cheetah. page de guide spéciale.

- 2017-01-13 75 1923

-

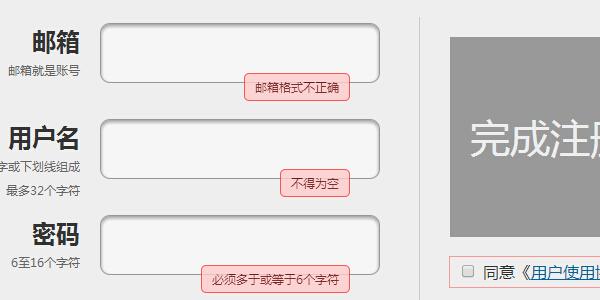

- Code de vérification du formulaire d'inscription du membre de l'instance de vérification de l'inscription

- Le code de vérification du formulaire d'inscription de membre d'un exemple de vérification d'inscription est utilisé pour vérifier si les informations de membre enregistré de l'utilisateur répondent aux exigences. Sinon, saisissez-les à nouveau. Le site Web chinois PHP recommande également le téléchargement.

- 2017-02-07 152 2027

-

- Plug-in mobile Happy Scratch HTML5

- Le plug-in mobile Happy Scratch HTML5 est un plug-in mobile H5 Scratch adapté aux activités Double 12.

- 2024-02-29 5 343

-

- Papier HTML5 plié dans des effets spéciaux d'animation de boîte-cadeau

- L'effet d'animation HTML5 papier plié en boîte cadeau est un effet d'animation de cadeau de Noël implémenté en CSS qui convient à Noël ou à toute autre fête.

- 2024-02-29 5 327

-

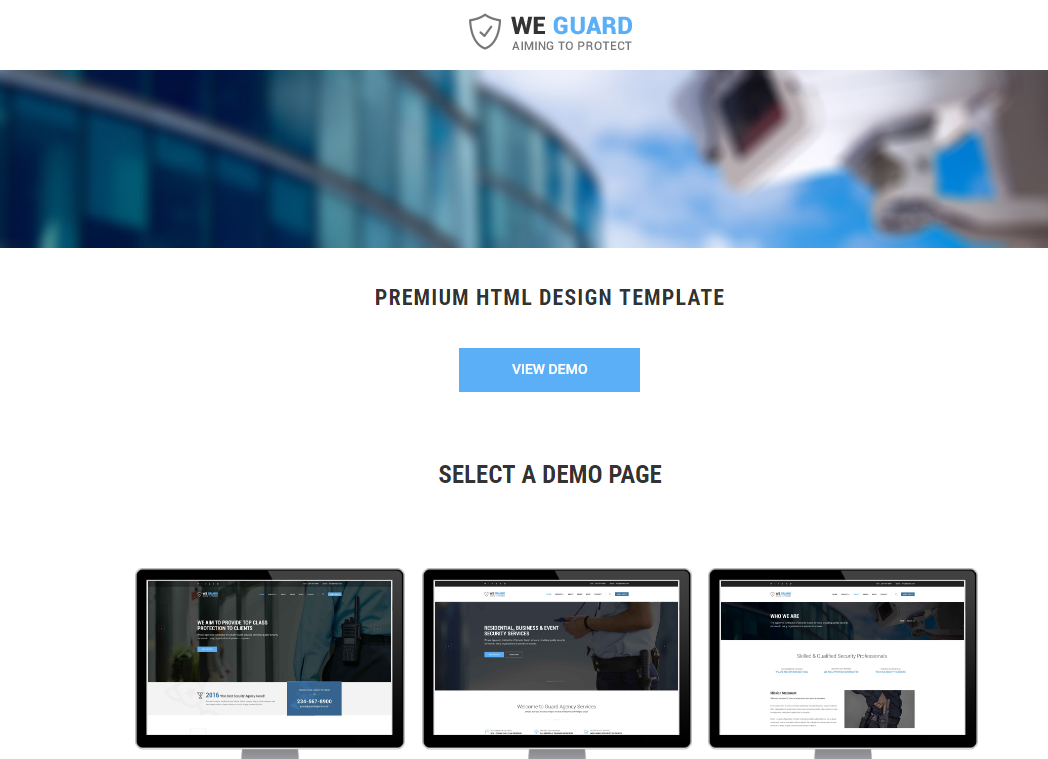

- Site officiel de Blue Security Protection Company

- Site officiel de Blue Security Protection Company

- 2018-01-02 113 3026960

-

- Modèle de site Web d'entreprise de protection de sécurité bleue

- Modèle de site Web d'entreprise de protection de sécurité bleue

- 2018-01-18 76 2959732

-

- Modèle Web réactif pour la technologie de cryptage de sécurité financière

- Modèle Web réactif pour la technologie de cryptage de sécurité financière

- 2018-01-25 30 2927978

-

- Site officiel de Giant Bicycle, ensemble complet de modèles de site Web à télécharger

- Téléchargez l'ensemble complet des modèles de sites Web pour le site officiel de Giant Bicycle.

- 2017-01-18 73 3582609

-

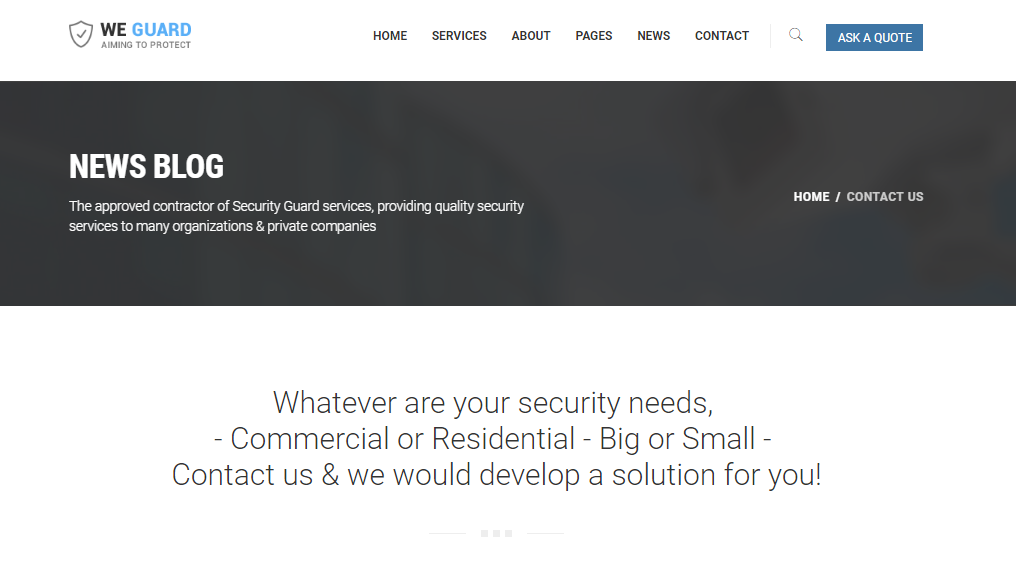

- Modèle de site Web d'entreprise de services de sécurité des systèmes numériques

- Le modèle de site Web d'entreprise de services de sécurité des systèmes numériques est un modèle de site Web promotionnel à télécharger adapté aux entreprises engagées dans les services de sécurité des données et de l'information. Astuce : Ce modèle appelle la bibliothèque de polices Google et la page peut s'ouvrir lentement.

- 2023-11-13 24 710

-

- Bases de sécurité PHP (version chinoise)

- Bases de sécurité PHP (version chinoise)

- 2018-02-10 332 2867875

-

- Didacticiel sur les bases de la sécurité réseau

- Didacticiel sur les bases de la sécurité réseau

- 2018-01-22 222 2943468

-

- Pratique de construction de sites Web commerciaux PHP+MySQL

- Chapitre 1 Premiers pas avec Linux 1-1 Caractéristiques des systèmes d'exploitation 1-2 Paramètres d'installation Partition de disque dur 1-2-1 1-2-2 Ensemble LILO 1-2-3 Paramètres d'adresse réseau et de fuseau horaire l-2-4 Définir les mots de passe des comptes des administrateurs système et des utilisateurs généraux Certification de sécurité du système 1-2-5 l-2-6 Sélectionner le kit d'installation 1-2-7 Configurer la carte graphique et tester Xwindows l-2-8 Commencer l'installation du kit l-3 Commandes communes l-4 paramètres réseau de base

- 2017-12-11 349 3103499

-

- Autoformation PHP, MySQL et Apache

- Ce livre combine le développement PHP avec les applications MySQL et fournit respectivement une analyse approfondie et simple de PHP et MySQL. Il présente non seulement les concepts généraux de PHP et MySQL, mais donne également une explication plus complète des applications Web de PHP et MySQL. MySQL, et comprend plusieurs exemples classiques et pratiques. Ce livre est la 4ème édition, qui a été entièrement mise à jour, réécrite et étendue, y compris les dernières fonctionnalités améliorées de PHP5.3 (par exemple, une meilleure gestion des erreurs et des exceptions), les procédures stockées et le moteur de stockage de MySQL, la technologie Ajax et Web2 .0. et la sécurité à laquelle les applications Web doivent prêter attention

- 2017-12-09 303 3107704

-

- Technologie de programmation réseau PHP et exemples (Cao Yanlong)

- Une explication détaillée de la technologie de programmation réseau PHP, de superficielle à approfondie, présente de manière complète et systématique la technologie de développement PHP et fournit un grand nombre d'exemples que les lecteurs peuvent mettre en pratique. De plus, l'auteur a spécialement enregistré des vidéos pédagogiques correspondantes pour ce livre afin d'aider les lecteurs à mieux apprendre le contenu de ce livre. Ces vidéos sont incluses sur le CD d'accompagnement avec l'exemple de code source dans le livre. Ce livre est divisé en 4 parties. La première partie est la préparation PHP, qui présente les avantages, l'environnement de développement et l'installation de PHP ; la deuxième partie est les bases de PHP, qui présente les constantes et les variables, les opérateurs et les expressions, le contrôle des processus et les fonctions en PHP ; chapitre avancé, une introduction.

- 2017-12-08 271 3111495

-

- Conception d'un casque, d'une clé, d'un marteau et d'autres outils en matériel vectoriel pour la fête du Travail (AI+EPS)

- Il s'agit d'un matériau vectoriel pour la fête du Travail conçu avec des outils tels qu'un casque, une clé, un marteau, un étau et un tournevis. Il est disponible aux formats AI et EPS, y compris l'aperçu JPG.

- 2023-09-19 1 413

-

- Conception d'un casque, d'un marteau, d'une clé et d'autres outils en matériel vectoriel pour la fête du Travail (AI+EPS)

- Il s'agit d'un matériau vectoriel de la Fête du Travail conçu avec des outils tels qu'un casque, un marteau, une clé, un tournevis et une règle triangulaire. Il est disponible aux formats AI et EPS, y compris l'aperçu JPG.

- 2023-09-12 0 562

-

- Étau de clé à casque et autres outils de conception en matériau vectoriel pour la fête du Travail (AI+EPS)

- Il s'agit d'un matériau vectoriel de la Fête du Travail conçu avec des outils tels que des casques de sécurité, des clés, des étaux, des tournevis, des vis et des écrous. Il est disponible aux formats AI et EPS, y compris l'aperçu JPG.

- 2023-09-19 2 341

-

- Clown sortant de la boîte, matériel vectoriel pour le poisson d'avril (AI+EPS)

- Il s'agit d'un matériel vectoriel du poisson d'avril conçu par un clown sortant d'une boîte. Il est disponible aux formats AI et EPS, y compris l'aperçu JPG.

- 2023-08-31 0 378

-

- Clown au nez rouge sortant de la boîte, matériel vectoriel pour le poisson d'avril (AI+EPS)

- Il s'agit d'un matériel vectoriel du poisson d'avril conçu par un clown au nez rouge sortant d'une boîte. Il est disponible aux formats AI et EPS, y compris l'aperçu JPG.

- 2023-08-31 0 348

-

- Sécurité et autorisations Android version WORD

- Ce document parle principalement de la sécurité et des autorisations d'Android ; Android est un système multi-processus, et chaque application (et composant du système) s'exécute dans son propre processus. J'espère que ce document aidera les amis dans le besoin ; les amis intéressés pourront venir y jeter un œil.

- 2024-01-28 2 1925

-

- Contrôle des autorisations de la ruche version WORD chinoise

- Hive peut contrôler les autorisations via les métadonnées à partir de la version 0.10 (y compris la version 0.10). Dans les versions antérieures à Hive-0.10, les autorisations sont principalement contrôlées via les utilisateurs Linux et les groupes d'utilisateurs CREATE, SELECT et DROP des tables Hive. Le contrôle des autorisations par Hive basé sur les métadonnées n'est pas totalement sûr. Le but est d'empêcher les utilisateurs d'effectuer accidentellement des opérations qu'ils ne devraient pas effectuer. Les amis intéressés peuvent venir jeter un œil

- 2024-02-03 0 1432

-

- Guide de développement Android version PDF en chinois

- Guide de développement Android version pdf chinoise, les amis qui apprennent Android peuvent s'y référer. Principes fondamentaux de l'application Classes clés Composants d'application Composants d'activation : composant de fermeture d'intention Fichier manifeste Filtre d'intention Activité et affinité de tâche (attraction) et mode de chargement de nouvelle tâche Clean Stack Démarrer le processus de tâche et le thread Processus Thread Procédure à distance Appeler la méthode Thread Safe Cycle de vie du composantActivi

- 2024-02-26 0 614

-

- Programmation Bluetooth ANDROID Format de document WORD

- À l'aide de la classe BluetoothAdapter, vous pouvez rechercher les appareils Bluetooth environnants sur votre appareil Android, puis les coupler (les lier). La communication Bluetooth est transmise les uns aux autres en fonction de l'adresse MAC unique. Compte tenu des problèmes de sécurité, la communication Bluetooth doit d'abord être couplée. Commencez ensuite à vous connecter les uns aux autres. Après la connexion, les appareils partageront le même canal RFCOMM pour se transmettre des données. Actuellement, ces implémentations sont implémentées sur le SDK Android 2.0 ou supérieur. 1. Trouver/découvrir des développeurs

- 2024-02-27 0 977

-

- Version du mot d'appel de méthode distante RMI

- Raza Microelectronics, Inc. (RMI) est un leader en solutions semi-conductrices innovantes pour l'infrastructure de l'information. Ses produits sont largement utilisés pour améliorer l'infrastructure de l'information en évolution. Dans ce processus d'évolution, les connexions entre les centres de données et les foyers sont progressivement améliorées en termes de solidité et de vitesse ; la sécurité et l'intelligence sont devenues des exigences pour tout environnement de système réseau. Dans le même temps, les réseaux périphériques deviennent de plus en plus des goulots d'étranglement, ce qui incite l'industrie à besoin d'une méthode d'accès au réseau plus intelligente avec des avantages en termes d'évolutivité et de coût. RMI conçoit et fournit une variété d’infrastructures d’information

- 2024-01-27 0 933

-

- Chien de sécurité du serveur

- Chien de sécurité du serveur

- 2018-02-03 136 4762

-

- sécurité du serveur win2003

- sécurité du serveur win2003

- 2018-02-03 78 4512

-

- Protection de la sécurité du contenu du site Web

- Protection de la sécurité du contenu du site Web

- 2018-02-03 64 4728

-

- Le serveur est un expert en sécurité

- Le serveur est un expert en sécurité

- 2018-02-03 61 4533

-

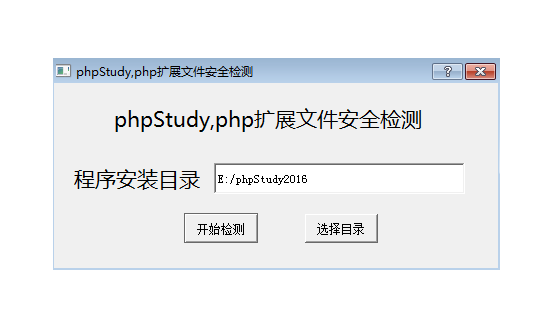

- Correctif d'auto-vérification de sécurité phpstudy

- phpstudy2016/2018 détection et réparation de sécurité

- 2019-09-23 743 21891

-

- Bibliothèque de sécurité SecurityMultiTool-masterPHP

- Bibliothèque de sécurité SecurityMultiTool-masterPHP

- 2017-12-19 173 4270

-

- Sécurité PHP, classe anti-injection

- Sécurité PHP, classe anti-injection

- 2017-12-26 125 2086

-

- phpseclib-masterbibliothèque de communication sécurisée PHP

- phpseclib-masterbibliothèque de communication sécurisée PHP

- 2017-12-08 43 1196

-

- SecurityMultiTool-master une bibliothèque de sécurité PHP

- SecurityMultiTool-master une bibliothèque de sécurité PHP

- 2017-12-08 60 1161

-

- Classe de chaîne sécurisée de PHP

- Classe de chaîne sécurisée de PHP

- 2017-03-31 133 5181