在Access 2010中设置或更改Access 2003用户级安全机制

如果您在早期版本的 Access 中创建了一个数据库,并对该数据库应用了用户级安全机制,那么当您在 Microsoft Access 2010 中打开该文件时,这些安全设置会保持不变。另外,您还可以从 Access 2010 启动 Microsoft Office Access 2003 提供的安全工具,例如用

如果您在早期版本的 Access 中创建了一个数据库,并对该数据库应用了用户级安全机制,那么当您在 Microsoft Access 2010 中打开该文件时,这些安全设置会保持不变。另外,,您还可以从 Access 2010 启动 Microsoft Office Access 2003 提供的安全工具,例如“用户级安全机制向导”和各种用户和组权限对话框。本文介绍了 Access 2003 安全功能的工作原理,以及如何在 Access 2010 中启动和使用这些功能。本文中的信息只适用于在 Access 2003 或更低版本的 Access 中创建的数据库(.mdb 文件)。用户级安全机制不能用于在 Access 2010 中创建的数据库(.accdb 文件)。此外,如果将 .mdb 文件转换为新格式(.accdb 文件),那么 Access 2010 会丢弃您的用户级安全机制设置。

[用户级安全机制在 Access 2010 中的工作原理和概述]1、用户级安全机制在 Access 2010 中的工作原理[/page]

1、Access 2010 仅为使用 Access 2003 和早期文件格式的数据库(.mdb 和 .mde 文件)提供用户级安全机制。在 Access 2010 中,如果您打开一个在较低版本的 Access 中创建的数据库,并且该数据库应用了用户级安全机制,那么该安全功能对该数据库仍然有效。例如,用户必须输入密码才能使用该数据库。另外,您还可以启动和运行 Access 2003 和更低版本的 Access 提供的各种安全工具,例如“用户级安全机制向导”和各种用户和组权限对话框。在操作过程中,请记住只有打开 .mdb 或 .mde 文件时这些工具才可用。如果将文件转换为 Access 2010 文件格式,那么 Access 会删除所有现有的用户级安全功能。

2、Access 2003 用户级安全机制概述

以下各部分提供了有关 Access 2003 和更低版本的 Access 中的用户级安全机制的背景信息。如果您已熟悉了以前的安全模型和用户级安全机制,那么可以跳过这些部分直接转到本文后面的设置用户级安全机制或删除用户级安全机制。

用户级安全机制的基本信息

Access 中的用户级安全机制类似于基于服务器的系统上的安全机制,它使用密码和权限来允许或限制个人或组对数据库中的对象进行访问。在 Access 2003 或更低版本的 Access 中,当您在 Access 数据库中实施用户级安全机制时,数据库管理员或对象所有者可以控制单个用户或用户组对数据库中的表、查询、窗体、报表和宏执行的操作。例如,一组用户可以更改数据库中的对象,另一组只能将数据输入到特定表中,还有一组则只能查看一组报表中的数据。

Access 2003 和更低版本的 Access 中的用户级安全机制使用密码和权限的组合,即用来指定用户对数据库中数据或对象的访问类型的一组属性。您可以为个人或组设置密码和权限,然后这些密码和权限的组合便会成为安全帐户,这些帐户可以用来定义允许访问数据库中对象的用户和用户组。相应地,用户和组的组合称为工作组,Access 会将该信息存储在工作组信息文件中。当 Access 启动时,它会读取工作组信息文件并根据文件中的数据来确定哪些用户和组具备相应权限。

默认情况下,Access 提供一个内置用户 ID 和两个内置组。默认用户 ID 为 Admin,默认组为 Users 和 Admins。默认情况下,Access 会将内置用户 ID 添加到 Users 组,因为所有 ID 必须至少属于一个组。相应地,Users 组对数据库中的所有对象具有完全权限。另外,Admin ID 还是 Admins 组的成员。Admins 组必须至少包含一个用户 ID(必须有一个数据库管理员),而且 Admin ID 将一直是默认数据库管理员,直到您对其进行了更改。

启动 Access 2003 或更低版本的 Access 时,Access 会为您分配 Admin 用户 ID,这样您就成为了每个默认组的成员。该 ID 和这些组(Admin 和 Users)为所有用户提供了对数据库中所有对象的完全权限,这意味着除非您实施了用户级安全机制,否则任何用户都可以打开、查看和更改所有 .mdb 文件中的所有对象。

在 Access 2003 或更低版本的 Access 中实施用户级安全机制的一种方式是:更改 Users 组的权限并向 Admins 组中添加新管理员。如果执行了此操作,Access 会自动将新用户分配给 Users 组。在执行这些步骤之后,用户必须通过密码登录后才能打开受保护的数据库。但是,如果需要实施更为详细的安全机制(例如,允许一组用户输入数据,而只允许另一组用户读取该数据),则必须创建其他用户和组,并授予他们对数据库中某些或所有对象的特定权限。实施此类用户级安全机制是一项复杂的任务。为了帮助简化此过程,Access 提供了“用户级安全机制向导”,使用该向导可以更轻松地通过一个步骤创建用户和组。

“用户级安全机制向导”可以帮助您分配权限以及创建用户帐户和组帐户。用户帐户包含用户名和唯一的个人 ID 编号 (PID),可用于管理用户查看、使用或更改 Access 工作组中的数据库对象的权限。组帐户是用户帐户的集合,因此组帐户位于工作组中。Access 使用组名和 PID 来标识每个工作组,而且分配给组的权限应用于组中的所有用户。有关使用该向导的详细信息,请参阅本文后面的设置用户级安全机制。

完成向导后,您可以手动分配、修改或删除工作组中的用户和组帐户对数据库及其现有表、查询、窗体、报表和宏的权限。您还可以设置 Access 为您或其他用户添加到数据库中的任何新表、查询、窗体、报表和宏分配的默认权限。

工作组和工作组信息文件

在 Access 2003 和更低版本的 Access 中,工作组是指在多用户环境中共享数据的一组用户。工作组信息文件包含为每个用户或用户组设置的用户和组帐户、密码和权限。当打开数据库时,Access 会读取工作组信息文件中的数据并实施该文件中包含的安全设置。相应地,用户帐户是指 Access 为管理用户权限而创建的用户名和个人 ID (PID) 的组合。组帐户是用户帐户的集合,Access 还通过组名和个人 ID (PID) 来标识这些集合。分配给组的权限适用于组中的所有用户。然后,可以为这些安全帐户分配数据库及其表、查询、窗体、报表和宏的权限。权限本身存储在启用了安全机制的数据库中。

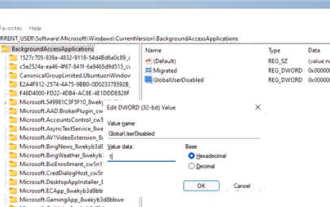

当用户首次运行 Access 2003 或更低版本的 Access 时,Access 会自动创建 Access 工作组信息文件,该文件通过用户在安装 Access 时指定的名称和组织信息来标识。对于 Access 2003,安装程序将此工作组信息文件的相对位置添加到以下注册表项:

HKEY_CURRENT_USERSoftwareMicrosoftOffice11.0AccessJet4.0EnginesSystemDB

和

HKEY_USERS.DEFAULTSoftwareMicrosoftOffice11.0AccessJet4.0EnginesSystemDB

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7333

7333

9

9

1627

1627

14

14

1351

1351

46

46

1262

1262

25

25

1209

1209

29

29

Windows 11 でバックグラウンド アプリケーションを無効にする方法_バックグラウンド アプリケーションを無効にする Windows 11 チュートリアル

May 07, 2024 pm 04:20 PM

Windows 11 でバックグラウンド アプリケーションを無効にする方法_バックグラウンド アプリケーションを無効にする Windows 11 チュートリアル

May 07, 2024 pm 04:20 PM

1. Windows 11で設定を開きます。 Win+I ショートカットまたはその他の方法を使用できます。 2. 「アプリ」セクションに移動し、「アプリと機能」をクリックします。 3. バックグラウンドでの実行を禁止したいアプリケーションを見つけます。三点ボタンをクリックして、[詳細オプション] を選択します。 4. [バックグラウンド アプリケーションのアクセス許可] セクションを見つけて、目的の値を選択します。デフォルトでは、Windows 11 は電力最適化モードを設定します。これにより、Windows はアプリケーションがバックグラウンドでどのように動作するかを管理できるようになります。たとえば、バッテリーを節約するためにバッテリー セーバー モードを有効にすると、システムはすべてのアプリを自動的に終了します。 5. アプリケーションがバックグラウンドで実行されないようにするには、[なし] を選択します。プログラムが通知を送信していない、データの更新に失敗しているなどに気付いた場合は、次のことができることに注意してください。

DeepSeek PDFを変換する方法

Feb 19, 2025 pm 05:24 PM

DeepSeek PDFを変換する方法

Feb 19, 2025 pm 05:24 PM

DeepSeekはファイルを直接PDFに変換できません。ファイルの種類に応じて、異なる方法を使用できます。一般的なドキュメント(Word、Excel、PowerPoint):Microsoft Office、Libreoffice、その他のソフトウェアを使用してPDFとしてエクスポートします。画像:画像ビューアまたは画像処理ソフトウェアを使用してPDFとして保存します。 Webページ:ブラウザの「Print into PDF」関数を使用するか、PDFツールに専用のWebページを使用します。 UNCOMMONフォーマット:適切なコンバーターを見つけて、PDFに変換します。適切なツールを選択し、実際の状況に基づいて計画を作成することが重要です。

Oracleでdbfファイルを読み取る方法

May 10, 2024 am 01:27 AM

Oracleでdbfファイルを読み取る方法

May 10, 2024 am 01:27 AM

Oracle は、次の手順で dbf ファイルを読み取ることができます。外部テーブルを作成し、その dbf ファイルを参照し、データを Oracle テーブルにインポートします。

Java フレームワークのセキュリティ アーキテクチャ設計は、ビジネス ニーズとどのようにバランスをとる必要がありますか?

Jun 04, 2024 pm 02:53 PM

Java フレームワークのセキュリティ アーキテクチャ設計は、ビジネス ニーズとどのようにバランスをとる必要がありますか?

Jun 04, 2024 pm 02:53 PM

Java フレームワーク設計では、セキュリティ ニーズとビジネス ニーズのバランスをとることでセキュリティを実現し、主要なビジネス ニーズを特定し、関連するセキュリティ要件に優先順位を付けます。柔軟なセキュリティ戦略を策定し、脅威に階層的に対応し、定期的に調整します。アーキテクチャの柔軟性を考慮し、ビジネスの進化をサポートし、抽象的なセキュリティ機能を考慮します。効率と可用性を優先し、セキュリティ対策を最適化し、可視性を向上させます。

PHP セキュリティのベスト プラクティスを実装する方法

May 05, 2024 am 10:51 AM

PHP セキュリティのベスト プラクティスを実装する方法

May 05, 2024 am 10:51 AM

PHP セキュリティのベスト プラクティスを実装する方法 PHP は、動的でインタラクティブな Web サイトの作成に使用される最も人気のあるバックエンド Web プログラミング言語の 1 つです。ただし、PHP コードはさまざまなセキュリティ脆弱性に対して脆弱になる可能性があります。 Web アプリケーションをこれらの脅威から保護するには、セキュリティのベスト プラクティスを実装することが重要です。入力検証 入力検証は、ユーザー入力を検証し、SQL インジェクションなどの悪意のある入力を防止するための重要な最初のステップです。 PHP は、filter_var() や preg_match() などのさまざまな入力検証関数を提供します。例: $username=filter_var($_POST['username'],FILTER_SANIT

Struts 2 フレームワークのセキュリティ構成と強化

May 31, 2024 pm 10:53 PM

Struts 2 フレームワークのセキュリティ構成と強化

May 31, 2024 pm 10:53 PM

Struts2 アプリケーションを保護するには、次のセキュリティ構成を使用できます。 未使用の機能を無効にする コンテンツ タイプ チェックを有効にする 入力を検証する セキュリティ トークンを有効にする CSRF 攻撃を防ぐ RBAC を使用してロールベースのアクセスを制限する

C++ での機械学習アルゴリズムの実装: セキュリティに関する考慮事項とベスト プラクティス

Jun 01, 2024 am 09:26 AM

C++ での機械学習アルゴリズムの実装: セキュリティに関する考慮事項とベスト プラクティス

Jun 01, 2024 am 09:26 AM

C++ で機械学習アルゴリズムを実装する場合、データ プライバシー、モデルの改ざん、入力検証などのセキュリティを考慮することが重要です。ベスト プラクティスには、安全なライブラリの採用、権限の最小化、サンドボックスの使用、継続的な監視が含まれます。実際のケースでは、Botan ライブラリを使用して CNN モデルを暗号化および復号化し、安全なトレーニングと予測を確保する方法を示します。

Botanix の解釈: ネットワーク資産管理のための分散型 BTC L2 (対話型チュートリアル付き)

May 08, 2024 pm 06:40 PM

Botanix の解釈: ネットワーク資産管理のための分散型 BTC L2 (対話型チュートリアル付き)

May 08, 2024 pm 06:40 PM

昨日、BotanixLabs は、Polychain Capital、Placeholder Capital などの参加を得て、総額 1,150 万米ドルの資金調達を完了したと発表しました。資金は、BTCL2Botanix に相当する分散型 EVM を構築するために使用されます。スパイダーチェーンは、EVM の使いやすさとビットコインのセキュリティを組み合わせています。 2023 年 11 月にテストネットが稼働して以来、アクティブなアドレスは 200,000 を超えています。 Odaily では、この記事で Botanix の特徴的なメカニズムとテストネットの相互作用プロセスを分析します。 Botanix 公式定義によると、Botanix はビットコイン上に構築された分散型チューリング完全 L2EVM であり、2 つのコア コンポーネントで構成されています: イーサリアム仮想マシン