人工知能を使用して API とマイクロサービスのクラウド セキュリティを強化する方法

Translator| ソフトウェアのアプリケーション間の通信を促進するためのガイドラインとプロトコル。ソフトウェア コンポーネントが相互作用し、システムの開発と統合のプロセスを簡素化する方法の概要を説明します。

マイクロサービス アーキテクチャは、大規模なアプリケーションを複数のサービスに分割するソフトウェア開発アプローチを表します。各サービスはビジネス機能に重点を置いています。これらは自律的に開発、展開、拡張できます。クラウド セキュリティは API とマイクロサービスにとって非常に重要です。その理由は次のとおりです:

データ保護: API とマイクロサービスは情報を扱うことがよくあります。このデータをアクセス、漏洩、または破壊から保護するには、セキュリティを維持することが重要です。

ユーザーの認証と認可: クラウド コンピューティング環境にセキュリティ プロトコルを実装すると、API やマイクロサービスと対話するユーザーとサービスの ID を検証できます。これにより、認可されたエンティティがサービスを使用できるようになります。

(3) 規制の遵守: 多くの業界にはデータのプライバシーとセキュリティに関する規制があります。クラウドのセキュリティ慣行に従うことで、これらの要件への準拠が保証されます。

安全な通信を確保する: API とマイクロサービスはネットワーク通信に依存します。これらのチャネルは、データの傍受や改ざんを防ぐために暗号化およびその他の安全手段で保護されています。これらのチャネルは、データの傍受、傍受、改ざんを防ぐために重要です。

(5) DDoS 攻撃の軽減: 効果的なクラウド セキュリティ戦略は、サービスの可用性を混乱させる可能性のある分散型サービス拒否 (DDoS) 攻撃の影響を最小限に抑えるのに役立ちます。攻撃を防御することで、API やマイクロサービスの信頼性が維持されます。

(6) インフラストラクチャの保護: クラウド コンピューティング環境で実行される API とマイクロサービスは、インフラストラクチャの不可欠な部分です。セキュリティ対策は、悪用される可能性のある脆弱性からクラウド コンピューティング インフラストラクチャを保護する上で重要な役割を果たします。

API とマイクロサービスの場合、クラウド セキュリティを優先することは、データの保護、コンプライアンスの確保、サービスの可用性の維持、サイバー脅威からのシステムの保護にとって重要です。

人工知能の助けを借りないクラウドセキュリティの課題

人工知能の助けを借りずにクラウドセキュリティの課題に取り組むことは、非常に複雑になる可能性があります。典型的な障害は次のとおりです:

(1) セキュリティを維持するには、進化するサイバー脅威をタイムリーに特定して対応することが重要です。 AI を活用した脅威検出機能の助けがなければ、組織はセキュリティ対策を回避する可能性のある脅威を検出することが困難になる可能性があります。

(2) セキュリティ手順の手動実装は時間がかかり、エラーが発生しやすくなります。 AI テクノロジーは、脆弱性スキャン、パッチ管理、インシデント対応などのセキュリティ タスクを自動化する機能を提供し、セキュリティ チームが戦略的な作業に集中できるようにします。

(3) ユーザーの行動やネットワーク トラフィック パターンの異常を特定することは、セキュリティの脆弱性を特定するために重要です。 AI は大量のデータを選別し、行動の逸脱を特定し、さらなるレビューのためにアラートを発することができます。

(4) クラウド コンピューティングの設定は常に変化する性質があるため、すべての資産と運用を監視することは困難な場合があります。 AI で強化された監視ツールのサポートがなければ、セキュリティ インシデントを迅速に検出して解決することはかなり困難な作業になります。

(5) クラウド コンピューティング環境は必要に応じて拡張できるため、すべてのインスタンスにわたってセキュリティ制御を確保することが困難になります。人工知能は、セキュリティ ポリシーの適用を自動化し、インフラストラクチャに合わせてセキュリティ対策が拡張可能であることを保証します。

AI で強化された API とマイクロサービスのセキュリティ

AI で強化されたクラウド セキュリティ ソリューションは、新たなサイバー脅威や脆弱性の影響から API とマイクロサービスを保護する役割を果たします。 AI が API とマイクロサービスのクラウド セキュリティを強化できる基本的な方法は次のとおりです:

(1) 脅威の検出と対応: AI によって強化されたセキュリティ ツールは、データを分析してセキュリティの脅威パターンを特定し、インシデントにタイムリーに対応できます。データ漏洩やシステムへの不正アクセスを防止します。

(2) 異常の検出: 人工知能アルゴリズムは、API リクエストとマイクロサービスのアクティビティの動作を識別し、アクティビティ、潜在的な攻撃、または不正アクセスの試みについてアラートを生成します。

(3) 行動分析: 人工知能は、API やマイクロサービスと対話するユーザーとアプリケーションを分析し、セキュリティ リスクを示す可能性のある通常の行動パターンと逸脱を特定します。

(4) API トラフィックの監視: 人工知能ツールは API トラフィックを監視し、リクエスト パターンを分析し、異常を検出して、DDoS 攻撃、データ漏洩、悪意のあるアクティビティなどのセキュリティ問題を正確に特定します。

(5) セキュリティ ポリシーの自動実行: 人工知能システムは、API とマイクロサービスのセキュリティ ポリシーを自動的に実行し、エラーのリスクを最小限に抑えながらセキュリティ対策の適用を保証します。

(6) 脆弱性管理: AI で強化されたシステムは、API とマイクロサービスをスキャンして脆弱性を特定し、リスク評価に基づいてパッチ適用の優先順位を付けることができます。脅威やリスクに対するセキュリティを強化するための推奨事項を提供します。

(7) 統合された脅威インテリジェンス: 人工知能によって強化されたセキュリティ プラットフォームは、脅威インテリジェンスを統合して、新たな脅威、パターン、攻撃手法に対応できます。この統合により、API とマイクロサービスの防御戦略が促進されます。

サイバーセキュリティ防御を強化し、情報を保護し、クラウドベースのアプリケーションのセキュリティを維持することを目指す組織は、API とマイクロサービスに対して AI 主導のセキュリティ対策を実装する必要があります。 AI テクノロジーを活用することで、組織は脅威を検出する能力を向上させ、インシデント対応時間を短縮し、急速に進化するデジタル環境におけるセキュリティを強化できます。

1. 脅威を検出して対応する

クラウド コンピューティング ベースの API およびマイクロサービスの脅威の検出と対応メカニズムを確保することは、インフラストラクチャのセキュリティと信頼性を維持するために重要です。このシナリオで脅威の検出と対応に AI を活用する方法は次のとおりです:

- リアルタイムのネットワーク トラフィック スキャン: AI ツールは、ネットワーク トラフィック、API リクエスト、マイクロサービス間のやり取りを継続的に観察でき、侵害を迅速に特定します。 、不審なアクティビティまたは不正なアクセスの試み。

- 機械学習モデル: 人工知能で強化された機械学習モデルは、データセットを精査してアクションを推奨するパターンを検出することでサイバー脅威を特定し、脅威を積極的に特定して対応します。

- 自動インシデント対応: トラフィックをブロックする感染したサービスの隔離や影響を受けるシステムの隔離など、セキュリティ インシデントに応じて事前定義されたアクションをトリガーすることで、インシデント対応プロセスを自動化する機能。

- フォレンジック分析: 人工知能ツールは、インシデント後の分析、ログ、監査証跡、ネットワークアクティビティの確認による一連のイベントの再構築、セキュリティ侵害の原因の特定、修復作業のガイドに役立ちます。

- 適応型セキュリティ対策: AI には、変化する脅威に応じてセキュリティ制御と設定を調整する機能があり、クラウドベースの API とマイクロサービスが変化するリスクと脆弱性に適応できるようになります。

2. 異常の発見

異常検出は AI 駆動の API やマイクロサービスで役割を果たし、システムがパターンや動作からの逸脱を特定できるようにします。この機能は、サービスの信頼性、セキュリティ、効率を確保するために重要です。

AI で強化された API とマイクロサービスの世界では、違反を検出するアルゴリズムを使用して、リクエスト/応答時間、トラフィック、エラー率、リソース使用率などのメトリクスを監視できます。これらの指標をタイムリーにチェックすることで、異常を即座に特定でき、介入が容易になり、潜在的な問題が解決されます。

AI で強化された API やマイクロサービスに異常検出を組み込むには、機械学習モデルとアルゴリズムを活用して動作パターンを確立する必要があります。これらのパターンから逸脱すると、リスクやパフォーマンスの問題に対処するためのアラートや自動応答がトリガーされる可能性があります。

AI で強化された API やマイクロサービスに異常検出を統合することで、組織はシステムの信頼性、セキュリティ、有効性を向上させ、最終的にユーザー エクスペリエンスと運用効率を向上させることができます。

3. 行動分析

AI 駆動の API とマイクロサービスに関しては、ユーザー行動の分析には、行動、傾向、好みの監視と評価が含まれます。ユーザーがこれらのサービスをどのように操作するかを観察することで、組織はさまざまなパターン、異常、改善の余地がある領域を発見できます。

分析は、ユーザーエンゲージメント、応答時間、エラー頻度、使用傾向などの側面をカバーします。 AI ツールの助けを借りて、組織はユーザーの行動に関する情報を収集し、サービスを効果的に調整できます。

AI で強化された API とマイクロサービスを分析することで、組織は障害、セキュリティ リスク、またはパフォーマンスのアップグレードが必要な領域を特定できます。ユーザーの行動を理解することで、企業はサービスの可用性と応答性を向上させることができます。

AI で強化された API とマイクロサービス分析の総合的な統合により、ユーザーの満足度が向上し、システムの効率が向上し、データ駆動型の洞察に基づいて情報に基づいた意思決定を行うことができます。

AI で強化された API やマイクロサービスの動作を分析するために一般的に使用される人気のあるツールをいくつか紹介します:

- Google Analytics: Google Analytics は、ウェブ分析に使用されるだけでなく、API やマイクロサービスでのユーザーの行動を追跡し、ユーザー エンゲージメント、インタラクション、コンバージョン率に関する洞察を提供します。

- Mixpanel: イベント追跡に特化した分析プラットフォームである Mixpanel を使用すると、組織は機能の使用状況、保持率、API やマイクロサービス全体でのユーザー パスなどのユーザーの行動を監視できます。

- Amplitude: 製品分析と行動分析に焦点を当てたもう 1 つのツールである Amplitude は、コホート分析やアプリやサービスのユーザー ジャーニーの追跡を通じて、組織がユーザーの行動を理解するのに役立ちます。

- Hotjar: Hotjar は、分析目的でヒートマップ、セッション記録、ユーザー フィードバック ツールを提供し、ユーザーが API とマイクロサービスをどのように利用するかを視覚的に示します。

- Kibana: Elastic Stack の一部である Kibana は、ログ データを分析してユーザーの行動パターン、異常、API やマイクロサービスの傾向を特定するためのデータ視覚化ツールです。

4. API トラフィックの監視

API トラフィックの監視は、AI API とマイクロサービスの効率、セキュリティ、信頼性を確保するために重要です。 API トラフィックを監視することで、組織はシステム内のデータ フローとリクエストを監視、分析、強化できます。この監視は、API やマイクロサービスの通常の動作に影響を与える可能性がある問題、異常、パターンを特定するのに役立ちます。

AI が強化された環境では、さまざまなツールや方法を使用して API トラフィックを監視できます。

- API ゲートウェイのモニタリング: これらのゲートウェイは API へのエントリ ポイントとして機能し、受信トラフィックと送信トラフィックに関する洞察を提供します。 Kong、APIgee、AWS API Gateway などのツールは、リクエスト率、応答時間、エラー率などのメトリクスを監視できます。

- ロギングとトレース: API とマイクロサービスにロギングとトレースのメカニズムを組み込むと、API トラフィックに関する詳細情報を取得できます。

- API 監視ツール: Elasticsearch、Logstash、Kibana (ELK スタック) などのツールはシステム内を移動するため、ログを分析してリクエストを追跡することができます。 API を監視するには、Postman、Insomnia、Paw などのツールを使用して、API エンドポイントを監視し、トライアル リクエストを送信し、応答時間を測定できます。これらのツールは、ユーザーの観点から API の動作についての洞察を得るのに有益であることが証明されています。 リアルタイム監視ソリューション: API やマイクロサービスのリアルタイム監視を可能にするために、Prometheus、Grafana、Datadog などのソリューションは、組織がメトリクスを即座に視覚化し、アラートを作成し、タイムリーにパフォーマンスを分析できる機能を提供します。 。

- トラフィック分析ツール: ネットワーク トラフィックの分析や API 通信のペイロードの検査に関しては、Wireshark、Fiddler、Charles Proxy などのツールが有益な洞察を提供します。

- セキュリティ監視ソリューション: API トラフィックに関するセキュリティ対策を強化するには、OWASP ZAP、Burp Suite、AWS WAF などのセキュリティ ソリューションを活用して、セキュリティの脅威、異常、脆弱性を効果的に監視できます。

- 5. セキュリティ ポリシーの自動適用

AI 駆動の API とマイクロサービスのセキュリティと機密性を確保するには、セキュリティ ポリシーの自動適用が必要です。このプロセスを自動化することで、組織はシステム全体にセキュリティ対策を一貫して適用し、

監視し、強制することができます。 AI 駆動の API やマイクロサービスでセキュリティ ポリシーを自動化するために使用できる、 の具体的な 戦略とツールをいくつか紹介します。 効果的な脆弱性管理は、重要な役割を果たしている AI 主導の API とマイクロサービスを保護しながら、脆弱性を特定、評価、軽減、監視することで潜在的なセキュリティ リスクや侵害からシステムを保護します。役割。 AI を活用した API やマイクロサービスの脆弱性を管理するための重要な戦略とツールをいくつか紹介します。 AI 主導の環境に脅威インテリジェンスを統合するための重要な戦略とツールをいくつか紹介します: 原題: Leveraging AI to Bolster Cloud Security for APIs and Microservices、著者: Nilesh Charankar

6. 脆弱性管理

セキュリティ対策を強化し、脅威を特定し、リスクを効果的に管理するには、脅威インテリジェンスを AI 駆動の API とマイクロサービスに統合することが重要です。脅威インテリジェンス リソースを活用することで、組織は API やマイクロサービスにリスクをもたらす可能性のある脅威、脆弱性、悪意のあるアクティビティについて常に最新の情報を得ることができます。

AI ベースのテクノロジーを統合してクラウドベースの API およびマイクロサービス環境の脅威を検出して対応することで、組織はサイバーセキュリティ防御を強化し、インシデント対応能力を向上させ、攻撃から資産を保護できます。サイバー脅威。

以上が人工知能を使用して API とマイクロサービスのクラウド セキュリティを強化する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1667

1667

14

14

1426

1426

52

52

1328

1328

25

25

1273

1273

29

29

1255

1255

24

24

Bytedance Cutting が SVIP スーパー メンバーシップを開始: 継続的な年間サブスクリプションは 499 元で、さまざまな AI 機能を提供

Jun 28, 2024 am 03:51 AM

Bytedance Cutting が SVIP スーパー メンバーシップを開始: 継続的な年間サブスクリプションは 499 元で、さまざまな AI 機能を提供

Jun 28, 2024 am 03:51 AM

このサイトは6月27日、JianyingはByteDanceの子会社であるFaceMeng Technologyによって開発されたビデオ編集ソフトウェアであり、Douyinプラットフォームに依存しており、基本的にプラットフォームのユーザー向けに短いビデオコンテンツを作成すると報告しました。 Windows、MacOS、その他のオペレーティング システム。 Jianyingは会員システムのアップグレードを正式に発表し、インテリジェント翻訳、インテリジェントハイライト、インテリジェントパッケージング、デジタルヒューマン合成などのさまざまなAIブラックテクノロジーを含む新しいSVIPを開始しました。価格的には、クリッピングSVIPの月額料金は79元、年会費は599元(当サイト注:月額49.9元に相当)、継続月額サブスクリプションは月額59元、継続年間サブスクリプションは、年間499元(月額41.6元に相当)です。さらに、カット担当者は、ユーザーエクスペリエンスを向上させるために、オリジナルのVIPに登録している人は、

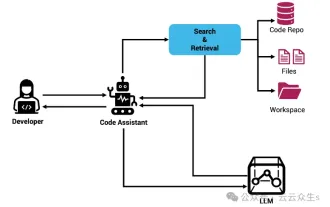

Rag と Sem-Rag を使用したコンテキスト拡張 AI コーディング アシスタント

Jun 10, 2024 am 11:08 AM

Rag と Sem-Rag を使用したコンテキスト拡張 AI コーディング アシスタント

Jun 10, 2024 am 11:08 AM

検索強化生成およびセマンティック メモリを AI コーディング アシスタントに組み込むことで、開発者の生産性、効率、精度を向上させます。 JanakiramMSV 著者の EnhancingAICodingAssistantswithContextUsingRAGandSEM-RAG から翻訳。基本的な AI プログラミング アシスタントは当然役に立ちますが、ソフトウェア言語とソフトウェア作成の最も一般的なパターンに関する一般的な理解に依存しているため、最も適切で正しいコードの提案を提供できないことがよくあります。これらのコーディング アシスタントによって生成されたコードは、彼らが解決する責任を負っている問題の解決には適していますが、多くの場合、個々のチームのコーディング標準、規約、スタイルには準拠していません。これにより、コードがアプリケーションに受け入れられるように修正または調整する必要がある提案が得られることがよくあります。

GenAI および LLM の技術面接に関する 7 つのクールな質問

Jun 07, 2024 am 10:06 AM

GenAI および LLM の技術面接に関する 7 つのクールな質問

Jun 07, 2024 am 10:06 AM

AIGC について詳しくは、51CTOAI.x コミュニティ https://www.51cto.com/aigc/Translator|Jingyan Reviewer|Chonglou を参照してください。これらの質問は、インターネット上のどこでも見られる従来の質問バンクとは異なります。既成概念にとらわれずに考える必要があります。大規模言語モデル (LLM) は、データ サイエンス、生成人工知能 (GenAI)、および人工知能の分野でますます重要になっています。これらの複雑なアルゴリズムは人間のスキルを向上させ、多くの業界で効率とイノベーションを推進し、企業が競争力を維持するための鍵となります。 LLM は、自然言語処理、テキスト生成、音声認識、推奨システムなどの分野で幅広い用途に使用できます。 LLM は大量のデータから学習することでテキストを生成できます。

微調整によって本当に LLM が新しいことを学習できるようになるのでしょうか: 新しい知識を導入すると、モデルがより多くの幻覚を生成する可能性があります

Jun 11, 2024 pm 03:57 PM

微調整によって本当に LLM が新しいことを学習できるようになるのでしょうか: 新しい知識を導入すると、モデルがより多くの幻覚を生成する可能性があります

Jun 11, 2024 pm 03:57 PM

大規模言語モデル (LLM) は巨大なテキスト データベースでトレーニングされ、そこで大量の現実世界の知識を取得します。この知識はパラメータに組み込まれており、必要なときに使用できます。これらのモデルの知識は、トレーニングの終了時に「具体化」されます。事前トレーニングの終了時に、モデルは実際に学習を停止します。モデルを調整または微調整して、この知識を活用し、ユーザーの質問により自然に応答する方法を学びます。ただし、モデルの知識だけでは不十分な場合があり、モデルは RAG を通じて外部コンテンツにアクセスできますが、微調整を通じてモデルを新しいドメインに適応させることが有益であると考えられます。この微調整は、ヒューマン アノテーターまたは他の LLM 作成物からの入力を使用して実行され、モデルは追加の実世界の知識に遭遇し、それを統合します。

あなたが知らない機械学習の 5 つの流派

Jun 05, 2024 pm 08:51 PM

あなたが知らない機械学習の 5 つの流派

Jun 05, 2024 pm 08:51 PM

機械学習は人工知能の重要な分野であり、明示的にプログラムしなくてもコンピューターにデータから学習して能力を向上させる機能を提供します。機械学習は、画像認識や自然言語処理から、レコメンデーションシステムや不正行為検出に至るまで、さまざまな分野で幅広く応用されており、私たちの生活様式を変えつつあります。機械学習の分野にはさまざまな手法や理論があり、その中で最も影響力のある 5 つの手法は「機械学習の 5 つの流派」と呼ばれています。 5 つの主要な学派は、象徴学派、コネクショニスト学派、進化学派、ベイジアン学派、およびアナロジー学派です。 1. 象徴主義は、象徴主義とも呼ばれ、論理的推論と知識の表現のためのシンボルの使用を強調します。この学派は、学習は既存の既存の要素を介した逆演繹のプロセスであると信じています。

新しい科学的で複雑な質問応答ベンチマークと大規模モデルの評価システムを提供するために、UNSW、アルゴンヌ、シカゴ大学、およびその他の機関が共同で SciQAG フレームワークを立ち上げました。

Jul 25, 2024 am 06:42 AM

新しい科学的で複雑な質問応答ベンチマークと大規模モデルの評価システムを提供するために、UNSW、アルゴンヌ、シカゴ大学、およびその他の機関が共同で SciQAG フレームワークを立ち上げました。

Jul 25, 2024 am 06:42 AM

編集者 |ScienceAI 質問応答 (QA) データセットは、自然言語処理 (NLP) 研究を促進する上で重要な役割を果たします。高品質の QA データ セットは、モデルの微調整に使用できるだけでなく、大規模言語モデル (LLM) の機能、特に科学的知識を理解し推論する能力を効果的に評価することもできます。現在、医学、化学、生物学、その他の分野をカバーする多くの科学 QA データ セットがありますが、これらのデータ セットにはまだいくつかの欠点があります。まず、データ形式は比較的単純で、そのほとんどが多肢選択式の質問であり、評価は簡単ですが、モデルの回答選択範囲が制限され、科学的な質問に回答するモデルの能力を完全にテストすることはできません。対照的に、自由回答型の Q&A

SKハイニックスは8月6日に12層HBM3E、321層NANDなどのAI関連新製品を展示する。

Aug 01, 2024 pm 09:40 PM

SKハイニックスは8月6日に12層HBM3E、321層NANDなどのAI関連新製品を展示する。

Aug 01, 2024 pm 09:40 PM

8月1日の本サイトのニュースによると、SKハイニックスは本日(8月1日)ブログ投稿を発表し、8月6日から8日まで米国カリフォルニア州サンタクララで開催されるグローバル半導体メモリサミットFMS2024に参加すると発表し、多くの新世代の製品。フューチャー メモリおよびストレージ サミット (FutureMemoryandStorage) の紹介。以前は主に NAND サプライヤー向けのフラッシュ メモリ サミット (FlashMemorySummit) でしたが、人工知能技術への注目の高まりを背景に、今年はフューチャー メモリおよびストレージ サミット (FutureMemoryandStorage) に名前が変更されました。 DRAM およびストレージ ベンダー、さらに多くのプレーヤーを招待します。昨年発売された新製品SKハイニックス

SOTA パフォーマンス、厦門マルチモーダルタンパク質-リガンド親和性予測 AI 手法、初めて分子表面情報を結合

Jul 17, 2024 pm 06:37 PM

SOTA パフォーマンス、厦門マルチモーダルタンパク質-リガンド親和性予測 AI 手法、初めて分子表面情報を結合

Jul 17, 2024 pm 06:37 PM

編集者 | KX 医薬品の研究開発の分野では、タンパク質とリガンドの結合親和性を正確かつ効果的に予測することが、医薬品のスクリーニングと最適化にとって重要です。しかし、現在の研究では、タンパク質とリガンドの相互作用における分子表面情報の重要な役割が考慮されていません。これに基づいて、アモイ大学の研究者らは、初めてタンパク質の表面、3D 構造、配列に関する情報を組み合わせ、クロスアテンション メカニズムを使用して異なるモダリティの特徴を比較する、新しいマルチモーダル特徴抽出 (MFE) フレームワークを提案しました。アライメント。実験結果は、この方法がタンパク質-リガンド結合親和性の予測において最先端の性能を達成することを実証しています。さらに、アブレーション研究は、この枠組み内でのタンパク質表面情報と多峰性特徴の位置合わせの有効性と必要性を実証しています。 「S」で始まる関連研究