AMD、数百万台のRyzenおよびEPYCプロセッサに影響する「Sinkclose」の重大度の高い脆弱性を発表

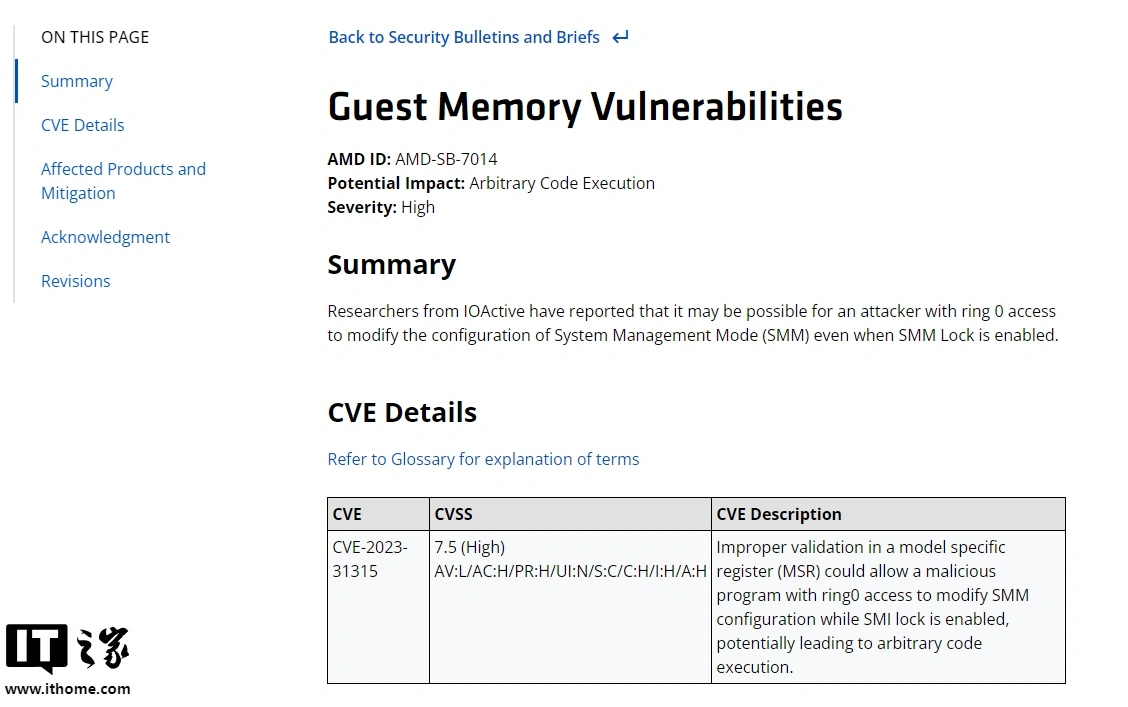

8月10日のこのサイトのニュースによると、AMDは一部のEPYCおよびRyzenプロセッサにコード「CVE-2023-31315」を持つ「Sinkclose」と呼ばれる新しい脆弱性が存在することを正式に確認しました。これには周囲の数百万人のAMDユーザーが関与する可能性があります。世界。

それで、Sinkclose とは何ですか? 『WIRED』の報道によると、この脆弱性により侵入者は「システム管理モード(SMM)」で悪意のあるコードを実行することが可能になるという。侵入者は、ウイルス対策ソフトウェアでは検出できないブートキットと呼ばれるマルウェアの一種を使用して、お互いのシステムを制御できると言われています。

このサイトからの注: システム管理モード (SMM) は、高度な電源管理とオペレーティング システムに依存しない機能を実現するために設計された特別な CPU 動作モードで、従来の IA-32 アーキテクチャと同じシステム管理割り込み (SMI) ハンドラーを提供できます。同じ実行環境には、システム管理割り込み (SMI) を介してのみ入ることができ、RSM 命令を実行することによってのみ終了できます。

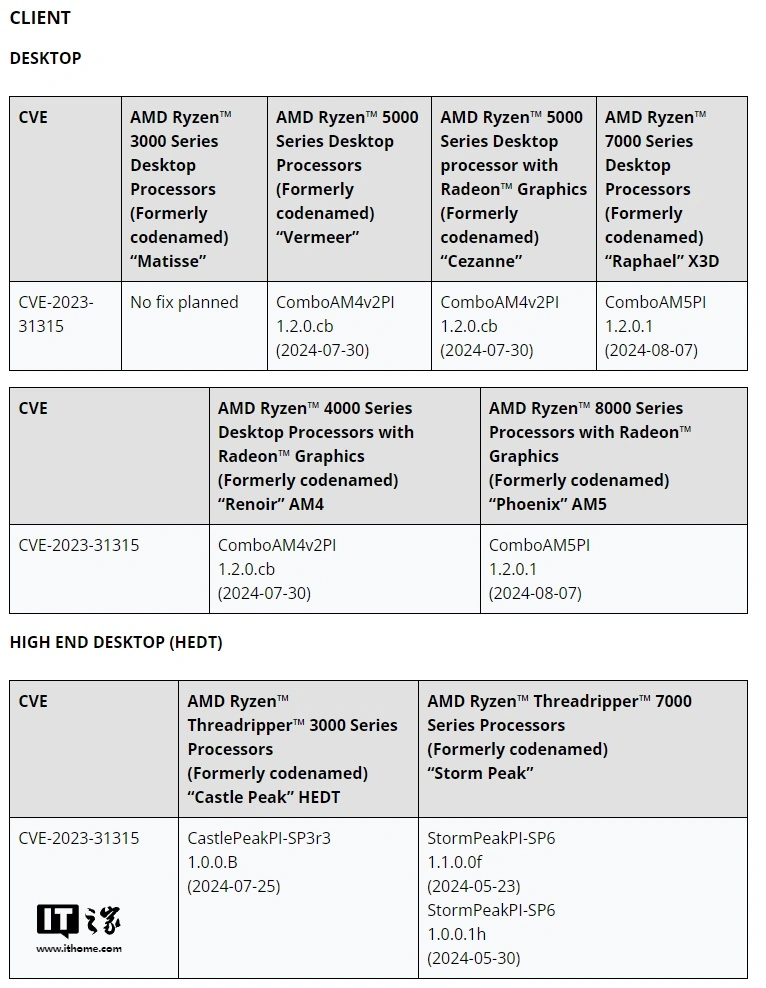

AMD セキュリティ アドバイザリは、Ryzen 3000 および第 1 世代 EPYC 以降を含む CPU が影響を受けることを示しています。この点に関して、AMDは、さまざまな世代のCPUに対する「Sinkclose」の影響を軽減するために、新しいバージョンのファームウェアとマイクロコードパッチを提供しました(ただし、Ryzen 3000シリーズのデスクトッププロセッサには修理計画はありません)。

以上がAMD、数百万台のRyzenおよびEPYCプロセッサに影響する「Sinkclose」の重大度の高い脆弱性を発表の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1673

1673

14

14

1429

1429

52

52

1333

1333

25

25

1278

1278

29

29

1257

1257

24

24

OneXGPU 2 の AMD Radeon RX 7800M は Nvidia RTX 4070 ラップトップ GPU を上回ります

Sep 09, 2024 am 06:35 AM

OneXGPU 2 の AMD Radeon RX 7800M は Nvidia RTX 4070 ラップトップ GPU を上回ります

Sep 09, 2024 am 06:35 AM

OneXGPU 2 は、AMD ですらまだ発表していない GPU である Radeon RX 7800M を搭載した最初の eGPU です。外部グラフィックス カード ソリューションのメーカーである One-Netbook によって明らかにされたように、新しい AMD GPU は RDNA 3 アーキテクチャに基づいており、Navi

ハンドヘルドコンソール用AMD Z2 Extremeチップが2025年初頭の発売に向けて発表

Sep 07, 2024 am 06:38 AM

ハンドヘルドコンソール用AMD Z2 Extremeチップが2025年初頭の発売に向けて発表

Sep 07, 2024 am 06:38 AM

AMDはRyzen Z1 Extreme(およびその非Extremeバージョン)をハンドヘルドゲーム機向けにカスタマイズしたにもかかわらず、このチップが主流のハンドヘルド機に搭載されたのはAsus ROG Ally(Amazonで現在569ドル)とLenovo Legion Go(3つ)の2つだけでした。 Rを数えると

Ryzen AI 9 HX 370 を搭載した初の Minisforum ミニ PC、高額で発売されると噂

Sep 29, 2024 am 06:05 AM

Ryzen AI 9 HX 370 を搭載した初の Minisforum ミニ PC、高額で発売されると噂

Sep 29, 2024 am 06:05 AM

Aoostar は Strix Point mini PC を最初に発表した企業の 1 つであり、その後、Beelink が 999 ドルという高騰する開始価格で SER9 を発売しました。 Minisforum は、EliteMini AI370 をからかうことでパーティーに参加しました。その名前が示すように、これは会社の

取引 | 120Hz OLED、64GB RAM、AMD Ryzen 7 Pro を搭載した Lenovo ThinkPad P14s Gen 5 が現在 60% オフです

Sep 07, 2024 am 06:31 AM

取引 | 120Hz OLED、64GB RAM、AMD Ryzen 7 Pro を搭載した Lenovo ThinkPad P14s Gen 5 が現在 60% オフです

Sep 07, 2024 am 06:31 AM

最近、多くの学生が学校に戻り、古いラップトップがもう役に立たないことに気づいている人もいるかもしれません。大学生の中には、ゴージャスな OLED スクリーンを備えたハイエンドのビジネス ノートブックを市場に出す人もいるかもしれません。

Beelink SER9: Radeon 890M iGPU を搭載したコンパクト AMD Zen 5 ミニ PC が発表されましたが、eGPU オプションは限られていました

Sep 12, 2024 pm 12:16 PM

Beelink SER9: Radeon 890M iGPU を搭載したコンパクト AMD Zen 5 ミニ PC が発表されましたが、eGPU オプションは限られていました

Sep 12, 2024 pm 12:16 PM

Beelink は、新しいミニ PC と付属のアクセサリを猛烈な勢いで発表し続けています。要約すると、EQi12、EQR6、EX eGPU ドックをリリースしてから 1 か月強が経過しました。現在、同社は AMD の新しい Strix に注目しています。

IFA 2024 |新しい Lenovo Yoga Pro 7 が AMD Strix Point プロセッサーを搭載して登場

Sep 06, 2024 am 06:42 AM

IFA 2024 |新しい Lenovo Yoga Pro 7 が AMD Strix Point プロセッサーを搭載して登場

Sep 06, 2024 am 06:42 AM

ASUS は AMD Strix Point ラップトップの第一弾を発表しましたが、今回 Lenovo も参加しました。新しく発売されたラップトップの中には、Ryzen AI 9 365 を搭載した Yoga Pro 7 があります。今年初めに発売された Hawk Point オプションと比較すると、

HP EliteBook X G1a: 強力なビジネス ラップトップは、40 W TDP と大容量バッテリーを備えた Ryzen AI 300 を搭載

Sep 25, 2024 am 06:18 AM

HP EliteBook X G1a: 強力なビジネス ラップトップは、40 W TDP と大容量バッテリーを備えた Ryzen AI 300 を搭載

Sep 25, 2024 am 06:18 AM

アメリカの 2 大 Windows PC メーカーのうち、HP が AMD をより積極的に受け入れているのは間違いありません。それでも、最も高価な HP EliteBook である EliteBook 1000 は、常に Intel 専用でした。これまでは: 新しい HP EliteBook X

Radeon 890M 上の AMD AFMF 2 は最大 78% 高い FPS を実現

Sep 12, 2024 pm 12:16 PM

Radeon 890M 上の AMD AFMF 2 は最大 78% 高い FPS を実現

Sep 12, 2024 pm 12:16 PM

AMD Fluid Motion Frames 2 (AFMF 2) のテクニカル プレビューが最新の Strix Point プロセッサで利用できるようになり、同社はこのフレーム生成テクノロジーにより最大 78% 高い FPS を約束しています。バリアブルグラフィックスメモリ(VGM)と結合し、