AWS VPC とは何ですか?定義と仕組み?

项目:创建 Amazon Web Service (AWS) 虚拟私有云 (VPC)

什么是AWS VPC?定义?

VPC 是一种虚拟网络,与您在自己的数据中心中运行的传统网络非常相似。创建 VPC 后,您可以添加子网。

它是如何运作的?

VPC 在云中提供可定制的软件定义网络 (SDN),从而实现:

主要特点:

- 资源管理:配置和管理 EC2 实例、RDS 数据库和 S3 存储。

- 网络分段:定义 CIDR 块、创建子网和组织资源。

- 流量控制:配置网关、路由表和网络 ACL 以确保流量安全。

- 访问控制:为受保护的资源访问建立安全组、NACL 和防火墙规则。

好处:

- 与其他网络的逻辑隔离

- 增强的数据和应用程序安全性

- 可定制的网络配置

- 受监管的资源间通信

VPC 实施:

按照我们的步骤部署此项目:

A 部分:创建 VPC

B 部分:配置资源 (EC2)

C 部分:创建 Python 应用程序并运行项目。

准备好使用 VPC 保护您的云基础设施!

此示例展示了为生产服务器创建弹性 VPC:

首先登录您的 AWS 控制台。

A 部分:在 AWS 控制台上设置 VPC。

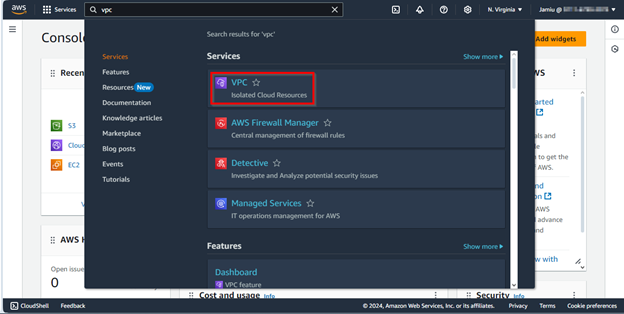

第 1 步:找到搜索栏并输入“VPC”

第 2 步:这就是 VPC 在仪表板中的样子,然后单击 VPC。

第 3 步:将您的项目命名为 VPC

第4步:将其设置为默认

第五步:点击创建VPC,VPC就创建成功了。

第六步:点击查看VPC,进入资源地图。

B 部分:创建 EC2 实例。 登录并连接您的终端。

第 1 步:搜索 EC2

第 2 步:选择正确的区域并命名您的 EC2 实例,选择首选 Linux 发行版 (Ubuntu)

第 3 步:选择 AMI 的免费套餐选项(首选)并选择您的 pem 密钥或创建一个。

第4步:在网络设置中点击编辑并选择图中的选项,确保选择创建的演示VPC,并且可以重命名安全组名称以便于识别。

第 5 步:将其余部分保留为默认值,然后单击启动实例。

C 部分:安装 python 应用程序并测试运行我们使用终端创建的 security / vpc。

第 1 步:转到创建的新实例,单击连接。

第 2 步:打开终端 (Git Bash) 并连接您的 EC2 实例。

コメント:

pem キーが存在するディレクトリを必ず変更してから、次のコマンドラインを使用して接続してください:

ssh –i key.pem ユーザー名@ホスト

ssh –i cloud-jay-key.pem Ubuntu@34.236.38.205

ステップ 3: 次のコマンドラインでパッケージを更新します:

sudo apt update

ステップ 4: コマンドラインで Python がインストールされているかどうかを確認します:

「Python3 –バージョン」

ステップ 5: cmd ラインでアプリケーションを実行します:

python3 –m http.server 8000

ステップ 6: Web 上で Python アプリケーションを実行します。IP を使用して実行します

http:// 54.236.38.205:8000

アクセスできないことがわかります

ステップ 7: vpc に移動し、セキュリティの下でネットワーク NACL を確認します。

ステップ 8: 設定されていることがわかります。セキュリティ グループに進みましょう。

ステップ 9: [セキュリティ グループ] に移動し、demo-vpc に適切なセキュリティ グループ ID を選択していることを確認し、それを開いて、適切なポート (カスタム TCP ポート 8000) が開いているかどうかを確認します

ステップ 10: 受信ルールを編集します。

ステップ 11: [受信ルール] で、新しいルール名カスタム TCP を追加し、ポート 8000 を追加し、ソースで [IP バージョン 4] を選択して保存し、Python アプリを再度開きます。

ステップ 12: おめでとうございます。Python アプリにアクセスできるようになりました。

用語集

VPC: VPC は、独自のデータセンターで運用する従来のネットワークによく似た仮想ネットワークです。 VPC を作成した後、サブネットを追加できます。

サブネット: サブネットは、VPC 内の IP アドレスの範囲です。サブネットは単一のアベイラビリティーゾーンに存在する必要があります。サブネットを追加した後、VPC に AWS リソースをデプロイできます。

IP アドレス指定: VPC とサブネットに IPv4 と IPv6 の両方の IP アドレスを割り当てることができます。また、パブリック IPv4 および IPv6 GUA アドレスを AWS に取り込んで、EC2 インスタンス、NAT ゲートウェイ、ネットワーク ロード バランサーなどの VPC 内のリソースに割り当てることもできます。

ネットワーク アクセス コントロール リスト (NACL): ネットワーク アクセス コントロール リストは、サブネット レベルで受信および送信トラフィックを制御するステートレス ファイアウォールです。これは IP アドレス レベルで動作し、定義したルールに基づいてトラフィックを許可または拒否できます。 NACL は、VPC にネットワーク セキュリティの追加レイヤーを提供します。

セキュリティ グループ (SG): セキュリティ グループは、VPC 内のインスタンス (EC2 インスタンスまたはその他のリソース) の仮想ファイアウォールとして機能します。インスタンス レベルで受信トラフィックと送信トラフィックを制御します。セキュリティ グループを使用すると、プロトコル、ポート、および IP アドレスに基づいてトラフィックを許可または制限するルールを定義できます。

ルート テーブル: ルート テーブルを使用して、サブネットまたはゲートウェイからのネットワーク トラフィックの宛先を決定します。

ゲートウェイ: ゲートウェイは VPC を別のネットワークに接続します。たとえば、インターネット ゲートウェイを使用して VPC をインターネットに接続します。 VPC エンドポイントを使用して、インターネット ゲートウェイや NAT デバイスを使用せずに、AWS サービスにプライベートに接続します。

ピアリング接続: VPC ピアリング接続を使用して、2 つの VPC 内のリソース間のトラフィックをルーティングします。

トラフィック ミラーリング: ネットワーク インターフェイスからネットワーク トラフィックをコピーし、ディープ パケット インスペクションのためにセキュリティおよび監視アプライアンスに送信します。

トランジット ゲートウェイ: 中央ハブとして機能するトランジット ゲートウェイを使用して、VPC、VPN 接続、AWS Direct Connect 接続間のトラフィックをルーティングします。

VPC フロー ログ: フロー ログは、VPC 内のネットワーク インターフェイスとの間で送受信される IP トラフィックに関する情報をキャプチャします。

VPN 接続: AWS Virtual Private Network (AWS VPN) を使用して、VPC をオンプレミス ネットワークに接続します。

リソース:

プライベートサブネットと NAT 内のサーバーを備えた VPC

https://docs.aws.amazon.com/vpc/latest/userguide/vpc-example-private-subnets-nat.html

以上がAWS VPC とは何ですか?定義と仕組み?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7888

7888

15

15

1649

1649

14

14

1410

1410

52

52

1301

1301

25

25

1247

1247

29

29

中間の読書にどこでもfiddlerを使用するときにブラウザによって検出されないようにするにはどうすればよいですか?

Apr 02, 2025 am 07:15 AM

中間の読書にどこでもfiddlerを使用するときにブラウザによって検出されないようにするにはどうすればよいですか?

Apr 02, 2025 am 07:15 AM

fiddlereveryversings for the-middleの測定値を使用するときに検出されないようにする方法

プロジェクトの基本と問題駆動型の方法で10時間以内にコンピューター初心者プログラミングの基本を教える方法は?

Apr 02, 2025 am 07:18 AM

プロジェクトの基本と問題駆動型の方法で10時間以内にコンピューター初心者プログラミングの基本を教える方法は?

Apr 02, 2025 am 07:18 AM

10時間以内にコンピューター初心者プログラミングの基本を教える方法は?コンピューター初心者にプログラミングの知識を教えるのに10時間しかない場合、何を教えることを選びますか...

Investing.comの反クローラーメカニズムをバイパスするニュースデータを取得する方法は?

Apr 02, 2025 am 07:03 AM

Investing.comの反クローラーメカニズムをバイパスするニュースデータを取得する方法は?

Apr 02, 2025 am 07:03 AM

Investing.comの反クラウリング戦略を理解する多くの人々は、Investing.com(https://cn.investing.com/news/latest-news)からのニュースデータをクロールしようとします。

Python Asyncio Telnet接続はすぐに切断されます:サーバー側のブロッキング問題を解決する方法は?

Apr 02, 2025 am 06:30 AM

Python Asyncio Telnet接続はすぐに切断されます:サーバー側のブロッキング問題を解決する方法は?

Apr 02, 2025 am 06:30 AM

Pythonasyncioについて...

Python 3.6のロードピクルスファイルエラーmodulenotfounderror:ピクルスファイル「__builtin__」をロードした場合はどうすればよいですか?

Apr 02, 2025 am 06:27 AM

Python 3.6のロードピクルスファイルエラーmodulenotfounderror:ピクルスファイル「__builtin__」をロードした場合はどうすればよいですか?

Apr 02, 2025 am 06:27 AM

Python 3.6のピクルスファイルの読み込みエラー:modulenotfounderror:nomodulenamed ...

Scapy Crawlerを使用するときにパイプラインファイルを書き込めない理由は何ですか?

Apr 02, 2025 am 06:45 AM

Scapy Crawlerを使用するときにパイプラインファイルを書き込めない理由は何ですか?

Apr 02, 2025 am 06:45 AM

SCAPYクローラーを使用するときにパイプラインファイルを作成できない理由についての議論は、SCAPYクローラーを学習して永続的なデータストレージに使用するときに、パイプラインファイルに遭遇する可能性があります...