Laravel でのホストヘッダーインジェクション: リスクと予防

Laravel のホストヘッダーインジェクションの脆弱性の詳細な説明と防御戦略

この記事では、Laravel フレームワークに基づくアプリケーションを含む、この深刻な Web アプリケーションの脆弱性である ホスト ヘッダー インジェクション について詳しく説明します。この脆弱性により、攻撃者は HTTP リクエストのホスト ヘッダーを操作することができ、その結果、キャッシュ ポイズニング、パスワード リセット攻撃、オープン リダイレクトなどのセキュリティ リスクが発生します。そのリスクを詳細に分析し、例を示し、対応する防御戦略を提供します。

ホストヘッダーインジェクションとは何ですか?

ホスト ヘッダー インジェクションは、Web アプリケーションが HTTP リクエストで提供されたホスト ヘッダーを盲目的に信頼するときに発生します。この脆弱性により、次のような悪意のあるアクションが引き起こされる可能性があります:

- ユーザーを悪意のある Web サイトにリダイレクトします。

- パスワードリセットリンクの改ざん。

- サーバーの動作を制御します。

Laravel でのホストヘッダーインジェクションの利用

Laravel アプリケーションが重要な決定においてホストヘッダーを検証せずに依存している場合、セキュリティリスクが発生します。例を見てみましょう。

脆弱なコード例:

<code>// routes/web.php

use Illuminate\Support\Facades\Mail;

Route::get('/send-reset-link', function () {

$user = User::where('email', 'example@example.com')->first();

if ($user) {

$resetLink = 'http://' . $_SERVER['HTTP_HOST'] . '/reset-password?token=' . $user->reset_token;

// 发送重置链接

Mail::to($user->email)->send(new \App\Mail\ResetPassword($resetLink));

return "密码重置链接已发送。";

}

return "用户未找到。";

});</code>この例では、アプリケーションはホスト ヘッダーを直接使用してパスワード リセット リンクを生成します。攻撃者は悪意のあるリクエストを作成してこの脆弱性を悪用する可能性があります:

<code>GET /send-reset-link HTTP/1.1 Host: malicious.com</code>

生成されたリセット リンクは、malicious.com をポイントするため、ユーザーのセキュリティが侵害される可能性があります。

Laravel でのホストヘッダーインジェクションに対する防御

-

ホストヘッダーの検証: Laravel は、ホストヘッダーの有効性を確認するために使用できる

APP_URL環境変数を提供します:

<code>// routes/web.php

Route::get('/send-reset-link', function () {

$user = User::where('email', 'example@example.com')->first();

if ($user) {

$resetLink = config('app.url') . '/reset-password?token=' . $user->reset_token;

// 发送重置链接

Mail::to($user->email)->send(new \App\Mail\ResetPassword($resetLink));

return "密码重置链接已发送。";

}

return "用户未找到。";

});</code>-

信頼できるホストを制限する: Laravel の

trustedproxiesミドルウェアを使用して、信頼できるホストへのリクエストを制限します。config/trustedproxy.phpファイルを更新します:

<code>return [

'proxies' => '*',

'headers' => [

Request::HEADER_X_FORWARDED_ALL,

Request::HEADER_FORWARDED,

],

'host' => ['example.com'], // 添加可信主机

];</code>-

セキュリティ構成:

.envファイルのAPP_URL設定が正しいことを確認してください:

<code>APP_URL=https://yourdomain.com</code>

無料ツールを使用して脆弱性をテストする

無料の Web サイト セキュリティ スキャナーを使用して、ホスト ヘッダー インジェクションの脆弱性をテストできます。

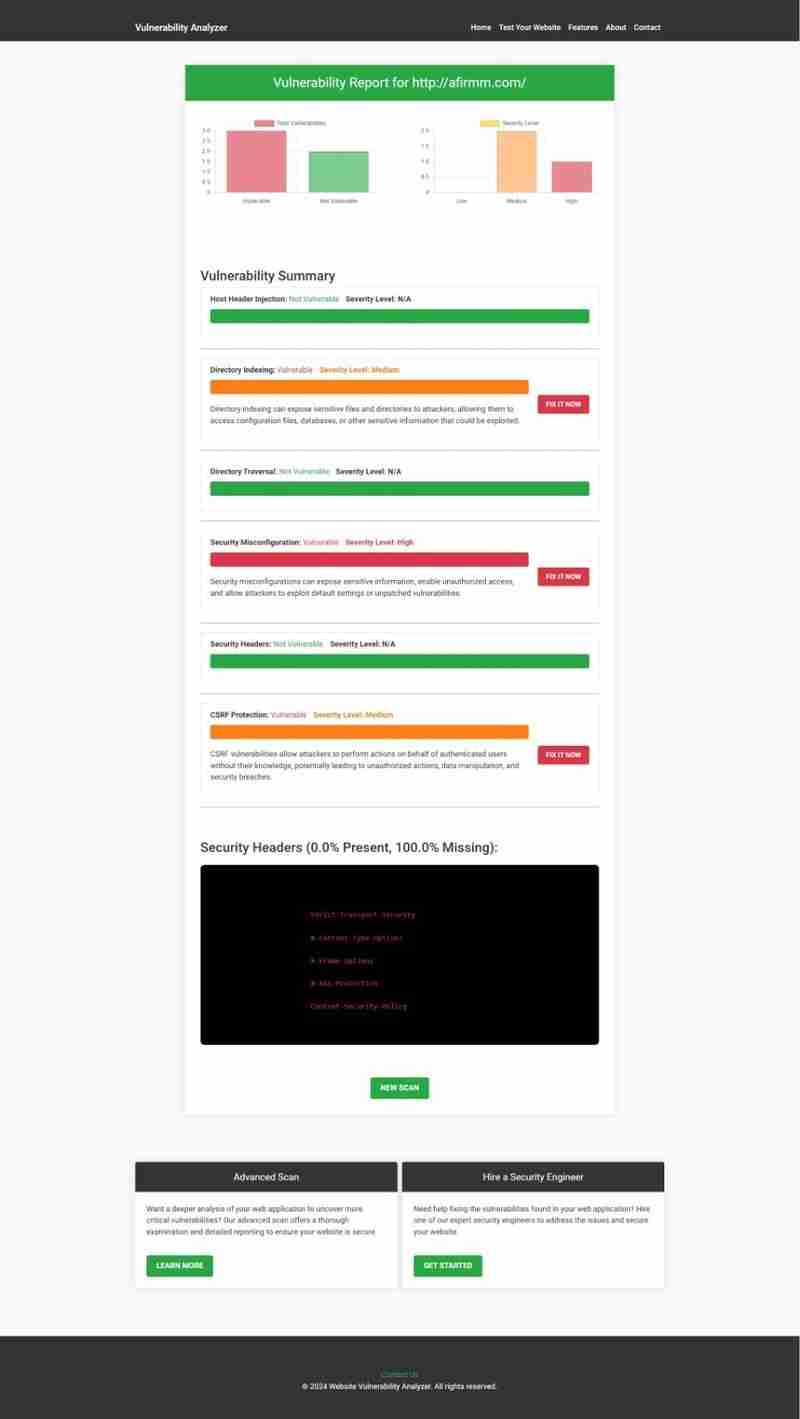

セキュリティ評価ツールにアクセスできる無料ツール Web ページのスクリーンショット

セキュリティ評価ツールにアクセスできる無料ツール Web ページのスクリーンショット

さらに、当社のツールを使用して脆弱性評価を実施し、Web サイトの脆弱性をチェックした後、アプリケーションのセキュリティ ステータスを理解するための詳細なレポートを生成できます。

無料ツールを使用して生成された脆弱性評価レポートのサンプル。潜在的な脆弱性についての洞察を提供します

無料ツールを使用して生成された脆弱性評価レポートのサンプル。潜在的な脆弱性についての洞察を提供します

結論

ホストヘッダーインジェクションは、Laravel アプリケーションのセキュリティを侵害する可能性がある重大な脆弱性です。入力を検証し、信頼できるホストを制限し、正しい構成を使用することで、アプリケーションを保護できます。

ウェブサイト セキュリティ チェッカーを使用して今すぐウェブサイトをテストし、オンラインの安全性を保つための第一歩を踏み出しましょう。

以上がLaravel でのホストヘッダーインジェクション: リスクと予防の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1667

1667

14

14

1426

1426

52

52

1328

1328

25

25

1273

1273

29

29

1255

1255

24

24

PHPでの安全なパスワードハッシュ(例:Password_hash、password_verify)を説明します。 MD5またはSHA1を使用してみませんか?

Apr 17, 2025 am 12:06 AM

PHPでの安全なパスワードハッシュ(例:Password_hash、password_verify)を説明します。 MD5またはSHA1を使用してみませんか?

Apr 17, 2025 am 12:06 AM

PHPでは、Password_hashとpassword_verify関数を使用して安全なパスワードハッシュを実装する必要があり、MD5またはSHA1を使用しないでください。 1)password_hashセキュリティを強化するために、塩値を含むハッシュを生成します。 2)password_verifyハッシュ値を比較して、パスワードを確認し、セキュリティを確保します。 3)MD5とSHA1は脆弱であり、塩の値が不足しており、最新のパスワードセキュリティには適していません。

PHP:Web開発の重要な言語

Apr 13, 2025 am 12:08 AM

PHP:Web開発の重要な言語

Apr 13, 2025 am 12:08 AM

PHPは、サーバー側で広く使用されているスクリプト言語で、特にWeb開発に適しています。 1.PHPは、HTMLを埋め込み、HTTP要求と応答を処理し、さまざまなデータベースをサポートできます。 2.PHPは、ダイナミックWebコンテンツ、プロセスフォームデータ、アクセスデータベースなどを生成するために使用され、強力なコミュニティサポートとオープンソースリソースを備えています。 3。PHPは解釈された言語であり、実行プロセスには語彙分析、文法分析、編集、実行が含まれます。 4.PHPは、ユーザー登録システムなどの高度なアプリケーションについてMySQLと組み合わせることができます。 5。PHPをデバッグするときは、error_reporting()やvar_dump()などの関数を使用できます。 6. PHPコードを最適化して、キャッシュメカニズムを使用し、データベースクエリを最適化し、組み込み関数を使用します。 7

PHPとPython:2つの一般的なプログラミング言語を比較します

Apr 14, 2025 am 12:13 AM

PHPとPython:2つの一般的なプログラミング言語を比較します

Apr 14, 2025 am 12:13 AM

PHPとPythonにはそれぞれ独自の利点があり、プロジェクトの要件に従って選択します。 1.PHPは、特にWebサイトの迅速な開発とメンテナンスに適しています。 2。Pythonは、データサイエンス、機械学習、人工知能に適しており、簡潔な構文を備えており、初心者に適しています。

アクション中のPHP:実際の例とアプリケーション

Apr 14, 2025 am 12:19 AM

アクション中のPHP:実際の例とアプリケーション

Apr 14, 2025 am 12:19 AM

PHPは、電子商取引、コンテンツ管理システム、API開発で広く使用されています。 1)eコマース:ショッピングカート機能と支払い処理に使用。 2)コンテンツ管理システム:動的コンテンツの生成とユーザー管理に使用されます。 3)API開発:RESTFUL API開発とAPIセキュリティに使用されます。パフォーマンスの最適化とベストプラクティスを通じて、PHPアプリケーションの効率と保守性が向上します。

スカラータイプ、リターンタイプ、ユニオンタイプ、ヌル可能なタイプなど、PHPタイプのヒントはどのように機能しますか?

Apr 17, 2025 am 12:25 AM

スカラータイプ、リターンタイプ、ユニオンタイプ、ヌル可能なタイプなど、PHPタイプのヒントはどのように機能しますか?

Apr 17, 2025 am 12:25 AM

PHPタイプは、コードの品質と読みやすさを向上させるためのプロンプトがあります。 1)スカラータイプのヒント:php7.0であるため、基本データ型は、int、floatなどの関数パラメーターで指定できます。 3)ユニオンタイプのプロンプト:PHP8.0であるため、関数パラメーターまたは戻り値で複数のタイプを指定することができます。 4)Nullable Typeプロンプト:null値を含めることができ、null値を返す可能性のある機能を処理できます。

PHPの永続的な関連性:それはまだ生きていますか?

Apr 14, 2025 am 12:12 AM

PHPの永続的な関連性:それはまだ生きていますか?

Apr 14, 2025 am 12:12 AM

PHPは依然として動的であり、現代のプログラミングの分野で重要な位置を占めています。 1)PHPのシンプルさと強力なコミュニティサポートにより、Web開発で広く使用されています。 2)その柔軟性と安定性により、Webフォーム、データベース操作、ファイル処理の処理において顕著になります。 3)PHPは、初心者や経験豊富な開発者に適した、常に進化し、最適化しています。

PHPおよびPython:さまざまなパラダイムが説明されています

Apr 18, 2025 am 12:26 AM

PHPおよびPython:さまざまなパラダイムが説明されています

Apr 18, 2025 am 12:26 AM

PHPは主に手順プログラミングですが、オブジェクト指向プログラミング(OOP)もサポートしています。 Pythonは、OOP、機能、手続き上のプログラミングなど、さまざまなパラダイムをサポートしています。 PHPはWeb開発に適しており、Pythonはデータ分析や機械学習などのさまざまなアプリケーションに適しています。

PHP対その他の言語:比較

Apr 13, 2025 am 12:19 AM

PHP対その他の言語:比較

Apr 13, 2025 am 12:19 AM

PHPは、特に迅速な開発や動的なコンテンツの処理に適していますが、データサイエンスとエンタープライズレベルのアプリケーションには良くありません。 Pythonと比較して、PHPはWeb開発においてより多くの利点がありますが、データサイエンスの分野ではPythonほど良くありません。 Javaと比較して、PHPはエンタープライズレベルのアプリケーションでより悪化しますが、Web開発により柔軟性があります。 JavaScriptと比較して、PHPはバックエンド開発により簡潔ですが、フロントエンド開発のJavaScriptほど良くありません。