プリペアドステートメントはどのようにして Java アプリケーションを SQL インジェクションから保護できるのでしょうか?

SQL インジェクションから Java アプリケーションを保護する

SQL インジェクションは重大なセキュリティ上の脅威をもたらし、攻撃者がアプリケーションを通じて悪意のある SQL コードを挿入することでデータベースを侵害する可能性があります。 効果的な予防には、ユーザー入力をデータベース クエリに組み込む前に、慎重にサニタイズする必要があります。

特定の文字を置き換えて入力を手動でサニタイズすることは可能ですが、この方法はエラーが発生しやすく、包括的な保護が不足しています。 優れたアプローチは、準備されたステートメント (パラメーター化されたクエリとも呼ばれます) を利用します。

準備されたステートメントは、SQL パラメーターをクエリ自体から分離します。 実行時にデータベース サーバーはパラメータを厳密に検証するため、悪意のある SQL の実行を防ぎます。

プリペアドステートメントの使用法を示す Java の例を次に示します。

public void insertUser(String name, String email) {

Connection conn = null;

PreparedStatement stmt = null;

try {

conn = setupTheDatabaseConnectionSomehow();

stmt = conn.prepareStatement("INSERT INTO person (name, email) VALUES (?, ?)");

stmt.setString(1, name);

stmt.setString(2, email);

stmt.executeUpdate();

} finally {

try {

if (stmt != null) { stmt.close(); }

} catch (Exception e) {

// Log this error

}

try {

if (conn != null) { conn.close(); }

} catch (Exception e) {

// Log this error

}

}

}このメソッドにより、name と email 内の内容に関係なく、INSERT ステートメントの整合性を損なうことなくデータが安全に挿入されます。 プリペアド ステートメントは本質的にデータ型の検証とサニタイズを処理し、SQL インジェクションの脅威を効果的に無効化します。

以上がプリペアドステートメントはどのようにして Java アプリケーションを SQL インジェクションから保護できるのでしょうか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7876

7876

15

15

1649

1649

14

14

1409

1409

52

52

1301

1301

25

25

1245

1245

29

29

MySQLでインデックスを使用するよりも、フルテーブルスキャンがいつ速くなるのでしょうか?

Apr 09, 2025 am 12:05 AM

MySQLでインデックスを使用するよりも、フルテーブルスキャンがいつ速くなるのでしょうか?

Apr 09, 2025 am 12:05 AM

完全なテーブルスキャンは、MySQLでインデックスを使用するよりも速い場合があります。特定のケースには以下が含まれます。1)データボリュームは小さい。 2)クエリが大量のデータを返すとき。 3)インデックス列が高度に選択的でない場合。 4)複雑なクエリの場合。クエリプランを分析し、インデックスを最適化し、オーバーインデックスを回避し、テーブルを定期的にメンテナンスすることにより、実際のアプリケーションで最良の選択をすることができます。

Windows 7にMySQLをインストールできますか?

Apr 08, 2025 pm 03:21 PM

Windows 7にMySQLをインストールできますか?

Apr 08, 2025 pm 03:21 PM

はい、MySQLはWindows 7にインストールできます。MicrosoftはWindows 7のサポートを停止しましたが、MySQLは引き続き互換性があります。ただし、インストールプロセス中に次のポイントに注意する必要があります。WindowsのMySQLインストーラーをダウンロードしてください。 MySQL(コミュニティまたはエンタープライズ)の適切なバージョンを選択します。インストールプロセス中に適切なインストールディレクトリと文字セットを選択します。ルートユーザーパスワードを設定し、適切に保ちます。テストのためにデータベースに接続します。 Windows 7の互換性とセキュリティの問題に注意してください。サポートされているオペレーティングシステムにアップグレードすることをお勧めします。

INNODBフルテキスト検索機能を説明します。

Apr 02, 2025 pm 06:09 PM

INNODBフルテキスト検索機能を説明します。

Apr 02, 2025 pm 06:09 PM

INNODBのフルテキスト検索機能は非常に強力であり、データベースクエリの効率と大量のテキストデータを処理する能力を大幅に改善できます。 1)INNODBは、倒立インデックスを介してフルテキスト検索を実装し、基本的および高度な検索クエリをサポートします。 2)一致を使用してキーワードを使用して、ブールモードとフレーズ検索を検索、サポートします。 3)最適化方法には、単語セグメンテーションテクノロジーの使用、インデックスの定期的な再構築、およびパフォーマンスと精度を改善するためのキャッシュサイズの調整が含まれます。

INNODBのクラスターインデックスと非クラスターインデックス(セカンダリインデックス)の違い。

Apr 02, 2025 pm 06:25 PM

INNODBのクラスターインデックスと非クラスターインデックス(セカンダリインデックス)の違い。

Apr 02, 2025 pm 06:25 PM

クラスター化されたインデックスと非クラスター化されたインデックスの違いは次のとおりです。1。クラスター化されたインデックスは、インデックス構造にデータを保存します。これは、プライマリキーと範囲でクエリするのに適しています。 2.非クラスター化されたインデックスストアは、インデックスキー値とデータの行へのポインターであり、非プリマリーキー列クエリに適しています。

MySQL:簡単な学習のためのシンプルな概念

Apr 10, 2025 am 09:29 AM

MySQL:簡単な学習のためのシンプルな概念

Apr 10, 2025 am 09:29 AM

MySQLは、オープンソースのリレーショナルデータベース管理システムです。 1)データベースとテーブルの作成:createdatabaseおよびcreateTableコマンドを使用します。 2)基本操作:挿入、更新、削除、選択。 3)高度な操作:参加、サブクエリ、トランザクション処理。 4)デバッグスキル:構文、データ型、およびアクセス許可を確認します。 5)最適化の提案:インデックスを使用し、選択*を避け、トランザクションを使用します。

mysqlとmariadbは共存できますか

Apr 08, 2025 pm 02:27 PM

mysqlとmariadbは共存できますか

Apr 08, 2025 pm 02:27 PM

MySQLとMariaDBは共存できますが、注意して構成する必要があります。重要なのは、さまざまなポート番号とデータディレクトリを各データベースに割り当て、メモリ割り当てやキャッシュサイズなどのパラメーターを調整することです。接続プーリング、アプリケーションの構成、およびバージョンの違いも考慮する必要があり、落とし穴を避けるために慎重にテストして計画する必要があります。 2つのデータベースを同時に実行すると、リソースが制限されている状況でパフォーマンスの問題を引き起こす可能性があります。

MySQLユーザーとデータベースの関係

Apr 08, 2025 pm 07:15 PM

MySQLユーザーとデータベースの関係

Apr 08, 2025 pm 07:15 PM

MySQLデータベースでは、ユーザーとデータベースの関係は、アクセス許可と表によって定義されます。ユーザーには、データベースにアクセスするためのユーザー名とパスワードがあります。許可は助成金コマンドを通じて付与され、テーブルはCreate Tableコマンドによって作成されます。ユーザーとデータベースの関係を確立するには、データベースを作成し、ユーザーを作成してから許可を付与する必要があります。

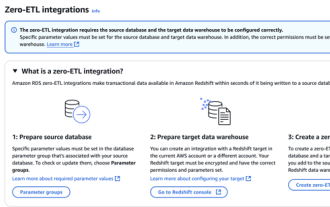

RDS MySQL Redshift Zero ETLとの統合

Apr 08, 2025 pm 07:06 PM

RDS MySQL Redshift Zero ETLとの統合

Apr 08, 2025 pm 07:06 PM

データ統合の簡素化:AmazonrdsmysqlとRedshiftのゼロETL統合効率的なデータ統合は、データ駆動型組織の中心にあります。従来のETL(抽出、変換、負荷)プロセスは、特にデータベース(AmazonrdsmysQlなど)をデータウェアハウス(Redshiftなど)と統合する場合、複雑で時間がかかります。ただし、AWSは、この状況を完全に変えたゼロETL統合ソリューションを提供し、RDSMYSQLからRedshiftへのデータ移行のための簡略化されたほぼリアルタイムソリューションを提供します。この記事では、RDSMysQl Zero ETLのRedshiftとの統合に飛び込み、それがどのように機能するか、それがデータエンジニアと開発者にもたらす利点を説明します。