HTTPS(SSL/TLS)でJavaアプリケーションを保護するにはどうすればよいですか?

HTTPS(SSL/TLS)でJavaアプリケーションを保護する

HTTPS(SSL/TLS)でJavaアプリケーションを保護することは、アプリケーションとクライアントの間に送信される機密データを保護するために重要です。これには、SSL/TLSを使用して通信チャネルを暗号化するようにアプリケーションを構成することが含まれます。コアプロセスは、SSL/TLS証明書の取得と、アプリケーションの役割に応じてサーバー(またはクライアント、またはクライアント)を使用することを中心に展開します。これが故障です:

- SSL/TLS証明書を取得:信頼できる証明書局(CA)から証明書が必要です。オプションには、商用CA(Let's Encrypt、Digicert、Comodoなど)からの証明書の購入または開発またはテストの目的で証明書を自己署名すること(セキュリティリスクのために生産環境には推奨されません)が含まれます。自己署名証明書は、それらを作成したシステムによってのみ信頼されます。

-

サーバーの構成:詳細はサーバーテクノロジー(たとえば、Tomcat、Jetty、Spring Boot)に依存します。一般に、これには、SSL/TLSを使用するコネクタを構成することが含まれます。証明書ファイル(通常は

.pemまたは.crtファイル)と対応する秘密キーファイル(通常は.keyまたは.pfxファイル)へのパスを指定する必要があります。サーバーの構成ファイルでは、これを行う方法を詳しく説明します。たとえば、Tomcatでは、server.xmlファイルを変更します。 -

クライアントの構成(該当する場合): Javaアプリケーションがクライアントとして機能する場合、サーバーの証明書を信頼するように構成する必要があります。これには、多くの場合、サーバーの証明書をJavaキーストアにインポートすることが含まれます。

javax.net.sslのようなライブラリは、証明書を管理し、安全な接続を確立するために必要なAPIを提供します。 -

コードでHTTPSを使用します。すべてのリクエストと応答がHTTPSを介して行われていることを確認してください。これには通常、

http://の代わりにhttps://://で始まるURLの使用が含まれます。 Spring Bootのような最新のフレームワークは、適切に構成されている場合にこれを自動的に処理することがよくあります。

証明書を最新の状態に保ち、セキュリティ慣行を定期的に確認することを忘れないでください。

JavaアプリケーションでSSL/TLS証明書を構成するためのベストプラクティス

SSL/TLS証明書を適切に構成することは、安全な通信に最重要です。ここにいくつかのベストプラクティスがあります:

- 評判の良いCAを使用してください:本番署名の自己署名証明書を避けてください。信頼できるCAの証明書を使用して、クライアントブラウザやその他のシステムがアプリケーションを自動的に信頼するようにします。

- 強力な暗号スイート:強力で最新の暗号スイートを使用するようにサーバーを構成します。攻撃に対して脆弱な時代遅れまたは弱い暗号を避けてください。ツールとリソースを使用して、最適な現在の暗号スイートを決定します。

- 証明書チェーンの検証:証明書チェーン全体が検証されていることを確認してください。これは、証明書が信頼できるCAによって適切に署名されていることを確認します。

- キー管理:秘密鍵を安全に保存します。強力なパスワードを使用して、アプリケーションに直接ハードコードすることを避けてください。安全なストレージにキーストアを使用することを検討してください。

- 通常の証明書更新:証明書には有効期限があります。中断を避けるために、有効期限が切れる前に証明書を自動的に更新するプロセスを実装します。

- HTTP Strict Transport Security(HSTS): HSTSを使用して、アプリケーションに接続するときにBrowserが常にHTTPを使用するように強制することを検討してください。これは、攻撃のダウングレードを防ぐのに役立ちます。

- 証明書のピン留め(注意して)

Javaアプリケーションでの一般的なHTTPS接続の問題のトラブルシューティング

HTTPSの問題のトラブルシューティングは困難な場合があります。いくつかの一般的な問題と解決策は次のとおりです。

-

javax.net.ssl.SSLHandshakeException:これは、SSL/TLSハンドシェイク中の問題を示す一般的なエラーです。潜在的な原因は次のとおりです。- 証明書の問題:サーバーの証明書が無効で、期限切れ、自己署名(クライアントによって信頼されていない)、または証明書チェーンが壊れている可能性があります。

- HOSTNAME MISMATCH:証明書のホスト名は、URLで使用されているホスト名と一致しません。

- Cipher Suiteの不一致:クライアントとサーバーは、一般的な暗号スイートをサポートしていません。

- ネットワーク接続の問題:サーバーへのネットワーク接続を確認します。

-

SSLPeerUnverifiedException:これは、サーバーの証明書が検証されていないことを示しています。証明書がJavaアプリケーションによって信頼されていることを確認してください。 -

SSLException:一般的なSSL/TLSエラー。手がかりについて詳細なエラーメッセージを調べます。

デバッグ手順:

- サーバーログを確認します。SSL /TLSに関連するエラーについてサーバーログを調べます。

-

証明書の有効性の確認:

opensslなどのツールを使用して、証明書の有効性とチェーンを確認します。 - ネットワークの接続を確認します。アプリケーションがサーバーに届くことを確認してください。

- SSLデバッグを有効にする: Javaアプリケーションで詳細なSSLデバッグを有効にして、ハンドシェイクプロセスに関する詳細情報を取得します。

- 例外スタックトレースを調べます。スタックトレースを慎重に分析して、根本原因を識別します。

JavaアプリケーションでHTTPSを実装するためのさまざまなライブラリとフレームワーク

いくつかのライブラリとフレームワークは、JavaでのHTTPS実装を簡素化します。

-

javax.net.ssl:これは、SSL/TLSの標準Javaライブラリです。証明書の管理、安全なソケットの作成、SSL/TLSハンドシェイクの処理に低レベルAPIを提供します。それは強力ですが、単純なアプリケーションには複雑になる可能性があります。 - Apache httpclient: HTTP要求を作成するために広く使用されているライブラリ。 httpsをサポートし、

javax.net.sslよりも高いレベルの抽象化を提供し、使いやすくします。 - OKHTTP: HTTPS通信を簡素化する人気のある効率的なHTTPクライアントライブラリ。接続プーリングや自動証明書のピン留めなどの機能を提供します。

- Spring Boot: Spring Boot Frameworkは、必要な証明書を提供する場合、HTTPS構成を自動的に処理します。特にWebアプリケーションでは、プロセスを大幅に簡素化します。

- Java Servlet API:サーブレットを使用する場合、コンテナ(TomcatやJettyなど)がHTTPS構成を処理します。主にアプリケーションロジックに集中します。

ライブラリまたはフレームワークの選択は、アプリケーションのニーズと複雑さによって異なります。簡単なアプリケーションの場合、Spring BootまたはOKHTTPのような高レベルのHTTPクライアントで十分かもしれません。よりコントロールまたは低レベルのタスクのために、 javax.net.ssl必要な柔軟性を提供します。

以上がHTTPS(SSL/TLS)でJavaアプリケーションを保護するにはどうすればよいですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1657

1657

14

14

1415

1415

52

52

1309

1309

25

25

1257

1257

29

29

1231

1231

24

24

javascriptの分解:それが何をするのか、なぜそれが重要なのか

Apr 09, 2025 am 12:07 AM

javascriptの分解:それが何をするのか、なぜそれが重要なのか

Apr 09, 2025 am 12:07 AM

JavaScriptは現代のWeb開発の基礎であり、その主な機能には、イベント駆動型のプログラミング、動的コンテンツ生成、非同期プログラミングが含まれます。 1)イベント駆動型プログラミングにより、Webページはユーザー操作に応じて動的に変更できます。 2)動的コンテンツ生成により、条件に応じてページコンテンツを調整できます。 3)非同期プログラミングにより、ユーザーインターフェイスがブロックされないようにします。 JavaScriptは、Webインタラクション、シングルページアプリケーション、サーバー側の開発で広く使用されており、ユーザーエクスペリエンスとクロスプラットフォーム開発の柔軟性を大幅に改善しています。

JavaScriptの進化:現在の傾向と将来の見通し

Apr 10, 2025 am 09:33 AM

JavaScriptの進化:現在の傾向と将来の見通し

Apr 10, 2025 am 09:33 AM

JavaScriptの最新トレンドには、TypeScriptの台頭、最新のフレームワークとライブラリの人気、WebAssemblyの適用が含まれます。将来の見通しは、より強力なタイプシステム、サーバー側のJavaScriptの開発、人工知能と機械学習の拡大、およびIoTおよびEDGEコンピューティングの可能性をカバーしています。

JavaScriptエンジン:実装の比較

Apr 13, 2025 am 12:05 AM

JavaScriptエンジン:実装の比較

Apr 13, 2025 am 12:05 AM

さまざまなJavaScriptエンジンは、各エンジンの実装原則と最適化戦略が異なるため、JavaScriptコードを解析および実行するときに異なる効果をもたらします。 1。語彙分析:ソースコードを語彙ユニットに変換します。 2。文法分析:抽象的な構文ツリーを生成します。 3。最適化とコンパイル:JITコンパイラを介してマシンコードを生成します。 4。実行:マシンコードを実行します。 V8エンジンはインスタントコンピレーションと非表示クラスを通じて最適化され、Spidermonkeyはタイプ推論システムを使用して、同じコードで異なるパフォーマンスパフォーマンスをもたらします。

JavaScript:Web言語の汎用性の調査

Apr 11, 2025 am 12:01 AM

JavaScript:Web言語の汎用性の調査

Apr 11, 2025 am 12:01 AM

JavaScriptは、現代のWeb開発のコア言語であり、その多様性と柔軟性に広く使用されています。 1)フロントエンド開発:DOM操作と最新のフレームワーク(React、Vue.JS、Angularなど)を通じて、動的なWebページとシングルページアプリケーションを構築します。 2)サーバー側の開発:node.jsは、非ブロッキングI/Oモデルを使用して、高い並行性とリアルタイムアプリケーションを処理します。 3)モバイルおよびデスクトップアプリケーション開発:クロスプラットフォーム開発は、反応および電子を通じて実現され、開発効率を向上させます。

Python vs. JavaScript:学習曲線と使いやすさ

Apr 16, 2025 am 12:12 AM

Python vs. JavaScript:学習曲線と使いやすさ

Apr 16, 2025 am 12:12 AM

Pythonは、スムーズな学習曲線と簡潔な構文を備えた初心者により適しています。 JavaScriptは、急な学習曲線と柔軟な構文を備えたフロントエンド開発に適しています。 1。Python構文は直感的で、データサイエンスやバックエンド開発に適しています。 2。JavaScriptは柔軟で、フロントエンドおよびサーバー側のプログラミングで広く使用されています。

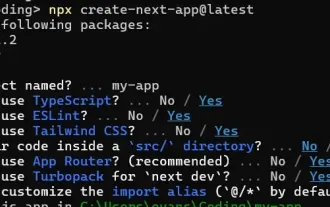

next.jsを使用してマルチテナントSaaSアプリケーションを構築する方法(フロントエンド統合)

Apr 11, 2025 am 08:22 AM

next.jsを使用してマルチテナントSaaSアプリケーションを構築する方法(フロントエンド統合)

Apr 11, 2025 am 08:22 AM

この記事では、許可によって保護されたバックエンドとのフロントエンド統合を示し、next.jsを使用して機能的なedtech SaaSアプリケーションを構築します。 FrontEndはユーザーのアクセス許可を取得してUIの可視性を制御し、APIリクエストがロールベースに付着することを保証します

C/CからJavaScriptへ:すべてがどのように機能するか

Apr 14, 2025 am 12:05 AM

C/CからJavaScriptへ:すべてがどのように機能するか

Apr 14, 2025 am 12:05 AM

C/CからJavaScriptへのシフトには、動的なタイピング、ゴミ収集、非同期プログラミングへの適応が必要です。 1)C/Cは、手動メモリ管理を必要とする静的に型付けられた言語であり、JavaScriptは動的に型付けされ、ごみ収集が自動的に処理されます。 2)C/Cはマシンコードにコンパイルする必要がありますが、JavaScriptは解釈言語です。 3)JavaScriptは、閉鎖、プロトタイプチェーン、約束などの概念を導入します。これにより、柔軟性と非同期プログラミング機能が向上します。

next.jsを使用してマルチテナントSaaSアプリケーションを構築する(バックエンド統合)

Apr 11, 2025 am 08:23 AM

next.jsを使用してマルチテナントSaaSアプリケーションを構築する(バックエンド統合)

Apr 11, 2025 am 08:23 AM

私はあなたの日常的な技術ツールを使用して機能的なマルチテナントSaaSアプリケーション(EDTECHアプリ)を作成しましたが、あなたは同じことをすることができます。 まず、マルチテナントSaaSアプリケーションとは何ですか? マルチテナントSaaSアプリケーションを使用すると、Singの複数の顧客にサービスを提供できます