大きな謎: CSRF 攻撃を効果的に防ぐ方法

大きな混乱を招く問題、CSRF 攻撃を効果的に防ぐ方法

インターネット上には

$_SERVER['HTTP_REFERER']

を使用する方法があります。しかし、一部の記事では、

リファラーが次のような可能性があることも指摘しています。偽造

たとえば

header("referer:www.aaa.com")

...

?>

試してみたところ、どうやらコンソールで確認しました。リファラーは変更されました

ですが、$_SERVER['HTTP_REFERER'] は空です。つまり、問題はないようです

では、このパラメーターは機能しますか?それを防ぐことはできるでしょうか?

------解決策---------

CSRF は信頼できるユーザーからのリクエストを偽装することによって発生します 信頼できる Web サイトを利用します

$_SERVER['HTTP_REFERER'] の使用は明らかに許可されていません。偽造される可能性があるからです (あなたもご存知でしょう)

フォームの場合、インスタント リリースを配置できます ランダムな文字列 (トークン) または検証コード

通常のページの場合、ajax 経由でパスワードを取得できます (ajax はクロスドメインではなく、js の動作をシミュレートするのは技術的に難しいため)

ページのオブジェクト (画像、写真など) を渡すこともできます。中間段階と後の段階でロードされるファイル) は、追加の Cookie 変数を渡すために使用されます

パッシブ防御中に、ページ内の不明な接続をフィルターで除外できます

------解決策------

Baidu Curl シミュレーション ログインを使用すると、PHP 実践 QQ グループ: 33918040

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7552

7552

15

15

1382

1382

52

52

83

83

11

11

22

22

95

95

jQuery AJAX リクエストで発生した 403 エラーを解決する方法

Feb 20, 2024 am 10:07 AM

jQuery AJAX リクエストで発生した 403 エラーを解決する方法

Feb 20, 2024 am 10:07 AM

タイトル: jQuery AJAX リクエストの 403 エラーを解決する方法とコード例。403 エラーは、サーバーがリソースへのアクセスを禁止するリクエストを指します。このエラーは通常、リクエストにアクセス許可がないか、サーバーによって拒否されたために発生します。 jQueryAJAX リクエストを行うときにこのような状況に遭遇することがありますが、この記事ではこの問題の解決方法とコード例を紹介します。解決策: 権限を確認します。まず、要求された URL アドレスが正しいことを確認し、リソースにアクセスするための十分な権限があることを確認します。

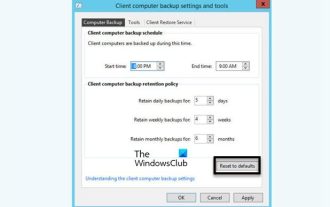

Windows サーバーのバックアップをインストール、アンインストール、リセットする方法

Mar 06, 2024 am 10:37 AM

Windows サーバーのバックアップをインストール、アンインストール、リセットする方法

Mar 06, 2024 am 10:37 AM

WindowsServerBackup は、WindowsServer オペレーティング システムに付属する機能で、ユーザーが重要なデータとシステム構成を保護し、中小企業、エンタープライズ レベルの企業に完全なバックアップおよび回復ソリューションを提供できるように設計されています。この機能を使用できるのは、Server2022 以降を実行しているユーザーのみです。この記事では、WindowsServerBackup のインストール、アンインストール、またはリセットの方法を説明します。 Windows Server バックアップをリセットする方法 サーバー バックアップで問題が発生したり、バックアップに時間がかかりすぎたり、保存されているファイルにアクセスできない場合は、Windows Server バックアップ設定をリセットすることを検討してください。 Windowsをリセットするには

jQuery AJAXリクエスト403エラーを解決する方法

Feb 19, 2024 pm 05:55 PM

jQuery AJAXリクエスト403エラーを解決する方法

Feb 19, 2024 pm 05:55 PM

jQuery は、クライアント側の開発を簡素化するために使用される人気のある JavaScript ライブラリです。 AJAX は、Web ページ全体をリロードせずに、非同期リクエストを送信し、サーバーと対話するテクノロジーです。ただし、jQuery を使用して AJAX リクエストを行うと、403 エラーが発生することがあります。 403 エラーは通常、セキュリティ ポリシーまたは権限の問題が原因で、サーバーによってアクセスが拒否されたエラーです。この記事では、jQueryAJAX リクエストで 403 エラーが発生した場合の解決方法について説明します。

Web ページのリダイレクトの一般的なアプリケーション シナリオを理解し、HTTP 301 ステータス コードを理解する

Feb 18, 2024 pm 08:41 PM

Web ページのリダイレクトの一般的なアプリケーション シナリオを理解し、HTTP 301 ステータス コードを理解する

Feb 18, 2024 pm 08:41 PM

HTTP 301 ステータス コードの意味を理解する: Web ページ リダイレクトの一般的なアプリケーション シナリオ インターネットの急速な発展に伴い、Web ページの操作に対する人々の要求はますます高くなっています。 Web デザインの分野では、Web ページのリダイレクトは一般的かつ重要なテクノロジであり、HTTP 301 ステータス コードによって実装されます。この記事では、HTTP 301 ステータス コードの意味と、Web ページ リダイレクトにおける一般的なアプリケーション シナリオについて説明します。 HTTP301 ステータス コードは、永続的なリダイレクト (PermanentRedirect) を指します。サーバーがクライアントのメッセージを受信すると、

jQuery AJAX エラー 403 の問題を解決するにはどうすればよいですか?

Feb 23, 2024 pm 04:27 PM

jQuery AJAX エラー 403 の問題を解決するにはどうすればよいですか?

Feb 23, 2024 pm 04:27 PM

jQueryAJAX エラー 403 の問題を解決するにはどうすればよいですか? Web アプリケーションを開発する場合、非同期リクエストを送信するために jQuery がよく使用されます。ただし、jQueryAJAX の使用時に、サーバーによってアクセスが禁止されていることを示すエラー コード 403 が発生する場合があります。これは通常、サーバー側のセキュリティ設定が原因ですが、回避する方法があります。この記事では、jQueryAJAX エラー 403 の問題を解決する方法と具体的なコード例を紹介します。 1.作る

PHP と Ajax: オートコンプリート提案エンジンの構築

Jun 02, 2024 pm 08:39 PM

PHP と Ajax: オートコンプリート提案エンジンの構築

Jun 02, 2024 pm 08:39 PM

PHP と Ajax を使用してオートコンプリート候補エンジンを構築します。 サーバー側スクリプト: Ajax リクエストを処理し、候補を返します (autocomplete.php)。クライアント スクリプト: Ajax リクエストを送信し、提案を表示します (autocomplete.js)。実際のケース: HTML ページにスクリプトを組み込み、検索入力要素の識別子を指定します。

Ajaxを使用してPHPメソッドから変数を取得するにはどうすればよいですか?

Mar 09, 2024 pm 05:36 PM

Ajaxを使用してPHPメソッドから変数を取得するにはどうすればよいですか?

Mar 09, 2024 pm 05:36 PM

Ajax を使用して PHP メソッドから変数を取得することは、Web 開発では一般的なシナリオであり、Ajax を使用すると、データを更新せずにページを動的に取得できます。この記事では、Ajax を使用して PHP メソッドから変数を取得する方法と、具体的なコード例を紹介します。まず、Ajax リクエストを処理し、必要な変数を返すための PHP ファイルを作成する必要があります。以下は、単純な PHP ファイル getData.php のサンプル コードです。

HTTP リクエストのタイムアウトに対してどのようなステータス コードが返されますか?

Feb 18, 2024 pm 01:58 PM

HTTP リクエストのタイムアウトに対してどのようなステータス コードが返されますか?

Feb 18, 2024 pm 01:58 PM

HTTP リクエストがタイムアウトになり、サーバーから 504GatewayTimeout ステータス コードが返されることがよくあります。このステータス コードは、サーバーがリクエストを実行しても、リクエストに必要なリソースを取得できないか、一定時間が経過してもリクエストの処理を完了できないことを示します。これは 5xx シリーズのステータス コードで、サーバーに一時的な問題または過負荷が発生し、その結果クライアントのリクエストを正しく処理できなくなったことを示します。 HTTP プロトコルでは、さまざまなステータス コードに特定の意味と用途があり、504 ステータス コードはリクエストのタイムアウトの問題を示すために使用されます。顧客の中で