バックエンド開発

バックエンド開発

PHPチュートリアル

PHPチュートリアル

ウイルス対策ソフトウェア ファイアウォール PHPIDS プロダクション PHP Web サイト サーバー Trinity Aegis セキュリティ

ウイルス対策ソフトウェア ファイアウォール PHPIDS プロダクション PHP Web サイト サーバー Trinity Aegis セキュリティ

ウイルス対策ソフトウェア ファイアウォール PHPIDS プロダクション PHP Web サイト サーバー Trinity Aegis セキュリティ

ウイルス対策ソフトウェアのファイアウォール PHPIDS が PHP ウェブサイト サーバーを作成 Trinity Aegis Security

|

|

|

張志祥 |

|

ウイルス対策ソフトウェアファイアウォール PHPIDSビルドphpWeb サーバー Trinityイージスセキュリティ 外部ネットワークに情報を公開したい限り、侵入や盗聴に遭遇することは避けられず、特に php ではセキュリティインシデントが次々と発生します。 webサーバーの巨大な市場で、セキュリティ システムを構築するにはどうすればよいでしょうか?ウイルス対策ソフトウェア、ファイアウォール、PHPIDS は私が構築する鉄の三角形 php Web サーバー トリニティ Aegis セキュリティ システム、ベテランを選択するレベル ホストを保護するウイルス対策ソフトウェア (Antivirus) とファイアウォール (Firewall) に加えて、ホストを保護する侵入検知もありますシステム ( IDS)、おとり侵入検知システム (Honeypot)、使用状況分析システム、ログ ファイル さまざまな可能性のある情報セキュリティ インシデント (ウイルス、トロイの木馬、DOS 攻撃など) に対抗または検出するためのシステムおよびその他の方法を分析し、現在最も一般的に使用されている検出と防御システム IDS でなければなりません。 最初にウイルス対策ソフトウェアをインストールします: 360 Kingsoft Trends McCaffee 次にファイアウォールをインストールします:サードパーティのファイアウォール 納得 Green Alliance およびその他の検出ツール 最後に IDSをインストールします。 IDS は、不審な送信が見つかった場合にネットワーク トラフィックをリアルタイムで検出するシステムです (例: DOS)。 攻撃)、IDS は直ちにアラートを送信するか、積極的に防御します。ただし、近年の攻撃パターンはアプリケーション層で発生するように徐々に変化しています。 XSS および SQL として インジェクション およびその他の Web 攻撃手法は、従来の IDS では効果的に検出できません。 『PHPIDS』は、 PHP 開発環境用の侵入検知のセットです。システムは、事前定義されたルール ファイルを使用してユーザー入力データを項目ごとに比較し、侵入を防止する効果を実現します。インストール方法と試した結果を以下の筆者が解説します。

「PHPIDS ダウンロードページ」 にアクセスしてください。ダウンロード: PHPIDS 0.7 (ZIP)MD5SHA1 PHPIDS 0.6.5 (ZIP)MD5SHA1 PHPIDS 0.6.4 (ZIP)MD5SHA1

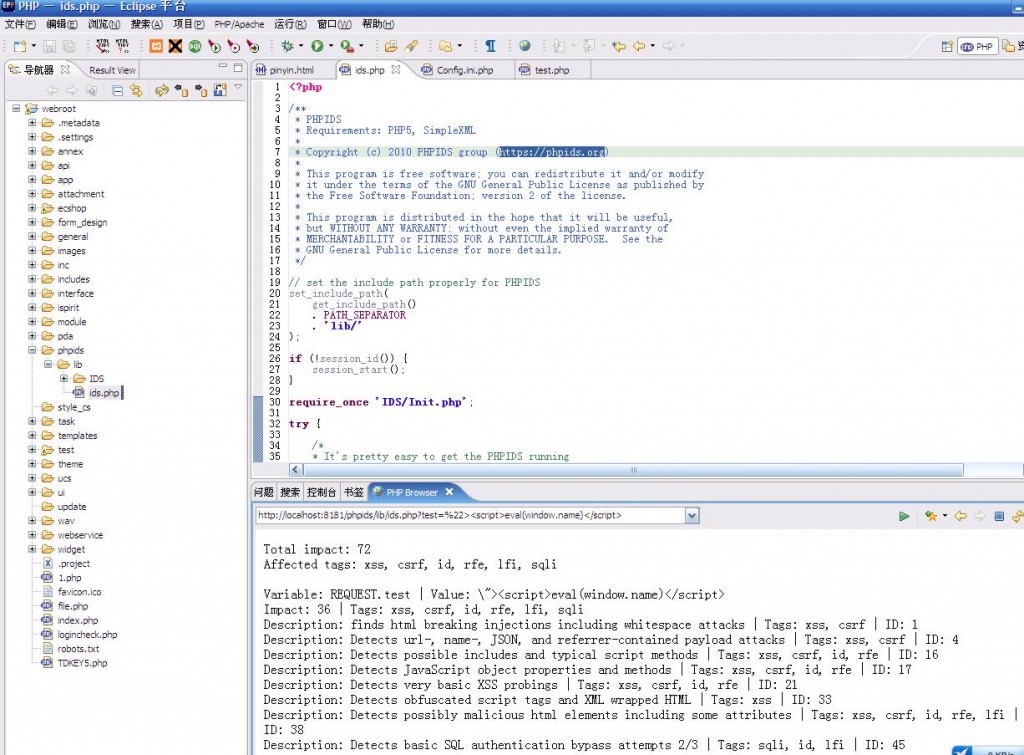

最新バージョンをダウンロード)、解凍後に 3 つのフォルダーがあります: docs、lib、 テスト。その中で、 「lib」フォルダーには、カスタム ルール ファイルや ログ一時保存などのコア プログラム コードが保存されます。 「docs」フォルダーには、サンプル ファイルを含むドキュメントが保存されます。これを使用するには、lib フォルダーを Web サーバーのディレクトリ にコピーするだけです。example.php ファイルを docs/examples に lib フォルダーとして指定すると、ユーザーは example.php のファイル名を変更できます。次に、example.php を開いて、次のプログラム コードを見つけてください: set_include_path(

get_include_path() プログラム コードの 4 行目を、lib フォルダーに相対的な場所に変更します (作成者が lib は example.php と同じディレクトリに配置されるため、'lib/') に設定し、最後に As Web サイト内のすべての php ファイルが example.php を参照している限り、この監視プラットフォームを使用できます。たとえば、ファイル index.php の最初の行に、 を追加します。 include("example.php"); 次の作成者は、XSS と SQL インジェクション の 2 つの異なる攻撃タイプを使用して PHPIDS実験用のモニタリング プラットフォーム。

>スクリプト 言語により、他の通常のユーザーが Web ページを表示しているときに、ブラウザが悪意のあるプログラム コードを積極的にダウンロードして実行するか、秘密裏にインポートされます。悪意のある Web サイト、および何らかの影響を受ける可能性がある

SQL インジェクション攻撃のターゲットは、データベース自体の問題を悪用したり、オペレーティング システムや Web サイトの脆弱性をターゲットにしたりすることではありません。検証設計を誤って悪用する。

プログラマが Web アプリケーションを作成する場合、ユーザーの入力が適切にフィルタリングおよび処理されないと、プログラムはコンテンツをクエリ命令に結合して、データベース サーバー 。ユーザーが入力したデータにデータベース システムにとって特別な意味を持つ記号やコマンドが含まれている場合、それが使用される可能性があります。攻撃者は命令を発行する機会があります。データベース システムにアクセスし、侵入を引き起こします。 XSS と同様に、ユーザーは Web の入力フィールドを使用して実行します。違いは であることです。 SQL

インジェクション はデータベースの損失またはデータの盗難を引き起こします。

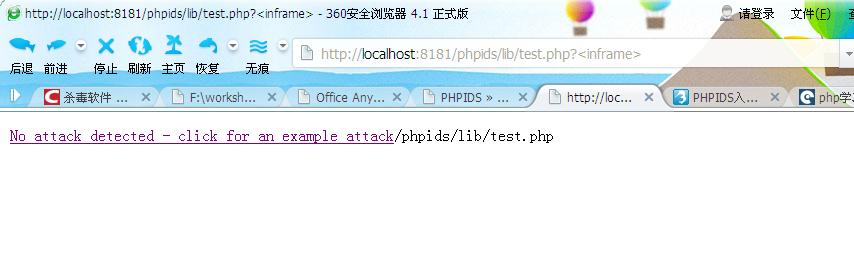

攻撃するには、 SQL に変更すると、Web ページで [図 1 2]のように表示されます。

図1 検出 XSS SQL インジェクション攻撃結果 csrf は、クロスサイトが検出されたことを示します

request forgery、sqli は、SQL コマンドが検出されたことを示しますなど)、最後に詳細1 つの検出結果。さらに、システムが不快な言葉を含む文字列を検出すると、その文字列は lib/IDS/tmp の phpids_log.txt に自動的に保存されます。 システム管理者による監視を容易にするための記録。 PHPIDS ルール ファイルは、次のように「/lib/IDS/default_filter.xml」に配置されます。 [図 3] 正規表現 ( Regular) を使用した、示されているルールの 1 つ

Expression) の説明を作成し、すべての説明を XML ファイル形式で保存します。これにより、公式 Web サイトはルール ファイルを随時更新します。 ウェブ 攻撃の新たな波。一方、を使用したくない場合は、

PHPIDS、ここで提供されるルールは、フィルター プログラムの開発者の参考として使用できます。 結論と最適解 PHPIDS は、Web 開発者が参照できる無料のプログラム コードを提供しており、 🎜>Web 攻撃手法を利用し、Web サイト管理者がハッカーによる攻撃を受けていないかどうかを確認するためのリアルタイム監視プラットフォームも提供します。しかし、現時点での最大の欠点は、攻撃を隔離するために、Web サイト内のすべての php プログラム ファイルに example.php を追加する必要があることです。さらに、開発者は、各プログラム ファイルが追加後に Web サイトのパフォーマンスに影響を与えるかどうかを考慮する必要があります。興味のある読者は、Web セックスのセキュリティを強化するために、それをダウンロードしてインストールすることをお勧めします。 最適プラン Web サイトには何百もの php ファイルがあり、 をインクルードすることは不可能です。 さて、どうしましょうか?

続きを読む-

|

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7462

7462

15

15

1376

1376

52

52

77

77

11

11

17

17

17

17

Ubuntu および Debian 用の PHP 8.4 インストールおよびアップグレード ガイド

Dec 24, 2024 pm 04:42 PM

Ubuntu および Debian 用の PHP 8.4 インストールおよびアップグレード ガイド

Dec 24, 2024 pm 04:42 PM

PHP 8.4 では、いくつかの新機能、セキュリティの改善、パフォーマンスの改善が行われ、かなりの量の機能の非推奨と削除が行われています。 このガイドでは、Ubuntu、Debian、またはその派生版に PHP 8.4 をインストールする方法、または PHP 8.4 にアップグレードする方法について説明します。

CakePHP データベースの操作

Sep 10, 2024 pm 05:25 PM

CakePHP データベースの操作

Sep 10, 2024 pm 05:25 PM

CakePHP でデータベースを操作するのは非常に簡単です。この章では、CRUD (作成、読み取り、更新、削除) 操作について理解します。

CakePHP ファイルのアップロード

Sep 10, 2024 pm 05:27 PM

CakePHP ファイルのアップロード

Sep 10, 2024 pm 05:27 PM

ファイルのアップロードを行うには、フォーム ヘルパーを使用します。ここではファイルアップロードの例を示します。

CakePHP について話し合う

Sep 10, 2024 pm 05:28 PM

CakePHP について話し合う

Sep 10, 2024 pm 05:28 PM

CakePHP は、PHP 用のオープンソース フレームワークです。これは、アプリケーションの開発、展開、保守をより簡単にすることを目的としています。 CakePHP は、強力かつ理解しやすい MVC のようなアーキテクチャに基づいています。モデル、ビュー、コントローラー

CakePHP のロギング

Sep 10, 2024 pm 05:26 PM

CakePHP のロギング

Sep 10, 2024 pm 05:26 PM

CakePHP へのログインは非常に簡単な作業です。使用する関数は 1 つだけです。 cronjob などのバックグラウンド プロセスのエラー、例外、ユーザー アクティビティ、ユーザーが実行したアクションをログに記録できます。 CakePHP でのデータのログ記録は簡単です。 log()関数が提供されています

PHP 開発用に Visual Studio Code (VS Code) をセットアップする方法

Dec 20, 2024 am 11:31 AM

PHP 開発用に Visual Studio Code (VS Code) をセットアップする方法

Dec 20, 2024 am 11:31 AM

Visual Studio Code (VS Code とも呼ばれる) は、すべての主要なオペレーティング システムで利用できる無料のソース コード エディター (統合開発環境 (IDE)) です。 多くのプログラミング言語の拡張機能の大規模なコレクションを備えた VS Code は、