システムに重大な脆弱性があります。ユーザーが入力したメタデータをフィルタリングするにはどうすればよいですか?

システムに重大な脆弱性があります。ユーザーが入力したメタデータをフィルタリングする方法

Web サイトを確認したところ:

システムに重大な脆弱性があります。

脆弱性レベル: 高リスク

脅威の種類: クロスサイト スクリプティング

考えられる結果: 悪意のあるユーザーは、JavaScript、VBScript、ActiveX、HTML 言語、さらには Flash を使用してアプリケーションの脆弱性を悪用し、他のユーザー情報を取得する可能性があります。攻撃者は、セッション Cookie を盗み、アカウントにアクセスし、他のユーザーになりすまして、さらには他のユーザーに表示される Web ページのコンテンツを変更する可能性があります。

説明: このページにはクロスサイト スクリプティング攻撃があります。

クロスサイト スクリプティングの脆弱性 (XSS) は、通常 Javascript 言語で説明され、攻撃者が悪意のあるコードを別のユーザーに送信することを可能にします。ブラウザはスクリプトが信頼できるかどうかを識別できないため、クロスサイトの脆弱なスクリプトが実行され、攻撃者が他のユーザーの Cookie またはセッションを取得できるようになります。

提案: ユーザーが入力したメタデータをフィルタリングすることをお勧めします。

これはどういう意味ですか?フィルタリングの方法を知っている先輩はいますか?

-----解決策---------

addslashes は、SQL 攻撃を防ぐために受信データをエスケープします。 。 magic_quotes_gpc がオンの場合、プログラム内で再度エスケープする必要はなく、

htmlspecialchars をデータ出力に使用できます。 。 。例えば、ユーザーのコメントでは、ユーザーが何を投稿したかを判断することはできません。例えば、上記の脆弱性があります

このとき、ページに出力されたデータに対して htmlspecialchars を実行するだけです。

------解決策------------------

使用。 addedlashes($_POST['username'])

型を判断するために $str または $id が必要になる場合があります。

addslashes を使用してから htmlspecialchars を追加しても、適切な判断をしないと侵入されてしまいます。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1662

1662

14

14

1418

1418

52

52

1311

1311

25

25

1261

1261

29

29

1234

1234

24

24

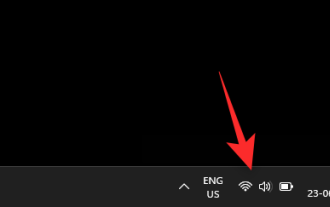

Windows 11で明るさを調整する10の方法

Dec 18, 2023 pm 02:21 PM

Windows 11で明るさを調整する10の方法

Dec 18, 2023 pm 02:21 PM

画面の明るさは、最新のコンピューティング デバイスを使用する上で不可欠な部分であり、特に長時間画面を見る場合には重要です。目の疲れを軽減し、可読性を向上させ、コンテンツを簡単かつ効率的に表示するのに役立ちます。ただし、設定によっては、特に新しい UI が変更された Windows 11 では、明るさの管理が難しい場合があります。明るさの調整に問題がある場合は、Windows 11 で明るさを管理するすべての方法を次に示します。 Windows 11で明るさを変更する方法【10の方法を解説】 シングルモニターユーザーは、次の方法でWindows 11の明るさを調整できます。これには、ラップトップだけでなく、単一のモニターを使用するデスクトップ システムも含まれます。はじめましょう。方法 1: アクション センターを使用する アクション センターにアクセスできる

WebSocket と JavaScript を使用してオンライン音声認識システムを実装する方法

Dec 17, 2023 pm 02:54 PM

WebSocket と JavaScript を使用してオンライン音声認識システムを実装する方法

Dec 17, 2023 pm 02:54 PM

WebSocket と JavaScript を使用してオンライン音声認識システムを実装する方法 はじめに: 技術の継続的な発展により、音声認識技術は人工知能の分野の重要な部分になりました。 WebSocket と JavaScript をベースとしたオンライン音声認識システムは、低遅延、リアルタイム、クロスプラットフォームという特徴があり、広く使用されるソリューションとなっています。この記事では、WebSocket と JavaScript を使用してオンライン音声認識システムを実装する方法を紹介します。

WebSocket と JavaScript: リアルタイム監視システムを実装するための主要テクノロジー

Dec 17, 2023 pm 05:30 PM

WebSocket と JavaScript: リアルタイム監視システムを実装するための主要テクノロジー

Dec 17, 2023 pm 05:30 PM

WebSocketとJavaScript:リアルタイム監視システムを実現するためのキーテクノロジー はじめに: インターネット技術の急速な発展に伴い、リアルタイム監視システムは様々な分野で広く利用されています。リアルタイム監視を実現するための重要なテクノロジーの 1 つは、WebSocket と JavaScript の組み合わせです。この記事では、リアルタイム監視システムにおける WebSocket と JavaScript のアプリケーションを紹介し、コード例を示し、その実装原理を詳しく説明します。 1.WebSocketテクノロジー

Cookie はどこに保存されますか?

Dec 20, 2023 pm 03:07 PM

Cookie はどこに保存されますか?

Dec 20, 2023 pm 03:07 PM

Cookie は通常、ブラウザの Cookie フォルダに保存されます。ブラウザの Cookie ファイルは通常、バイナリ形式または SQLite 形式で保存されます。Cookie ファイルを直接開くと、文字化けしたり判読できないコンテンツが表示される可能性があるため、使用することをお勧めします。 Cookie を表示および管理するためにブラウザによって提供される Cookie 管理インターフェイス。

コンピューター上の Cookie はどこにありますか?

Dec 22, 2023 pm 03:46 PM

コンピューター上の Cookie はどこにありますか?

Dec 22, 2023 pm 03:46 PM

コンピュータ上の Cookie は、使用するブラウザとオペレーティング システムに応じて、ブラウザ上の特定の場所に保存されます。 1. Google Chrome、C:\Users\YourUsername\AppData\Local\Google\Chrome\User Data\Default \Cookies に保存されます。等

モバイル Cookie はどこにありますか?

Dec 22, 2023 pm 03:40 PM

モバイル Cookie はどこにありますか?

Dec 22, 2023 pm 03:40 PM

携帯電話上の Cookie は、モバイル デバイスのブラウザ アプリケーションに保存されます: 1. iOS デバイスでは、Cookie は Safari ブラウザの [設定] -> Safari -> [詳細] -> [Web サイト データ] に保存されます; 2. Android デバイスでは、Cookie は保存されますChromeブラウザの設定→サイト設定→Cookieなど

JavaScript と WebSocket: 効率的なリアルタイム天気予報システムの構築

Dec 17, 2023 pm 05:13 PM

JavaScript と WebSocket: 効率的なリアルタイム天気予報システムの構築

Dec 17, 2023 pm 05:13 PM

JavaScript と WebSocket: 効率的なリアルタイム天気予報システムの構築 はじめに: 今日、天気予報の精度は日常生活と意思決定にとって非常に重要です。テクノロジーの発展に伴い、リアルタイムで気象データを取得することで、より正確で信頼性の高い天気予報を提供できるようになりました。この記事では、JavaScript と WebSocket テクノロジを使用して効率的なリアルタイム天気予報システムを構築する方法を学びます。この記事では、具体的なコード例を通じて実装プロセスを説明します。私たちは

簡単な JavaScript チュートリアル: HTTP ステータス コードを取得する方法

Jan 05, 2024 pm 06:08 PM

簡単な JavaScript チュートリアル: HTTP ステータス コードを取得する方法

Jan 05, 2024 pm 06:08 PM

JavaScript チュートリアル: HTTP ステータス コードを取得する方法、特定のコード例が必要です 序文: Web 開発では、サーバーとのデータ対話が頻繁に発生します。サーバーと通信するとき、多くの場合、返された HTTP ステータス コードを取得して操作が成功したかどうかを判断し、さまざまなステータス コードに基づいて対応する処理を実行する必要があります。この記事では、JavaScript を使用して HTTP ステータス コードを取得する方法を説明し、いくつかの実用的なコード例を示します。 XMLHttpRequestの使用