Pam_Abl を使用して SSH をブルート フォース攻撃から保護する

几乎所有的Unix和Linux服务器上都运行着SSH服务器,它使得管理员能够安全地远程访问服务器。然而不幸的是,最近针对SSH的服务的攻击非常常见。本文将讲述如何利用SSH即插授权模块(PAM)的pam_abl插件来保护运行着SSH服务的机器不被暴力攻击。

你自己可以下载并编译pam_abl模块,也可以下载并安装一个二进制的存档。如果想要编译该模块,你可以下载该源代码并搜集关于如何在pam_abl主页上编译它的信息。如果想要在Ubuntu Dapper或者Edgy服务器和PC上配置pam_abl,你可以把一个Roman Balitsky的定制存档加载到/etc/apt/sources.list文件:

<ccid_code>deb http://ubuntu.tolero.org/ dapper main (for Dapper)deb http://ubuntu.tolero.org/ edgy main (for Edgy)</ccid_code> ログイン後にコピー |

添加了安装源之后,更新列表,安装pam_abl,然后重启SSH服务器:

<ccid_code>sudo apt-get updatesudo apt-get install libpam-ablsudo /etc/init.d/ssh restart</ccid_code> ログイン後にコピー |

接下来,你可以在/etc/security/pam_abl.conf文件中配置pam_abl:

<ccid_code>#/etc/security/pam_abl.confhost_db=/var/lib/abl/hosts.dbhost_purge=2dhost_rule=*:3/1h,30/1duser_db=/var/lib/abl/users.dbuser_purge=2duser_rule=!root:3/1h,30/1d</ccid_code> ログイン後にコピー |

第二行和第五行显示了被封用户和主机的列表的存放位置。第三和第六行设置了封禁的刷新时间;本例中,系统将在2天内刷新封主机和封用户的规则。第四和第七行分别是主机和用户规则,我们来详细分析一下。

文件的配置方法如下:

<ccid_code>host/user_rule=<host/user>:<number of tries>/<ban time>,<number of tries>/<ban time></ccid_code> ログイン後にコピー |

因此第四行表示的意思是封禁最近一小时输入错误认证3次以上的所有主机,或者在最近一天内尝试的次数超过30次的所有主机。

第七行的规则表示除了用户根目录(“!root”指向的)的用户以外,封禁在1小时内三次输入错误的密码或者一天内错误尝试超过30次的所有用户。

还可以通过定义来保护选中的用户。假设你需要保护anze,dasa,kimzet和madison这几个用户,配置方法如下:

<ccid_code>anze|dasa|kimzet|madison:20/1h</ccid_code> ログイン後にコピー |

本句的意思是如果在1小时内这四个用户登录失败次数达到20次就将被封禁。

更多选项和触发设置请参考pam_abl说明主页。

测试

如果想要测试你的设置,你可以在目标上打开一个终端,察看/var/log/auth.log文件,尝试3次用错误的密码登录服务器,看看pam_abl插件是否封禁你。如果被封了,以madison用户为例,登录文件如下:

<ccid_code>pam_abl[6248]: Blocking access from sataras.example.com to service ssh, user madison</ccid_code> ログイン後にコピー |

这表示目标主机上madison用户被封禁2天。

你可以用如下pam_abl语句随时查看被封禁的用户和主机:

<ccid_code>~$ sudo pam_ablFailed users:madison (3)Blocking users [!root]Failed hosts:sataras.example.com (3)Blocking users [*]</ccid_code> ログイン後にコピー |

結論

SSH リスニング ポートの変更や iptables や TCP ラッパーによる権限の定義など、さまざまな方法でマシンをハッカーから保護できます。 SSH サービスなどに接続されているホスト。 SSH サーバーをブルート フォース攻撃から保護するには、pam_abl モジュールを使用します。ただし、このモジュールを設定するときは、ハッカーがサーバーからロックアウトしないように注意する必要があります。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7529

7529

15

15

1378

1378

52

52

81

81

11

11

21

21

76

76

![Windows 11 の Telnet 完全チュートリアル [インストール/有効化とトラブルシューティング]](https://img.php.cn/upload/article/000/000/164/168476253791019.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Windows 11 の Telnet 完全チュートリアル [インストール/有効化とトラブルシューティング]

May 22, 2023 pm 09:35 PM

Windows 11 の Telnet 完全チュートリアル [インストール/有効化とトラブルシューティング]

May 22, 2023 pm 09:35 PM

<p>Telnet は「ターミナル ネットワーク」の略称です。これは、ユーザーが 1 台のコンピュータをローカル コンピュータに接続するために使用できるプロトコルです。 </p><p>ここで、ローカル コンピュータとは接続を開始するデバイスを指し、ローカル コンピュータに接続されているコンピュータをリモート コンピュータと呼びます。 </p><p>Telnet はクライアント/サーバー プリンシパルで実行され、時代遅れではありますが、2022 年現在でも多くの人に使用されています。多くの人はすでに Microsoft が提供する最新のオペレーティング システムである Windows 11 オペレーティング システムに切り替えています。 &

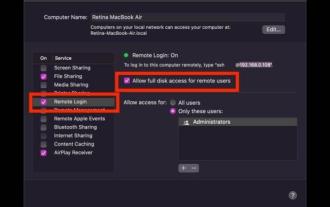

iPadからMacにSSH接続する方法

Apr 14, 2023 pm 12:22 PM

iPadからMacにSSH接続する方法

Apr 14, 2023 pm 12:22 PM

iPad から Mac に SSH 接続する方法 これは 2 部構成のチュートリアルです。まず、Mac で SSH サーバーを有効にし、次に ssh クライアント アプリを使用して iPad から接続します。 Mac で SSH サーバーを開始する リモート ログインと呼ばれる機能をオンにすることで、Mac で SSH サーバーを有効にできます。 Apple メニュー > システム環境設定 > 共有 > 「リモート ログイン」を有効にする に移動し、「リモート ユーザーにディスクへのフル アクセスを許可する」ボックスにチェックを入れます。 これで、Mac が SSH サーバーになり、iPad から接続するためのシェルが提供されます。知らせ

Python サーバー プログラミング: Paramiko を使用して SSH リモート操作を実装する

Jun 18, 2023 pm 01:10 PM

Python サーバー プログラミング: Paramiko を使用して SSH リモート操作を実装する

Jun 18, 2023 pm 01:10 PM

クラウド コンピューティングとモノのインターネットの発展に伴い、サーバーのリモート操作がますます重要になっています。 Python では、Paramiko モジュールを使用して SSH リモート操作を簡単に実装できます。この記事では、Paramiko の基本的な使い方と、Python で Paramiko を使用してサーバーをリモート管理する方法を紹介します。 Paramiko とは Paramiko は、SSH クライアントの接続と制御に使用できる SSHv1 および SSHv2 用の Python モジュールです。

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

ほとんどの Windows ユーザーにとって、使いやすいグラフィカル インターフェイスを提供するリモート デスクトップ プロトコル (RDP) は常にリモート管理の最初の選択肢となってきました。ただし、より詳細な制御が必要なシステム管理者にとっては、SSH の方がニーズに適している可能性があります。 SSH を介して、管理者はコマンド ラインを通じてリモート デバイスと対話できるため、管理作業がより効率的になります。 SSH の利点はセキュリティと柔軟性にあり、特に多数のデバイスを扱う場合や自動化されたタスクを実行する場合、管理者はリモート管理やメンテナンス作業を簡単に実行できます。したがって、使いやすさの点では RDP が優れていますが、システム管理者にとっては、パワーと制御の点では SSH の方が優れています。以前は、Windows ユーザーは借用する必要がありました

SSHベースのPythonを使用してMySQLデータベースにリモート接続する方法

May 27, 2023 pm 04:07 PM

SSHベースのPythonを使用してMySQLデータベースにリモート接続する方法

May 27, 2023 pm 04:07 PM

背景: リモート サーバーの Mysql データベースにアクセスする必要がある場合、Mysql データベースのセキュリティ期間中は、セキュリティ対策がローカル接続のみを許可するように設定されています (つまり、接続を使用するにはサーバーにログインする必要があります) )、他のリモート接続に直接アクセスできなくなり、対応するポートも変更されているため、ssh に基づいてデータベースに接続する必要があります。この方法でデータベースに接続することは、ssh 接続に基づく Navicat のインターフェイスと同じです。 Navicat はデータベース インストール サポート ライブラリに接続します。Mysql に接続する場合は、まず pymysqlpipinstallpymysql をインストールして、ssh ベースのライブラリ sshtunnelpipinstallsshtunnel# をインストールする必要があります。

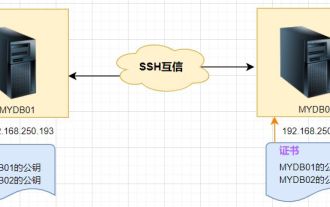

Linux SSH ログインの相互信頼構成

Feb 19, 2024 pm 07:48 PM

Linux SSH ログインの相互信頼構成

Feb 19, 2024 pm 07:48 PM

1. ssh 相互信頼の目的 1. SSH 相互信頼は、クラスターを構築するときに必要です。これは、別のノードでの操作を便利にするのに役立ちます。 2. scp リモートコピー操作を使用する場合、ターゲットサーバーのユーザー名とパスワードを入力する必要がありますが、このとき、Linux サーバー間に SSH 相互信頼を設定することで、複数のサーバー間で操作する場合にパスワードなしでログインできるようになります。 Linuxサーバー。 2. ssh 相互信頼構成の原理. つまり、サーバーが対象ホストの証明書を保存し、パスワードを入力しなくても自動的に認証が完了するようにします。 3. SSH 相互信頼の構成手順 1. 各ノードは、独自の公開鍵と秘密鍵のペアを生成します。 2. 公開鍵ファイルを相手に送信します。 3. 相互信頼構成が成功したかどうかを確認します。 4. ここで MYDB01 を使用して ssh 相互信頼を構成し、

Linuxにはsshが付属していますか?

Apr 06, 2023 pm 03:55 PM

Linuxにはsshが付属していますか?

Apr 06, 2023 pm 03:55 PM

Linux には ssh が付属しています。 Linux システムには独自の ssh ソフトウェアが付属しています。デフォルトは OpenSSH 関連ソフトウェア パッケージであり、起動時に自動的に開始されるように ssh サービスが追加されています。「ssh -V」コマンドを使用して、インストールされている ssh バージョン情報を表示できます。 「systemctl start sshd」コマンドを実行してsshdサービスを開始します(デフォルトのポートはポート22です)。

CentOS 7.9 のインストールと centos 7.9 の ssh インストール

Feb 13, 2024 pm 10:30 PM

CentOS 7.9 のインストールと centos 7.9 の ssh インストール

Feb 13, 2024 pm 10:30 PM

CentOS7.9 はサーバー構築やシステム管理の際によく使われるオペレーティングシステムのバージョンであり、この記事では CentOS7.9 のインストールと SSH のインストールの詳細な手順と手順を説明します。 CentOS7.9 は、無料のオープン ソース Linux オペレーティング システムです。Red Hat Enterprise Linux (RHEL) をベースにしたバイナリ互換バージョンです。CentOS7.9 をインストールする手順は次のとおりです。 1. ISO イメージ ファイルをダウンロードする必要があります。 CentOS7.9の最新版CentOS7.9 ISOイメージファイルをCentOS公式サイトからダウンロードしてください。 2. コンピュータ上に新しい仮想マシンまたは物理マシンを作成し、インストールします。