抜け穴があるのに何もしないのは恐ろしく恥ずかしいことです。 、脆弱性 as_PHP チュートリアル

抜け道があって何もしないのは恐ろしく恥ずかしいことです! 、

としての脆弱性、セキュリティ問題:

CURD を実行する権限があるかどうかに関係なく、パラメータはアドレス バーにあり、変更できるため (またはパラメータは HTML ページにあり、firebug を使用してソース コードを変更できます)、CURD を実行する前に、まず次のことを行う必要があります。オペレータがこのレコードを所有しているかどうかを確認します。例: ストア ID と渡されたパラメータに基づいて、このレコードがこのオペレータに属しているかどうかをクエリします。所有していない場合は、目的を達成するためにプロンプトが表示されます (不正な操作が記録されました!)。警告)

例:

リーリー

)、CURD を実行する権限がありますか?

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7318

7318

9

9

1625

1625

14

14

1349

1349

46

46

1261

1261

25

25

1209

1209

29

29

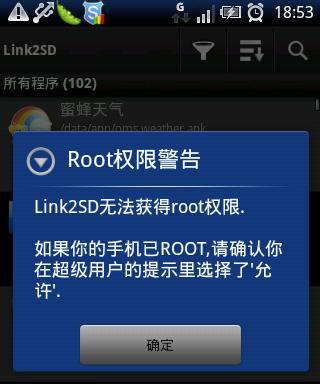

ワンクリックで root 権限を有効にします (root 権限をすばやく取得します)

Jun 02, 2024 pm 05:32 PM

ワンクリックで root 権限を有効にします (root 権限をすばやく取得します)

Jun 02, 2024 pm 05:32 PM

ルート権限は、Android システムの管理者権限です。 root 権限を取得するには、通常、一連の面倒な手順が必要ですが、これは一般ユーザーにとってはあまり使いやすいものではないかもしれません。この記事では、ワンクリックで root 権限を有効にすることで、ユーザーがシステム権限を簡単に取得できるシンプルかつ効果的な方法を紹介します。 root 権限の重要性とリスクを理解し、root 権限を使用すると、ユーザーは携帯電話システムを完全に制御できるようになります。セキュリティ管理を強化し、テーマをカスタマイズし、ユーザーはプリインストールされたアプリケーションを削除できます。ただし、たとえば、システム ファイルを誤って削除してシステム クラッシュを引き起こしたり、root 権限を過剰に使用したり、マルウェアを誤ってインストールしたりすることも危険です。 root権限を使用する前に

Java フレームワークのセキュリティ アーキテクチャ設計は、ビジネス ニーズとどのようにバランスをとる必要がありますか?

Jun 04, 2024 pm 02:53 PM

Java フレームワークのセキュリティ アーキテクチャ設計は、ビジネス ニーズとどのようにバランスをとる必要がありますか?

Jun 04, 2024 pm 02:53 PM

Java フレームワーク設計では、セキュリティ ニーズとビジネス ニーズのバランスをとることでセキュリティを実現し、主要なビジネス ニーズを特定し、関連するセキュリティ要件に優先順位を付けます。柔軟なセキュリティ戦略を策定し、脅威に階層的に対応し、定期的に調整します。アーキテクチャの柔軟性を考慮し、ビジネスの進化をサポートし、抽象的なセキュリティ機能を考慮します。効率と可用性を優先し、セキュリティ対策を最適化し、可視性を向上させます。

PHP セキュリティのベスト プラクティスを実装する方法

May 05, 2024 am 10:51 AM

PHP セキュリティのベスト プラクティスを実装する方法

May 05, 2024 am 10:51 AM

PHP セキュリティのベスト プラクティスを実装する方法 PHP は、動的でインタラクティブな Web サイトの作成に使用される最も人気のあるバックエンド Web プログラミング言語の 1 つです。ただし、PHP コードはさまざまなセキュリティ脆弱性に対して脆弱になる可能性があります。 Web アプリケーションをこれらの脅威から保護するには、セキュリティのベスト プラクティスを実装することが重要です。入力検証 入力検証は、ユーザー入力を検証し、SQL インジェクションなどの悪意のある入力を防止するための重要な最初のステップです。 PHP は、filter_var() や preg_match() などのさまざまな入力検証関数を提供します。例: $username=filter_var($_POST['username'],FILTER_SANIT

Struts 2 フレームワークのセキュリティ構成と強化

May 31, 2024 pm 10:53 PM

Struts 2 フレームワークのセキュリティ構成と強化

May 31, 2024 pm 10:53 PM

Struts2 アプリケーションを保護するには、次のセキュリティ構成を使用できます。 未使用の機能を無効にする コンテンツ タイプ チェックを有効にする 入力を検証する セキュリティ トークンを有効にする CSRF 攻撃を防ぐ RBAC を使用してロールベースのアクセスを制限する

C++ での機械学習アルゴリズムの実装: セキュリティに関する考慮事項とベスト プラクティス

Jun 01, 2024 am 09:26 AM

C++ での機械学習アルゴリズムの実装: セキュリティに関する考慮事項とベスト プラクティス

Jun 01, 2024 am 09:26 AM

C++ で機械学習アルゴリズムを実装する場合、データ プライバシー、モデルの改ざん、入力検証などのセキュリティを考慮することが重要です。ベスト プラクティスには、安全なライブラリの採用、権限の最小化、サンドボックスの使用、継続的な監視が含まれます。実際のケースでは、Botan ライブラリを使用して CNN モデルを暗号化および復号化し、安全なトレーニングと予測を確保する方法を示します。

Lenovo が 5 月にパッチを発行、Phoenix UEFI ファームウェアの脆弱性が明らかに:数百の Intel PC CPU モデルに影響

Jun 22, 2024 am 10:27 AM

Lenovo が 5 月にパッチを発行、Phoenix UEFI ファームウェアの脆弱性が明らかに:数百の Intel PC CPU モデルに影響

Jun 22, 2024 am 10:27 AM

6 月 21 日のこのサイトのニュースによると、Phoenix Secure Core UEFI ファームウェアがセキュリティ上の脆弱性にさらされ、数百台の Intel CPU デバイスに影響を及ぼし、Lenovo はこの脆弱性を修正するための新しいファームウェア アップデートをリリースしました。このサイトは、脆弱性追跡番号が「UEFICANHAZBUFFEROVERFLOW」として知られる CVE-2024-0762 であることを報告から知りました。これは、Phoenix UEFI ファームウェアのトラステッド プラットフォーム モジュール (TPM) 構成に存在し、悪用される可能性のあるバッファ オーバーフローの脆弱性です。脆弱なデバイス上で任意のコードを実行します。この脆弱性は、Lenovo ThinkPad X1 Carbon 第 7 世代および X1Yoga 第 4 世代の Eclypsium によって発見されました。

SHIBコインにとってより安全なウォレットはどれですか? (初心者の方は必ずお読みください)

Jun 05, 2024 pm 01:30 PM

SHIBコインにとってより安全なウォレットはどれですか? (初心者の方は必ずお読みください)

Jun 05, 2024 pm 01:30 PM

SHIBコインは、投資家にとってもはや馴染みのないものではありませんが、市場の発展に伴い、SHIBの現在の市場価値は12位にランクされており、数え切れないほどの投資を集めていることがわかります。 . 投資家が投資に参加します。過去に、市場では頻繁に取引やウォレットのセキュリティに関するインシデントが発生しており、多くの投資家は、現時点でどのウォレットがSHIBコインを保管するのが安全なのか疑問に思っています。市場データの分析によると、比較的安全なウォレットは主に OKXWeb3Wallet、imToken、MetaMask ウォレットです。次に、これらについて編集者が詳しく説明します。 SHIBコインにとってより安全なウォレットはどれですか?現在、SHIBコインはOKXWeに置かれています

C++ テクノロジーがソフトウェアのセキュリティと信頼性をどのように促進するか

Jun 02, 2024 pm 02:54 PM

C++ テクノロジーがソフトウェアのセキュリティと信頼性をどのように促進するか

Jun 02, 2024 pm 02:54 PM

C++ テクノロジは、次の方法でソフトウェアの安全性と信頼性を保証します。 強力な型システム: 型変換エラーを防止します。メモリ管理: メモリ リークや破損を回避するためのきめ細かい制御。例外処理: エラーを適切に処理し、堅牢性を維持します。 RAII (リソース取得は初期化): リソースを自動的に管理し、信頼性を向上します。テンプレート: 汎用プログラミング、重複コードとエラーを削減します。