SQL インジェクションの脆弱性をブロックする 3 つのステップ_PHP チュートリアル

SQLインジェクションとは何ですか?

多くの Web サイト プログラムが作成される場合、ユーザー入力データの合法性が判断されず、アプリケーションにセキュリティ リスクが発生します。ユーザーはデータベース クエリ コード (通常はブラウザのアドレス バーで、通常の www ポート経由でアクセス) を送信し、プログラムから返された結果に基づいて知りたい特定のデータを取得できます。これがいわゆる SQL インジェクションです。つまり、SQL インジェクションです。

Webサイトの悪夢 - SQLインジェクション

SQLインジェクションは、Webページを通じてWebサイトのデータベースを変更します。管理者権限を持つユーザーをデータベースに直接追加できるため、最終的にはシステム管理者権限を取得できます。ハッカーは取得した管理者権限を利用して、Web サイト上のファイルを恣意的に取得したり、Web ページにトロイの木馬やさまざまな悪意のあるプログラムを追加したりして、Web サイトや Web サイトを訪問するネットユーザーに多大な損害を与える可能性があります。

SQL インジェクションを防ぐ素晴らしい方法があります

ステップ 1: 多くの初心者は、SQL ユニバーサル アンチインジェクション システム プログラムをインターネットからダウンロードし、他の人が手動インジェクション テストを実行できないように、インジェクションを防止する必要があるページのヘッダーで使用します。 (図1)。

図1

しかし、SQLインジェクションアナライザーを使えば、アンチインジェクションシステムを簡単にスキップして、そのインジェクションポイントを自動的に分析することができます(図2)。その後、管理者アカウントとパスワードが分析されるまでに数分しかかかりません (図 3)。

図2

図3

ステップ2:インジェクションアナライザーの予防について、著者は実験を通じて簡単で効果的な予防方法を発見しました。まず、SQL インジェクション アナライザーがどのように機能するかを知る必要があります。操作中に、ソフトウェアが「admin」管理者アカウントではなく、権限 (flag=1 など) に指示されていることがわかりました。このように、管理者アカウントがどのように変更されても、検出を逃れることはできません。

ステップ 3: 検出を逃れることはできないため、2 つのアカウントを作成します。1 つは通常の管理者アカウント、もう 1 つはインジェクションを防ぐためのアカウントです。著者は、虚偽の印象を作成し、ソフトウェアによる検出を誘導する最高の権限を持つアカウントを見つけ、そのアカウントのコンテンツが 1,000 文字を超える漢字である場合、ソフトウェアが強制的にフルロード状態になり、このアカウントを分析するときにもリソースを使用してください。次にデータベースを変更しましょう。

1. テーブル構造を変更します。管理者のアカウントフィールドのデータタイプを変更し、テキストタイプを最大フィールドの255に変更し(実際にはこれで十分ですが、より大きくしたい場合はメモタイプを選択できます)、パスワードフィールドを同じに設定します方法。

2. テーブルを修正します。 ID1に管理者権限のあるアカウントを設定し、漢字を多め(できれば100文字以上)入力してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1662

1662

14

14

1419

1419

52

52

1313

1313

25

25

1262

1262

29

29

1235

1235

24

24

GoogleマップをiPhoneのデフォルト地図にする方法

Apr 17, 2024 pm 07:34 PM

GoogleマップをiPhoneのデフォルト地図にする方法

Apr 17, 2024 pm 07:34 PM

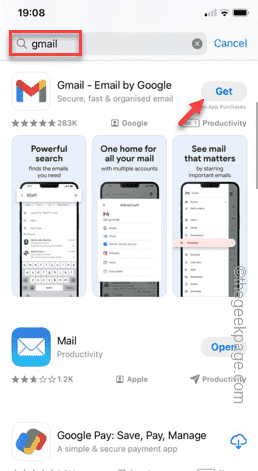

iPhone のデフォルトの地図は、Apple 独自の地理位置情報プロバイダーである Maps です。マップは改善されていますが、米国外ではうまく機能しません。 Googleマップと比べて何も提供するものはありません。この記事では、Google マップを iPhone のデフォルトの地図として使用するための実行可能な手順について説明します。 Google マップを iPhone のデフォルトの地図にする方法 Google マップを携帯電話のデフォルトの地図アプリとして設定するのは、思っているよりも簡単です。以下の手順に従ってください – 前提条件 – 携帯電話に Gmail がインストールされている必要があります。ステップ 1 – AppStore を開きます。ステップ 2 – 「Gmail」を検索します。ステップ 3 – Gmail アプリの横にある をクリックします

Hibernate フレームワークにおける HQL と SQL の違いは何ですか?

Apr 17, 2024 pm 02:57 PM

Hibernate フレームワークにおける HQL と SQL の違いは何ですか?

Apr 17, 2024 pm 02:57 PM

HQL と SQL は Hibernate フレームワークで比較されます。HQL (1. オブジェクト指向構文、2. データベースに依存しないクエリ、3. タイプ セーフティ)、SQL はデータベースを直接操作します (1. データベースに依存しない標準、2. 複雑な実行可能ファイル)。クエリとデータ操作)。

オープンソース!ゾーイデプスを超えて! DepthFM: 高速かつ正確な単眼深度推定!

Apr 03, 2024 pm 12:04 PM

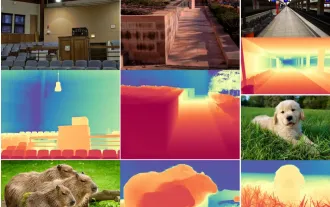

オープンソース!ゾーイデプスを超えて! DepthFM: 高速かつ正確な単眼深度推定!

Apr 03, 2024 pm 12:04 PM

0.この記事は何をするのですか?私たちは、多用途かつ高速な最先端の生成単眼深度推定モデルである DepthFM を提案します。従来の深度推定タスクに加えて、DepthFM は深度修復などの下流タスクでも最先端の機能を実証します。 DepthFM は効率的で、いくつかの推論ステップ内で深度マップを合成できます。この作品について一緒に読みましょう〜 1. 論文情報タイトル: DepthFM: FastMonocularDepthEstimationwithFlowMatching 著者: MingGui、JohannesS.Fischer、UlrichPrestel、PingchuanMa、Dmytr

iPhoneに時計アプリがない:それを修正する方法

May 03, 2024 pm 09:19 PM

iPhoneに時計アプリがない:それを修正する方法

May 03, 2024 pm 09:19 PM

携帯電話に時計アプリがありませんか?日付と時刻は iPhone のステータス バーに引き続き表示されます。ただし、時計アプリがないと、世界時計、ストップウォッチ、目覚まし時計、その他多くの機能を使用できません。したがって、見つからない時計アプリを修正することは、やるべきことリストの一番上に置く必要があります。これらの解決策は、この問題の解決に役立ちます。解決策 1 – 時計アプリを配置する 誤って時計アプリをホーム画面から削除した場合は、時計アプリを元の場所に戻すことができます。ステップ 1 – iPhone のロックを解除し、App ライブラリ ページに到達するまで左にスワイプを開始します。ステップ 2 – 次に、検索ボックスで「時計」を検索します。ステップ 3 – 検索結果に以下の「時計」が表示されたら、それを長押しして、

Google は大喜び: JAX のパフォーマンスが Pytorch や TensorFlow を上回りました! GPU 推論トレーニングの最速の選択肢となる可能性があります

Apr 01, 2024 pm 07:46 PM

Google は大喜び: JAX のパフォーマンスが Pytorch や TensorFlow を上回りました! GPU 推論トレーニングの最速の選択肢となる可能性があります

Apr 01, 2024 pm 07:46 PM

Google が推進する JAX のパフォーマンスは、最近のベンチマーク テストで Pytorch や TensorFlow のパフォーマンスを上回り、7 つの指標で 1 位にランクされました。また、テストは最高の JAX パフォーマンスを備えた TPU では行われませんでした。ただし、開発者の間では、依然として Tensorflow よりも Pytorch の方が人気があります。しかし、将来的には、おそらくより大規模なモデルが JAX プラットフォームに基づいてトレーニングされ、実行されるようになるでしょう。モデル 最近、Keras チームは、ネイティブ PyTorch 実装を使用して 3 つのバックエンド (TensorFlow、JAX、PyTorch) をベンチマークし、TensorFlow を使用して Keras2 をベンチマークしました。まず、主流のセットを選択します

iPhoneのセルラーデータインターネット速度が遅い:修正

May 03, 2024 pm 09:01 PM

iPhoneのセルラーデータインターネット速度が遅い:修正

May 03, 2024 pm 09:01 PM

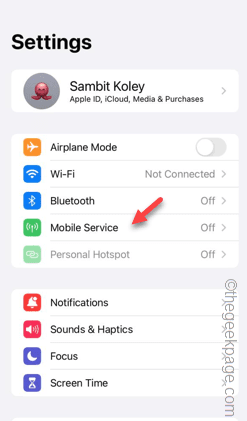

iPhone のモバイル データ接続に遅延や遅い問題が発生していませんか?通常、携帯電話の携帯インターネットの強度は、地域、携帯ネットワークの種類、ローミングの種類などのいくつかの要因によって異なります。より高速で信頼性の高いセルラー インターネット接続を実現するためにできることがいくつかあります。解決策 1 – iPhone を強制的に再起動する 場合によっては、デバイスを強制的に再起動すると、携帯電話接続を含む多くの機能がリセットされるだけです。ステップ 1 – 音量を上げるキーを 1 回押して放します。次に、音量小キーを押して、もう一度放します。ステップ 2 – プロセスの次の部分は、右側のボタンを押し続けることです。 iPhone の再起動が完了するまで待ちます。セルラーデータを有効にし、ネットワーク速度を確認します。もう一度確認してください 修正 2 – データ モードを変更する 5G はより優れたネットワーク速度を提供しますが、信号が弱い場合はより適切に機能します

テスラのロボットは工場で働く、マスク氏:手の自由度は今年22に達する!

May 06, 2024 pm 04:13 PM

テスラのロボットは工場で働く、マスク氏:手の自由度は今年22に達する!

May 06, 2024 pm 04:13 PM

テスラのロボット「オプティマス」の最新映像が公開され、すでに工場内で稼働可能となっている。通常の速度では、バッテリー(テスラの4680バッテリー)を次のように分類します:公式は、20倍の速度でどのように見えるかも公開しました - 小さな「ワークステーション」上で、ピッキング、ピッキング、ピッキング:今回は、それがリリースされたハイライトの1つビデオの内容は、オプティマスが工場内でこの作業を完全に自律的に行い、プロセス全体を通じて人間の介入なしに完了するというものです。そして、オプティマスの観点から見ると、自動エラー修正に重点を置いて、曲がったバッテリーを拾い上げたり配置したりすることもできます。オプティマスのハンドについては、NVIDIA の科学者ジム ファン氏が高く評価しました。オプティマスのハンドは、世界の 5 本指ロボットの 1 つです。最も器用。その手は触覚だけではありません

iPhoneのカメラとマイクへのアクセスを許可できません

Apr 23, 2024 am 11:13 AM

iPhoneのカメラとマイクへのアクセスを許可できません

Apr 23, 2024 am 11:13 AM

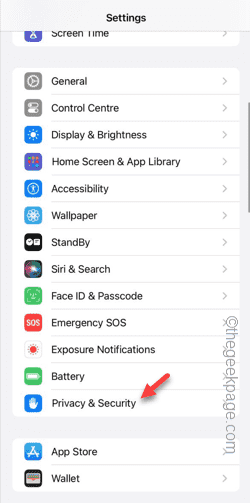

アプリを使用しようとすると、「カメラとマイクへのアクセスを許可できません」というメッセージが表示されますか?通常、カメラとマイクのアクセス許可は、必要に応じて特定の人に付与します。ただし、許可を拒否すると、カメラとマイクは機能しなくなり、代わりにこのエラー メッセージが表示されます。この問題の解決は非常に基本的なもので、1 ~ 2 分で解決できます。解決策 1 – カメラ、マイクの権限を提供する 必要なカメラとマイクの権限を設定で直接提供できます。ステップ 1 – [設定] タブに移動します。ステップ 2 – [プライバシーとセキュリティ] パネルを開きます。ステップ 3 – そこで「カメラ」権限をオンにします。ステップ 4 – 内部には、携帯電話のカメラの許可を要求したアプリのリストが表示されます。ステップ5 – 指定したアプリの「カメラ」を開きます