PHPの脆弱性徹底解説(5) ~SQLインジェクション攻撃~

SQL インジェクション攻撃 (SQL インジェクション) とは、攻撃者が慎重に作成した SQL ステートメントをフォームに送信し、Web プログラムが送信されたデータをチェックしない場合に、SQL インジェクション攻撃を引き起こします。

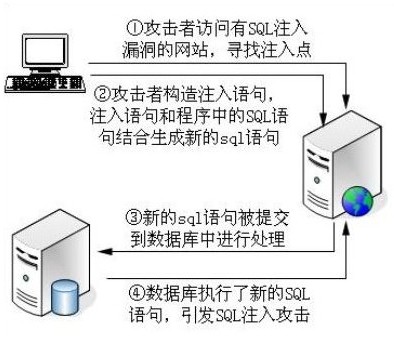

SQL インジェクション攻撃の一般的な手順:

1. 攻撃者は SQL インジェクションの脆弱性のあるサイトにアクセスし、インジェクション ポイントを探します

2. 攻撃者はインジェクション ステートメントを構築し、そのインジェクション ステートメントを SQL ステートメントと結合します。新しい SQL ステートメントを生成するプログラム

3. 新しい SQL ステートメントが処理のためにデータベースに送信されます

4. データベースが新しい SQL ステートメントを実行し、SQL インジェクション攻撃を引き起こします

CREATE TABLE `postmessage` ( `id` int(11) NOT NULL auto_increment, `subject` varchar(60) NOT NULL default ”, `name` varchar(40) NOT NULL default ”, `email` varchar(25) NOT NULL default ”, `question` mediumtext NOT NULL, `postdate` datetime NOT NULL default ’0000-00-00 00:00:00′, PRIMARY KEY (`id`) ) ENGINE=MyISAM DEFAULT CHARSET=gb2312 COMMENT=’运用者的留言’ AUTO_INCREMENT=69 ; grant all privileges on ch3.* to ‘sectop’@localhost identified by ’123456′; //add.php 插入留言 //list.php 留言列表 //show.php 显示留言

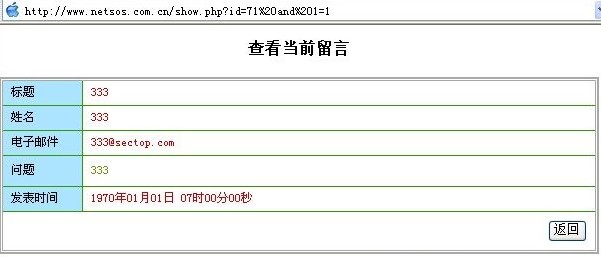

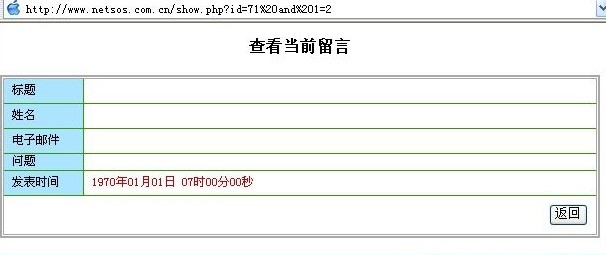

レコードは 1 回ではなく 1 回クエリされました

通常の SQL クエリは、構築したステートメントを通過した後、SQL インジェクション攻撃を形成します。 。この注入ポイントを通じて、たとえば、union を使用して管理パスワードを読み取る、データベース情報を読み取る、または mysql のload_file を使用して outfile やその他の関数にさらに侵入する権限を取得できます。 防止方法整数パラメータ:intval関数を使用してデータを整数に変換関数プロトタイプint intval (mixed var, int Base)varは整数に変換される変数baseを選択できます。これは基本的な数値で、デフォルトは 10 です浮動小数点パラメータ: floatval または doubleval 関数を使用して、それぞれ単精度と倍精度の浮動小数点パラメータを変換します関数のプロトタイプint floatval (mixed var )var は変換される変数です int doubleval (混合 var) var は変換される変数です 文字パラメータ: addslashes 関数を使用して一重引用符 "'" を "'" と二重引用符に変換します引用符「"」は「"」に、バックスラッシュ「」は「\」に変換され、NULL文字とバックスラッシュ「"関数プロトタイプ文字列はラッシュを追加します(文字列str)strはチェックされる文字列ですこれで、次のようにコードの抜け穴を修正できます// mysqlクエリステートメントを実行します$query = "select * from postmessage where id = ".intval($_GET["id"]);$result = mysql_query( $query)or die("ySQL クエリ ステートメントの実行に失敗しました: " .mysql_error());

文字型の場合は、まず magic_quotes_gpc を On にできるかどうかを判断し、その場合は addslashes を使用してエスケープします。特殊文字

if(get_magic_quotes_gpc())

{

$var = $_GET["var"] }

else

{

$var =addslashes($_GET[ "var"]) ;

}

上記はPHP脆弱性解決策(5) - SQLインジェクション攻撃の内容です。 PHP 中国語 Web サイト (www.php.cn) に注意してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7467

7467

15

15

1376

1376

52

52

77

77

11

11

18

18

19

19

Laravelでフラッシュセッションデータを使用します

Mar 12, 2025 pm 05:08 PM

Laravelでフラッシュセッションデータを使用します

Mar 12, 2025 pm 05:08 PM

Laravelは、直感的なフラッシュメソッドを使用して、一時的なセッションデータの処理を簡素化します。これは、アプリケーション内に簡単なメッセージ、アラート、または通知を表示するのに最適です。 データは、デフォルトで次の要求のためにのみ持続します。 $リクエスト -

PHPのカール:REST APIでPHPカール拡張機能を使用する方法

Mar 14, 2025 am 11:42 AM

PHPのカール:REST APIでPHPカール拡張機能を使用する方法

Mar 14, 2025 am 11:42 AM

PHPクライアントURL(CURL)拡張機能は、開発者にとって強力なツールであり、リモートサーバーやREST APIとのシームレスな対話を可能にします。尊敬されるマルチプロトコルファイル転送ライブラリであるLibcurlを活用することにより、PHP Curlは効率的なexecuを促進します

Laravelテストでの簡略化されたHTTP応答のモッキング

Mar 12, 2025 pm 05:09 PM

Laravelテストでの簡略化されたHTTP応答のモッキング

Mar 12, 2025 pm 05:09 PM

Laravelは簡潔なHTTP応答シミュレーション構文を提供し、HTTP相互作用テストを簡素化します。このアプローチは、テストシミュレーションをより直感的にしながら、コード冗長性を大幅に削減します。 基本的な実装は、さまざまな応答タイプのショートカットを提供します。 Illuminate \ support \ facades \ httpを使用します。 http :: fake([[ 'google.com' => 'hello world'、 'github.com' => ['foo' => 'bar']、 'forge.laravel.com' =>

Codecanyonで12の最高のPHPチャットスクリプト

Mar 13, 2025 pm 12:08 PM

Codecanyonで12の最高のPHPチャットスクリプト

Mar 13, 2025 pm 12:08 PM

顧客の最も差し迫った問題にリアルタイムでインスタントソリューションを提供したいですか? ライブチャットを使用すると、顧客とのリアルタイムな会話を行い、すぐに問題を解決できます。それはあなたがあなたのカスタムにより速いサービスを提供することを可能にします

PHPにおける後期静的結合の概念を説明します。

Mar 21, 2025 pm 01:33 PM

PHPにおける後期静的結合の概念を説明します。

Mar 21, 2025 pm 01:33 PM

記事では、PHP 5.3で導入されたPHPの後期静的結合(LSB)について説明し、より柔軟な継承を求める静的メソッドコールのランタイム解像度を可能にします。 LSBの実用的なアプリケーションと潜在的なパフォーマ

フレームワークのカスタマイズ/拡張:カスタム機能を追加する方法。

Mar 28, 2025 pm 05:12 PM

フレームワークのカスタマイズ/拡張:カスタム機能を追加する方法。

Mar 28, 2025 pm 05:12 PM

この記事では、フレームワークにカスタム機能を追加し、アーキテクチャの理解、拡張ポイントの識別、統合とデバッグのベストプラクティスに焦点を当てています。

PHPのCurlライブラリを使用してJSONデータを含むPOSTリクエストを送信する方法は?

Apr 01, 2025 pm 03:12 PM

PHPのCurlライブラリを使用してJSONデータを含むPOSTリクエストを送信する方法は?

Apr 01, 2025 pm 03:12 PM

PHP開発でPHPのCurlライブラリを使用してJSONデータを送信すると、外部APIと対話する必要があることがよくあります。一般的な方法の1つは、Curlライブラリを使用して投稿を送信することです。