Linuxホストを監視するZabbixを設定する方法

手順:

Zabbix 監視サーバーが構成されました。次に、Zabbix を使用して Linux ホストを監視する必要があります。

具体的な操作:

ここでは、CentOS 6.x システムを例として、監視対象の Linux ホスト上で次の操作を実行します。

1. ファイアウォールを設定し、TCP ポートと UDP ポート 10050 と 10051 を開きます

vi /etc/sysconfig/iptables #ファイアウォール設定ファイルを編集します

-A INPUT -s 192.168.21.127 -m state --state NEW -m tcp -p tcp --dport 10050:10051 -j ACCEPT

-A INPUT -s 192.168.21.127 -m state --state NEW -m udp -p udp --dport 10050:10051 -j ACCEPT

:wq! #保存して終了します

service iptables restart #設定を有効にするためにファイアウォールを再起動します

注: 192.168.21.127 は Zabbix サーバーの IP アドレスであり、開きたい場合はポートがこの IP に対してのみ開かれることを意味します。すべての IP へのポートの場合、ルールは次のとおりです:

-A INPUT -m state --state NEW -m tcp -p tcp --dport 10050:10051 -j ACCEPT

-A INPUT -m state --state NEW -m udp -p udp --dport 10050:10051 -j ACCEPT

2. SELINUX をオフにする

vi /etc/selinux/config

#SELINUX=enforcing #コメントアウト

#SELINUXTYPE=targeted #コメントアウト

SELINUX=disabled #Add

:wq! #保存して終了

setenforce 0 #設定をすぐに有効にします

3. Zabbix クライアントをインストールします

zabbix-2.2.6

http://jaist.dl.sourceforge.net/project/zabbix/ZABBIX%20最新%20Stable/2.2.6/zabbix-2.2.6.tar.gz

zabbix-2.2.6.tar.gzをserver/usr/local/src ディレクトリ

2. ユーザーを追加します

groupadd zabbix #ユーザーグループを作成します zabbix

useradd zabbix -g zabbix -s /bin/false #ユーザー zabbix を作成し、ユーザー zabbix をユーザーグループ zabbix に追加します

3. Zabbix をインストールします

ln -s /usr/local/lib/libiconv .so.2 /usr/lib/libiconv.so.2 #ソフト接続を追加します

/sbin/ldconfig #設定をすぐに有効にします

cd /usr/local/src

tar zxvf zabbix-2.2.6.tar.gz

cd zabbix-2.2.6

./configure --prefix=/usr/local/zabbix --enable-agent #設定

make #Compile

make install #Install

ln -s /usr/ local/zabbix/sbin/* /usr/local/sbin/ #システムソフト接続を追加

ln -s /usr/local/zabbix /bin/* /usr/local/bin/ #システムソフト接続の追加

備考: ソフトウェアをコンパイルしてインストールするには、まずコンパイルツールなどのシステムソフトウェアパッケージをインストールする必要があります。 CentOS の場合は、次のコマンドを使用して

をインストールします。 yum install apr* autoconf automake bison cloog-ppl compat* cppcurlcurl-devel fontconfig fontconfig-devel freetype freetype* freetype-devel gcc gcc- c++ gtk+-devel gd gettext gettext-devel glibc kernel kernel-headers keyutils keyutils-libs-devel krb5-devel libcom_err-devel libpng* libjpeg* libsepol-devel libselinux-devel libstdc++-devel libtool* libgomp libxml2 libxml2-devel libXpm* libtiff libtiff * libX* make mpfr ncurses* ntp openssl openssl-devel patch pcre-devel perl php-common php-gdpolicycoreutils ppl telnet t1lib t1lib* nasm nasm* wget zlib-devel

4. zabbix サービスに対応するポートを追加します

echo ' zabbix-agent 10050/tcp #Zabbix Agent' >>

echo 'zabbix-agent 10050/udp #Zabbix エージェント' >> /etc/services

echo 'zabbix-trapper 10051/tcp #Zabbix トラッパー' >> /etc/services

echo 'zabbix- trapper 10051/udp #Zabbix トラッパー' >> /etc/services

or

vi /etc/services #編集して最後に以下のコードを追加

# Zabbix

zabbix-agent 10050/tcp # Zabbix Agent

zabbix-agent 10050/udp # Zabbix Agent

zabbix-trapper 10051/tcp # Zabbix Trapper

zabbix-trapper 10051/ud p # Zabbix Trapper

:wq! #保存して終了

5.ザビックス設定ファイル

vi /usr/local/zabbix/etc/zabbix_agentd.conf #Edit

Server=192.168.21.127

Include=/usr/local/zabbix /etc/zabbix_agentd.conf.d/

UnsafeUserParameters=1 #カスタム キーを有効にする

:wq! #保存して終了

注: 192.168.21.127 は Zabbix サーバーの IP アドレスです

6. ブート スクリプトを追加します

cp /usr/local/src/zabbix-2.2.6/ misc/init.d/fedora/core/zabbix_agentd /etc/rc.d/init.d/zabbix_agentd

vi /etc/rc.d/init.d /zabbix_agentd #Edit

BASEDIR=/usr/local/zabbix / #Zabbix インストールディレクトリ

:wq! #保存して終了

chmod +x /etc/rc.d/init.d/zabbix_agentd #スクリプト実行権限を追加

chkconfig zabbix_agentd on #ブートスタートアップを追加

service zabbix_agentd start #Zabbixクライアントを起動します

ps ax|grep zabbix_agentd #Zabbixクライアントが正常に動作しているか確認します

netstat -utlnp grep zabbix #Zabbixクライアントが正常に動作しているか確認します

4. Zabbixクライアントとの通信が正常に行われているかをテストします。 Zabbixサーバーは正常です

Zabbixサーバー上で以下のコードが実行されます

/usr/local/zabbix/bin/zabbix_get -s192.168.21.128 -p10050 -k"system.uptime"

5049866 #それを示すデータがあります通信は正常です

注: 192.168.21.128 は Zabbix クライアントの IP アドレスです

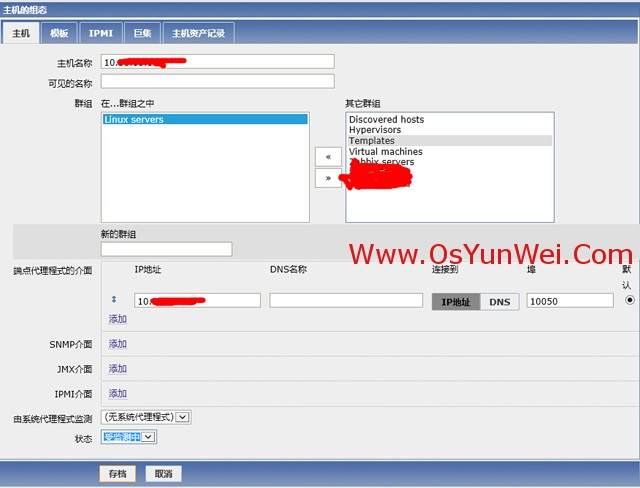

5. Linux ホストの監視を追加します

ブラウザで開きます:

http://192.168.21.127/zabbix/ #Zabbixサーバーアクセスアドレス

Configuration-Host

ホストの作成

ホスト名: 192.168.21.128

グループ: Linux サーバー

エンドポイント エージェント インターフェイス - IP アドレス: 192.168.21.128

ステータス: モニタリング

その他のオプションはデフォルト設定可能

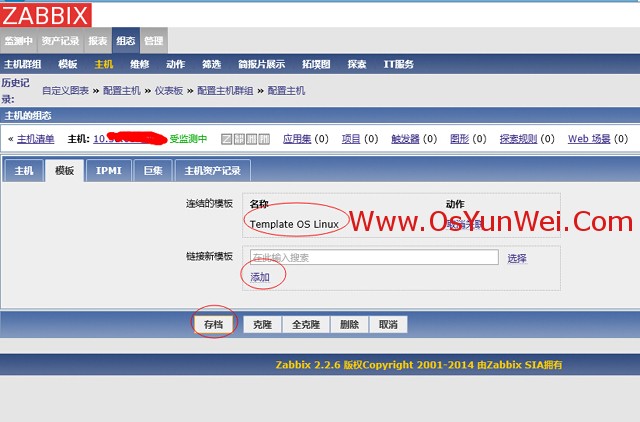

テンプレートに切り替える

選択

選択: テンプレート OS Linux

追加をクリック

アーカイブ

でこの時点で、Zabbix 監視 Linux ホストのセットアップは完了です。

Linux ホストを監視する Zabbix の設定方法に関するその他の記事については、PHP 中国語 Web サイトに注目してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7643

7643

15

15

1392

1392

52

52

91

91

11

11

33

33

151

151

JSON Web Tokens(JWT)とPHP APIでのユースケースを説明してください。

Apr 05, 2025 am 12:04 AM

JSON Web Tokens(JWT)とPHP APIでのユースケースを説明してください。

Apr 05, 2025 am 12:04 AM

JWTは、JSONに基づくオープン標準であり、主にアイデンティティ認証と情報交換のために、当事者間で情報を安全に送信するために使用されます。 1。JWTは、ヘッダー、ペイロード、署名の3つの部分で構成されています。 2。JWTの実用的な原則には、JWTの生成、JWTの検証、ペイロードの解析という3つのステップが含まれます。 3. PHPでの認証にJWTを使用する場合、JWTを生成および検証でき、ユーザーの役割と許可情報を高度な使用に含めることができます。 4.一般的なエラーには、署名検証障害、トークンの有効期限、およびペイロードが大きくなります。デバッグスキルには、デバッグツールの使用とロギングが含まれます。 5.パフォーマンスの最適化とベストプラクティスには、適切な署名アルゴリズムの使用、有効期間を合理的に設定することが含まれます。

セッションのハイジャックはどのように機能し、どのようにPHPでそれを軽減できますか?

Apr 06, 2025 am 12:02 AM

セッションのハイジャックはどのように機能し、どのようにPHPでそれを軽減できますか?

Apr 06, 2025 am 12:02 AM

セッションハイジャックは、次の手順で達成できます。1。セッションIDを取得します。2。セッションIDを使用します。3。セッションをアクティブに保ちます。 PHPでのセッションハイジャックを防ぐための方法には次のものが含まれます。1。セッション_regenerate_id()関数を使用して、セッションIDを再生します。2。データベースを介してストアセッションデータを3。

確固たる原則と、それらがPHP開発にどのように適用されるかを説明してください。

Apr 03, 2025 am 12:04 AM

確固たる原則と、それらがPHP開発にどのように適用されるかを説明してください。

Apr 03, 2025 am 12:04 AM

PHP開発における固体原理の適用には、次のものが含まれます。1。単一責任原則(SRP):各クラスは1つの機能のみを担当します。 2。オープンおよびクローズ原理(OCP):変更は、変更ではなく拡張によって達成されます。 3。Lischの代替原則(LSP):サブクラスは、プログラムの精度に影響を与えることなく、基本クラスを置き換えることができます。 4。インターフェイス分離原理(ISP):依存関係や未使用の方法を避けるために、細粒インターフェイスを使用します。 5。依存関係の反転原理(DIP):高レベルのモジュールと低レベルのモジュールは抽象化に依存し、依存関係噴射を通じて実装されます。

システムの再起動後にUnixSocketの権限を自動的に設定する方法は?

Mar 31, 2025 pm 11:54 PM

システムの再起動後にUnixSocketの権限を自動的に設定する方法は?

Mar 31, 2025 pm 11:54 PM

システムが再起動した後、UnixSocketの権限を自動的に設定する方法。システムが再起動するたびに、UnixSocketの許可を変更するために次のコマンドを実行する必要があります:sudo ...

phpstormでCLIモードをデバッグする方法は?

Apr 01, 2025 pm 02:57 PM

phpstormでCLIモードをデバッグする方法は?

Apr 01, 2025 pm 02:57 PM

phpstormでCLIモードをデバッグする方法は? PHPStormで開発するときは、PHPをコマンドラインインターフェイス(CLI)モードでデバッグする必要がある場合があります。

PHPでの後期静的結合を説明します(静的::)。

Apr 03, 2025 am 12:04 AM

PHPでの後期静的結合を説明します(静的::)。

Apr 03, 2025 am 12:04 AM

静的結合(静的::) PHPで後期静的結合(LSB)を実装し、クラスを定義するのではなく、静的コンテキストで呼び出しクラスを参照できるようにします。 1)解析プロセスは実行時に実行されます。2)継承関係のコールクラスを検索します。3)パフォーマンスオーバーヘッドをもたらす可能性があります。

フレームワークセキュリティ機能:脆弱性から保護します。

Mar 28, 2025 pm 05:11 PM

フレームワークセキュリティ機能:脆弱性から保護します。

Mar 28, 2025 pm 05:11 PM

記事では、入力検証、認証、定期的な更新など、脆弱性から保護するためのフレームワークの重要なセキュリティ機能について説明します。