Apache Taro ユーザーマニュアル (1) Roku アーキテクチャの概要

Apache Taro ユーザーマニュアル (1) Roku アーキテクチャの概要

1.Shiro とは

Apache Taro は、認証、承認、暗号化、およびセッション管理機能を提供する強力で使いやすい Java セキュリティ フレームワークです。 - ユーザー ID 認識 (ユーザー「ログイン」と呼ばれることもあります);

認証 - アクセス制御;

パスワード暗号化 - データを覗き見から保護または隠す;

セッション管理 - 各ユーザーに関連付けられた時間に敏感な状態。

どのようなアプリケーションに対しても、Shiro は包括的なセキュリティ管理サービスを提供できます。また、他のセキュリティ フレームワークと比較して、Shiro ははるかにシンプルです。

2.Shiro のアーキテクチャの紹介

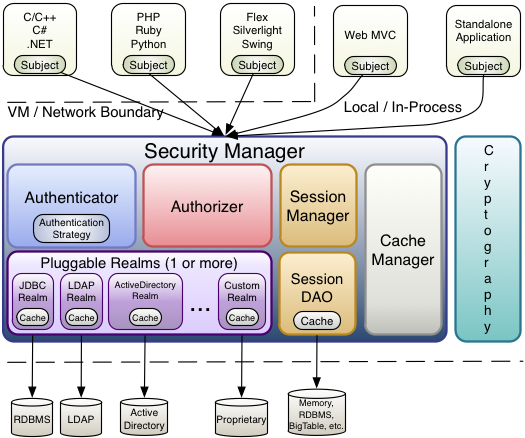

まず、Shiro の 3 つのコアコンポーネントを見てみましょう: 以下に示すように:

サブジェクト: つまり、「現在の操作ユーザー」です。 ”。ただし、Shiro では、サブジェクトの概念は人だけを指すのではなく、サードパーティのプロセス、バックグラウンド アカウント (デーモン アカウント)、またはその他の同様のものを指す場合もあります。それは単に「ソフトウェアが現在対話しているもの」を意味します。しかし、ほとんどの目的や用途では、Shiro の「ユーザー」の概念と考えることができます。

Subject は現在のユーザーのセキュリティ操作を表し、SecurityManager はすべてのユーザーのセキュリティ操作を管理します。

SecurityManager: これは、Shiro フレームワークのコアであり、典型的な Facade モードです。Shiro は、SecurityManager を使用して内部コンポーネント インスタンスを管理し、それを通じてセキュリティ管理のためのさまざまなサービスを提供します。

レルム: レルムは、Shiro とアプリケーションのセキュリティ データ間の「ブリッジ」または「コネクタ」として機能します。つまり、ユーザーの認証 (ログイン) と認可 (アクセス制御) の検証を実行する際、Shiro はアプリケーションに設定されたレルムからユーザーとその権限情報を検索します。

この意味で、Realm は本質的にセキュリティ関連の DAO です。データ ソースの接続の詳細をカプセル化し、必要に応じて関連データを Shihiro に提供します。 Shiro を構成するときは、認証および/または認可のために少なくとも 1 つのレルムを指定する必要があります。複数のレルムを構成できますが、少なくとも 1 つが必要です。

Shiro には、LDAP、リレーショナル データベース (JDBC)、INI のようなテキスト構成リソースやプロパティ ファイルなど、多数の安全なデータ ソース (ディレクトリとも呼ばれます) に接続できる Realm が組み込まれています。デフォルトの Realm がニーズを満たさない場合は、カスタム データ ソースを表す独自の Realm 実装をプラグインすることもできます。

Shiro の完全なアーキテクチャ図:

上記の Subject、SecurityManager、および Realm の 3 つのコア コンポーネントに加えて、Shiro の主要コンポーネントには以下も含まれます:

上記の Subject、SecurityManager、および Realm の 3 つのコア コンポーネントに加えて、Shiro の主要コンポーネントには以下も含まれます:

Authenticator: 認証は、ユーザー ID を検証するプロセスです。このプロセスの一般的な例は、よく知られた「ユーザーとパスワード」の組み合わせです。ほとんどのユーザーはソフトウェア システムにログインするときに、通常、自分のユーザー名 (プリンシパル) と自分をサポートするパスワード (証明書) を入力します。システムに保存されているパスワード (またはパスワード表現) がユーザーが提供したものと一致する場合、認証されたとみなされます。

承認者: 承認は本質的にアクセス制御であり、ユーザーがリソース、Web ページなど、アプリケーション内のどのコンテンツにアクセスできるかを制御します。

SessionManager: セキュリティ フレームワークの世界では、Apache Taro はユニークなものを提供します。それは、アプリケーションまたはアーキテクチャ層でのセッション API の一貫した使用です。つまり、Shiro は、小規模なバックエンドのスタンドアロン アプリケーションから大規模なクラスター化された Web アプリケーションまで、あらゆるアプリケーションに会話型プログラミング パラダイムを提供します。これは、セッションを使用したいアプリケーション開発者がサーブレットまたは EJB コンテナの使用を強制されないことを意味します。あるいは、これらのコンテナが使用されている場合、開発者はサーブレットや EJB メカニズムの代わりに、任意の層で一貫したセッション API を使用することを選択できるようになりました。

CacheManager:Shiro の他のコンポーネントにキャッシュのサポートを提供します。

上記は Apache Taro ユーザーマニュアル (1) の内容です。 詳細については、PHP 中国語 Web サイト (www.php.cn) をご覧ください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7741

7741

15

15

1643

1643

14

14

1397

1397

52

52

1290

1290

25

25

1233

1233

29

29

ApacheでCGIディレクトリを設定する方法

Apr 13, 2025 pm 01:18 PM

ApacheでCGIディレクトリを設定する方法

Apr 13, 2025 pm 01:18 PM

ApacheでCGIディレクトリを設定するには、次の手順を実行する必要があります。「CGI-Bin」などのCGIディレクトリを作成し、Apacheの書き込み許可を付与します。 Apache構成ファイルに「Scriptalias」ディレクティブブロックを追加して、CGIディレクトリを「/cgi-bin」URLにマッピングします。 Apacheを再起動します。

Apache80ポートが占有されている場合はどうすればよいですか

Apr 13, 2025 pm 01:24 PM

Apache80ポートが占有されている場合はどうすればよいですか

Apr 13, 2025 pm 01:24 PM

Apache 80ポートが占有されている場合、ソリューションは次のとおりです。ポートを占有するプロセスを見つけて閉じます。ファイアウォールの設定を確認して、Apacheがブロックされていないことを確認してください。上記の方法が機能しない場合は、Apacheを再構成して別のポートを使用してください。 Apacheサービスを再起動します。

Apacheのデータベースに接続する方法

Apr 13, 2025 pm 01:03 PM

Apacheのデータベースに接続する方法

Apr 13, 2025 pm 01:03 PM

Apacheはデータベースに接続するには、次の手順が必要です。データベースドライバーをインストールします。 web.xmlファイルを構成して、接続プールを作成します。 JDBCデータソースを作成し、接続設定を指定します。 JDBC APIを使用して、接続の取得、ステートメントの作成、バインディングパラメーター、クエリまたは更新の実行、結果の処理など、Javaコードのデータベースにアクセスします。

Apacheバージョンを表示する方法

Apr 13, 2025 pm 01:15 PM

Apacheバージョンを表示する方法

Apr 13, 2025 pm 01:15 PM

Apacheサーバーでバージョンを表示するには3つの方法があります。コマンドライン(Apachectl -vまたはapache2ctl -v)を介して、サーバーステータスページ(http://< server ipまたはdomain name>/server -status)を確認します。

Apacheを始める方法

Apr 13, 2025 pm 01:06 PM

Apacheを始める方法

Apr 13, 2025 pm 01:06 PM

Apacheを開始する手順は次のとおりです。Apache(コマンド:sudo apt-get install apache2または公式Webサイトからダウンロード)をインストールします(linux:linux:sudo systemctl start apache2; windows:apache2.4 "serviceを右クリックして「開始」を右クリック) (オプション、Linux:Sudo SystemCtl

Apacheのサーバー名以上の削除方法

Apr 13, 2025 pm 01:09 PM

Apacheのサーバー名以上の削除方法

Apr 13, 2025 pm 01:09 PM

Apacheから追加のservernameディレクティブを削除するには、次の手順を実行できます。追加のservernameディレクティブを識別して削除します。 Apacheを再起動して変更を有効にします。構成ファイルを確認して、変更を確認します。サーバーをテストして、問題が解決されていることを確認します。

Apacheバージョンを表示する方法

Apr 13, 2025 pm 01:00 PM

Apacheバージョンを表示する方法

Apr 13, 2025 pm 01:00 PM

Apacheバージョンを表示する方法は? Apache Serverを起動する:sudo service apache2を使用してサーバーを起動します。バージョン番号の表示:次のメソッドのいずれかを使用してバージョンを表示します。コマンドライン:apache2 -vコマンドを実行します。サーバーステータスページ:WebブラウザーでApacheサーバーのデフォルトポート(通常80)にアクセスすると、バージョン情報がページの下部に表示されます。

Apacheを開始できない問題を解決する方法

Apr 13, 2025 pm 01:21 PM

Apacheを開始できない問題を解決する方法

Apr 13, 2025 pm 01:21 PM

Apacheは、次の理由で起動できません。構成ファイル構文エラー。他のアプリケーションポートとの競合。権限の問題。メモリから。デッドロックを処理します。デーモン障害。 Selinux許可の問題。ファイアウォールの問題。ソフトウェアの競合。