mysql の高度な (24) SQL インジェクションを防御する方法のまとめ

SQLインジェクションを防御する方法のまとめ

この記事は主にSQLインジェクションを防御する方法を説明し、インジェクションとは何なのか、インジェクションが発生する理由は何なのか、そして防御方法を紹介します。

SQL インジェクションは非常に有害な攻撃形式です。害は大きいですが、防御は XSS よりはるかに困難ではありません。

SQL インジェクションについては、こちらをご覧ください: http://www.php.cn/

SQL インジェクションの脆弱性が存在する理由は、SQL パラメーターを結合するためです。つまり、入力に使用されるクエリ パラメータが SQL ステートメントに直接結合されるため、SQL インジェクションの脆弱性が発生します。

1. 古典的な SQL インジェクションをデモンストレーションします

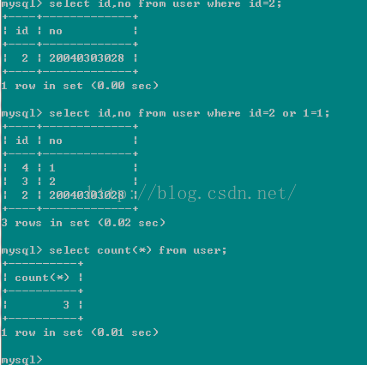

次のようになります: select id,no from user where id=2;

次のような SQL 文字列を結合してステートメントが取得された場合: String sql = "select id,no from user where id=" + id;

" id はユーザーが入力したパラメータです。次にユーザーが 2 を入力すると、上に示したようにデータが見つかります。 SQL インジェクション攻撃の場合、入力は 2 または 1=1 です。

したがって、上記のステートメント (select id,no from user where id=2 or 1=1;) により、user テーブル内のすべてのレコードが見つかったことがわかります。

これは典型的な SQL インジェクションです。

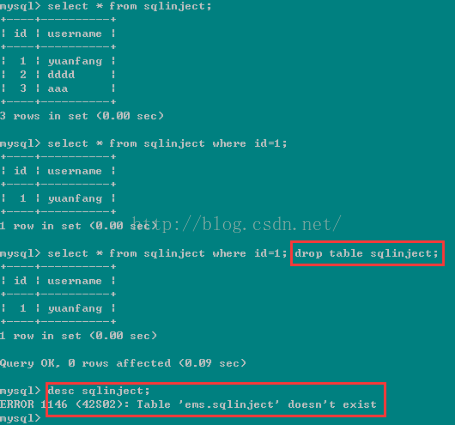

別の列を見ると:

テーブル sqlinject は SQL インジェクションを通じて直接削除できることがわかります。危険性が見えてきます!

2. SQL インジェクションの理由

SQL インジェクションの理由は、表面的には、変数をプリコンパイルしてバインドするために SQL ステートメントを使用せずに、文字列を結合して SQL ステートメントを形成することが原因であると言われています。

しかし、より深い理由は、ユーザーが入力した文字列が「SQL文」として実行されることです。

たとえば、上記の String sql = "select id,no from user where id=" + id;

ユーザーが入力した ID の値が文字列リテラルとしてのみ使用され、データベースに渡されることを望みます。ただし、:2 または 1=1 または 1=1 が where id= のリテラル値として使用されず、SQL ステートメントとして実行される場合。したがって、その本質は、ユーザーの入力データをコマンドとして実行することです。

3. SQL インジェクションに対する防御

1> 基本的に、SQL ステートメントを使用して変数をプリコンパイルし、バインドすることが SQL インジェクションを防御する最良の方法であることは誰もが知っています。しかし、根本的な理由がすべて理解されているわけではありません。

String sql = "select id, no from user where id=?";

PreparedStatement ps = conn.prepareStatement(sql); ps.setInt(1, id);

上に示すように、 SQL ステートメントを使用して変数をプリコンパイルしてバインドするのが一般的です。これにより SQL インジェクションが妨げられるのはなぜですか? その理由は、PreparedStatement を使用すると、SQL ステートメント「select id, no from user where id=?」がプリコンパイルされるためです。つまり、SQL エンジンが事前に構文分析を実行し、構文ツリーを生成し、つまり、文法分析はすでに完了しており、文法分析では主に select などの SQL コマンドが分析されるため、後でどのようなパラメーターを入力しても、SQL ステートメントの文法構造には影響しません。 、ここで、and、または、order by などです。したがって、これらの SQL コマンドを後で入力しても、SQL コマンドとしては実行されません。これは、これらの SQL コマンドの実行は、まず構文分析を通過し、実行プランを生成する必要があるためです。構文分析は完了し、プリコンパイルされています。 . の場合、後で入力したパラメーターは SQL コマンドとして実行することは絶対に不可能であり、文字列リテラル パラメーターとしてのみ扱われます。したがって、SQL ステートメントのプリコンパイルによって SQL インジェクションを防ぐことができます。2> ただし、すべてのシナリオで SQL ステートメントのプリコンパイルを使用できるわけではありません。現時点では、パラメーターのデータ型を厳密にチェックする必要があり、SQL インジェクションを防ぐためにいくつかの安全関数を使用することもできます。

例: String sql = "select id,no from user where id=" + id;

ユーザーが入力したパラメータを受け取るとき、id は int 型のみであることを厳密にチェックします。複雑な状況は正規表現を使用して判断できます。これにより、SQL インジェクションを防ぐこともできます。

次のような安全な関数の使用:

MySQLCodec codec = new MySQLCodec(Mode.STANDARD);

name = ESAPI.encoder().encodeForSQL(codec, name);

String sql = "select id,no from user where name=" + name;

ESAPI.encoder().encodeForSQL(codec, name)

この関数は、SQL エンジンが name 内の文字列を変換しないように、name に含まれるいくつかの特殊文字をエンコードします。構文解析用の SQL コマンドとして使用されます。

注意

実際のプロジェクトでは通常、ibatis、mybatis、hibernateなどのさまざまなフレームワークを使用します。通常、デフォルトでは SQL がプリコンパイルされます。 ibatis/mybatis の場合、#{name} という形式を使用すると、SQL はプリコンパイルされます。${name} を使用すると、SQL はプリコンパイルされません。

以上、SQLインジェクション防御方法をまとめましたので、皆様の今後の学習に役立てていただければ幸いです。

美しいテキストと美しい写真

上記は、SQL インジェクションを防御するための mysql の高度な (24 の) メソッドの概要です。さらに関連する内容については、 PHP 中国語 Web サイト (www.php .cn)!

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7698

7698

15

15

1640

1640

14

14

1393

1393

52

52

1287

1287

25

25

1229

1229

29

29

Nginx の基本的なセキュリティ知識: SQL インジェクション攻撃の防止

Jun 10, 2023 pm 12:31 PM

Nginx の基本的なセキュリティ知識: SQL インジェクション攻撃の防止

Jun 10, 2023 pm 12:31 PM

Nginx は高速、高性能、スケーラブルな Web サーバーであり、そのセキュリティは Web アプリケーション開発において無視できない問題です。特に SQL インジェクション攻撃は、Web アプリケーションに多大な損害を与える可能性があります。この記事では、Nginx を使用して SQL インジェクション攻撃を防ぎ、Web アプリケーションのセキュリティを保護する方法について説明します。 SQL インジェクション攻撃とは何ですか? SQLインジェクション攻撃とは、Webアプリケーションの脆弱性を悪用する攻撃手法です。攻撃者は悪意のあるコードを Web アプリケーションに挿入する可能性があります

SQLエラーインジェクションにexpを使用する方法

May 12, 2023 am 10:16 AM

SQLエラーインジェクションにexpを使用する方法

May 12, 2023 am 10:16 AM

0x01 はじめに 概要 編集者は、MySQL で別の Double データ オーバーフローを発見しました。 MySQL で関数を取得する場合、エディターは数学関数に関心があり、値を保存するためのいくつかのデータ型も含まれている必要があります。そこでエディターは、どの関数がオーバーフロー エラーを引き起こすかを確認するテストを実行しました。その後、編集者は、709 より大きい値が渡されると、関数 exp() がオーバーフロー エラーを引き起こすことを発見しました。 mysql>selectexp(709);+----------------------+|exp(709)|+---------- - -----------+|8.218407461554972

PHP SQL インジェクションの脆弱性の検出と修復

Aug 08, 2023 pm 02:04 PM

PHP SQL インジェクションの脆弱性の検出と修復

Aug 08, 2023 pm 02:04 PM

PHP SQL インジェクションの脆弱性の検出と修復の概要: SQL インジェクションとは、攻撃者が Web アプリケーションを使用して SQL コードを入力に悪意を持って挿入する攻撃方法を指します。 PHP は、Web 開発で広く使用されているスクリプト言語として、動的な Web サイトやアプリケーションの開発に広く使用されています。ただし、PHP の柔軟性と使いやすさにより、開発者はセキュリティを無視することが多く、その結果、SQL インジェクションの脆弱性が存在します。この記事では、PHP の SQL インジェクションの脆弱性を検出して修正する方法を紹介し、関連するコード例を示します。チェック

Laravel 開発ノート: SQL インジェクションを防ぐ方法とテクニック

Nov 22, 2023 pm 04:56 PM

Laravel 開発ノート: SQL インジェクションを防ぐ方法とテクニック

Nov 22, 2023 pm 04:56 PM

Laravel 開発ノート: SQL インジェクションを防ぐ方法とテクニック インターネットの発展とコンピューター技術の継続的な進歩に伴い、Web アプリケーションの開発はますます一般的になりました。開発プロセスにおいて、セキュリティは常に開発者にとって無視できない重要な問題でした。中でも SQL インジェクション攻撃の防止は、開発プロセスにおいて特に注意が必要なセキュリティ課題の 1 つです。この記事では、開発者が SQL インジェクションを効果的に防止できるように、Laravel 開発で一般的に使用されるいくつかの方法とテクニックを紹介します。パラメータバインディングの使用 パラメータバインディングはLarです

PHP プログラミングのヒント: SQL インジェクション攻撃を防ぐ方法

Aug 17, 2023 pm 01:49 PM

PHP プログラミングのヒント: SQL インジェクション攻撃を防ぐ方法

Aug 17, 2023 pm 01:49 PM

PHP プログラミングのヒント: SQL インジェクション攻撃を防ぐ方法 データベース操作を実行する場合、セキュリティは非常に重要です。 SQL インジェクション攻撃は、アプリケーションによるユーザー入力の不適切な処理を悪用し、悪意のある SQL コードが挿入されて実行される一般的なネットワーク攻撃です。 SQL インジェクション攻撃からアプリケーションを保護するには、いくつかの予防策を講じる必要があります。パラメータ化されたクエリの使用 パラメータ化されたクエリは、SQL インジェクション攻撃を防ぐための最も基本的かつ効果的な方法です。ユーザーが入力した値を SQL クエリと比較することで機能します

PHP を使用して SQL インジェクション攻撃を防ぐ方法

Jun 24, 2023 am 10:31 AM

PHP を使用して SQL インジェクション攻撃を防ぐ方法

Jun 24, 2023 am 10:31 AM

ネットワーク セキュリティの分野では、SQL インジェクション攻撃が一般的な攻撃方法です。悪意のあるユーザーが送信した悪意のあるコードを悪用して、アプリケーションの動作を変更し、安全でない操作を実行します。一般的な SQL インジェクション攻撃には、クエリ操作、挿入操作、削除操作が含まれます。その中で、クエリ操作が最もよく攻撃されており、SQL インジェクション攻撃を防ぐ一般的な方法は PHP を使用することです。 PHP は、Web アプリケーションで広く使用されているサーバー側スクリプト言語です。 PHP は MySQL などに関連付けることができます。

PHP フォーム フィルタリング: SQL インジェクションの防止とフィルタリング

Aug 07, 2023 pm 03:49 PM

PHP フォーム フィルタリング: SQL インジェクションの防止とフィルタリング

Aug 07, 2023 pm 03:49 PM

PHP フォーム フィルタリング: SQL インジェクションの防止とフィルタリング はじめに: インターネットの急速な発展に伴い、Web アプリケーションの開発はますます一般的になりました。 Web 開発では、フォームはユーザー対話の最も一般的な方法の 1 つです。ただし、フォーム送信データの処理にはセキュリティ上のリスクがあります。その中でも、最も一般的なリスクの 1 つは SQL インジェクション攻撃です。 SQL インジェクション攻撃は、Web アプリケーションを使用してユーザー入力データを不適切に処理し、攻撃者が不正なデータベース クエリを実行できるようにする攻撃手法です。攻撃者は、

システムセキュリティの向上: SQL インジェクション攻撃を防ぐための MyBatis のヒント

Feb 21, 2024 pm 09:12 PM

システムセキュリティの向上: SQL インジェクション攻撃を防ぐための MyBatis のヒント

Feb 21, 2024 pm 09:12 PM

システム セキュリティの向上: SQL インジェクション攻撃を防ぐための MyBatis のヒント 情報技術の継続的な発展に伴い、データベース アプリケーションは現代のソフトウェア システムに不可欠な部分となっています。ただし、次に説明するのはデータベースのセキュリティ問題で、最も一般的かつ深刻なものはおそらく SQL インジェクション攻撃です。 SQL インジェクション攻撃とは、攻撃者が悪意のある SQL コードを入力フィールドに挿入して、データベース内の情報を不正に取得したり、データベースの整合性を破壊したりすることを指します。 SQL から保護するには