Cookie の使用によって生じるリスクの 1 つは、ユーザーの Cookie が攻撃者によって盗まれることです。セッション ID が Cookie に保存されている場合、Cookie の漏洩はセッション ハイジャックにつながる可能性があるため、重大なリスクになります。

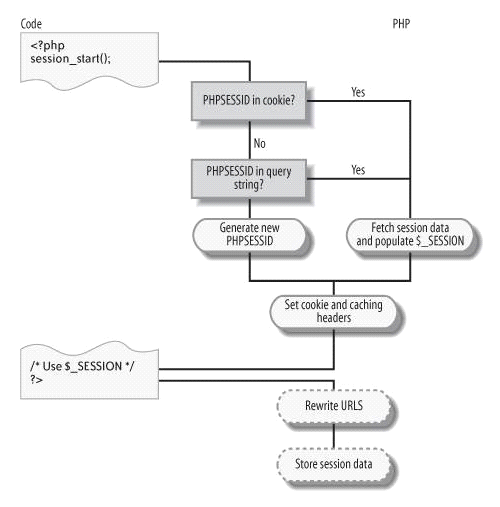

図 4-2. PHP は、関連するセッション管理の複雑なプロセスを処理します

Cookie が漏洩する最も一般的な理由は、ブラウザの脆弱性とクロスサイト スクリプティング攻撃です (第 4 章を参照) 2)。現在、このタイプのブラウザの脆弱性は知られていませんが、過去にいくつかの事例が発生しており、最も有名なものは IE のバージョン 4.0、5.0、5.5、および 6.0 で同時に発生しました (これらの脆弱性には対応するパッチが提供されています)。

ブラウザの脆弱性が Web 開発者のせいではないのは事実ですが、それがユーザーにもたらす脅威を軽減するための措置を講じることはできます。場合によっては、セキュリティ対策を講じることでリスクを効果的に排除できる場合があります。少なくとも、脆弱性を修正するセキュリティパッチを適用するようにユーザーに伝え、誘導することができます。

このような理由から、新たなセキュリティ脆弱性を認識しておく必要があります。以下に提供されているいくつかの Web サイトやメーリング リストをフォローすることができます。同時に、多くのサービスが RSS プッシュを提供しているため、RSS を購読している限り、新しいセキュリティ脆弱性の警告を受け取ることができます。 SecurityFocus Web サイトでは、一連のソフトウェア脆弱性のリスト (http://www.php.cn/) が管理されており、開発者、テーマ、バージョンごとに検索できます。 PHP Security Association は、SecurityFocus からのすべての最新通知も管理します。 (http://www.php.cn/)

クロスサイト スクリプティング攻撃は、攻撃者が Cookie を盗むために使用する一般的な方法です。そのうちの 1 つは第 2 章で説明されています。クライアント側のスクリプトは Cookie にアクセスできるため、攻撃者が行う必要があるのは、データを送信するスクリプトを作成することだけです。これを制限する唯一のものは、攻撃者の創造性です。

Cookie の盗難を防ぐには、クロスサイト スクリプティングの脆弱性の防止と、Cookie の漏洩につながるブラウザの脆弱性の検出を組み合わせます。後者は非常にまれであるため (このような脆弱性は将来的にはさらにまれになるでしょう)、主要な懸念事項ではありませんが、それでも覚えておくとよいでしょう。

上記は、PHP セキュリティ - Cookie の盗難に関する内容です。その他の関連コンテンツについては、PHP 中国語 Web サイト (www.php.cn) にご注意ください。