PHPInfo() 関数 は、主に Web サイトの構築プロセス中に構築された PHP 環境が正しいかどうかをテストするために使用されます。そのため、これらのテスト ページにアクセスすると、重要な情報が削除されません。この情報が漏洩すると、サーバーに侵入される危険があります。以下に詳しい紹介を見てみましょう。

phpinfo関数phpinfo関数 PHPはPHPInfo()関数を提供します。この関数は、PHPコンパイルオプションと拡張設定、PHPバージョン、サーバー情報と環境

変数、PHP環境変数など、PHPに関するすべての情報を返します。オペレーティング システムのバージョン情報、パスと環境変数設定、HTTP ヘッダー、著作権表示およびその他の情報。

関数の定義は次のとおりです:構文: int phpinfo(void);

戻り値:

Integerたとえば、新しい php ファイルを作成し、その中の次の内容:

<?php phpinfo(); ?>

したがって、環境をセットアップした後、phpinfo() を作成して、それをテストすることになります。多くの人がテストを完了しましたが、削除を忘れた後に展開環境が起動し、一部の機密情報が漏洩してしまいました。では、phpinfo() からはどのような機密情報を取得できるのでしょうか?

phpのバージョンについては言うまでもありませんが、漏洩したより機密性の高い情報を見てみましょう。 phpinfo()想必对大家都最熟悉的了,在搭建环境之后都会随后写一个phpinfo()来测试环境是否正常,很多人测试完毕忘记删除就开始部署环境了,这就造成了一些敏感信息的泄漏。那么我们能从phpinfo()中获得哪些敏感信息呢?

php版本这种就不用说了,来看一下泄漏了哪些比较敏感的信息。

一、绝对路径(_SERVER[“script_FILENAME”])

这个是最常用,也是最有效的一个办法,找到phpinfo()页面可以直接找到网站的绝对路径,对于写shell和信息搜集是必不可少的。

二、支持的程序

可以通过phpinfo()查看一些特殊的程序服务,比如redis、memcache、mysql、SMTP、curl等等如果服务器装了redis或者memcache可以通过ssrf来getshell了,在discuz中都出现过此类问题。如果确定装了redis或memcache的话,在没有思路的情况下,可以着重找一下ssrf

三、泄漏真实ip(_SERVER[“SERVER_ADDR”]或SERVER_ADDR)

有时候通过phpinfo()泄漏的ip可以查查旁站、c段什么的,直接无视cdn,百事不灵。

四、GOPHER

也算是ssrf一部分吧,或者说主要靠ssrf利用起来,如果支持gopher,ssrf便没有压力咯

五、fastcgi

查看是否开启fastcgi和fastcgi的版本,可能导致解析漏洞、远程命令执行、任意文件读取等问题

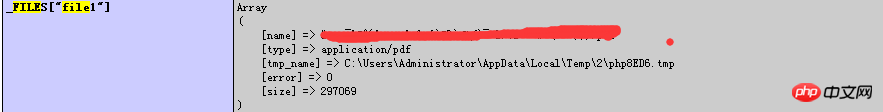

六、泄漏缓存文件地址(_FILES[“file1”])

向phpinfo() post一个shell可以在_FILES[“file1”]

これは、phpinfo() ページを見つけて絶対パスを直接見つけます。 WebサイトのPathはシェルの記述や情報収集に必須です。 2. サポートされているプログラム

Redis、memcache、mysql、SMTP、curl などの一部の特別なプログラム サービスを phpinfo() を通じて確認できます。サーバーがインストールされている場合は、 redis または Memcache では ssrf を使用して getshell を実行できます。この種の問題が discuz で発生しました。 Redis または memcache がインストールされていることを確信している場合は、ssrf を探すことに集中できます

3. 実際の IP (_SERVER["SERVER_ADDR"] または SERVER_ADDR) を漏洩します phpinfo()漏洩した IP は、サイド サイト、セグメント C などで確認できます。CDN を無視すると、Pepsi は機能しません。

_FILES["file1" に 🎜アップロードされた 🎜 一時ファイルが表示されます。 ] 、 lfi がある場合は、直接 getshell できます。 🎜🎜🎜🎜🎜🎜 7. いくつかの機密性の高い設定 🎜🎜🎜🎜allow_url_include、allow_url_fopen、disable_functions、open_basedir、short_open_tag など 🎜🎜たとえば、allow_url_include はリモート ファイルの組み込みに使用でき、disable_functions は表示に使用できます。無効化された機能、実行をバイパスし、open_basedir をオンにするかどうかを確認し、pniu の open_basedir をバイパスする方法を使用すると、一部のディレクトリが許可なく読み取られる可能性があります。 🎜🎜さらに、環境🎜🎜🎜🎜概要🎜🎜🎜でパス、ログなどの環境情報を取得することもできます。以上がphpinfo からどのような貴重な情報が得られるかについての簡単な説明の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。