Java 暗号化と復号化の基本的な分類とモデルの概要を共有する

この記事は主に Java 暗号化と復号化の基本的な分類方法によってまとめられた関連情報を紹介します。必要な友人はそれを参照してください

Java 暗号化と復号化の基礎:

暗号化 は、パスワードの準備と解読を研究します。通信の秘密を守るためのコードの編集に適用される、パスワード変更の客観的法則の研究は暗号化と呼ばれ、通信インテリジェンスを取得するためのコードの解読への適用は解読と呼ばれ、一般に暗号化と呼ばれます。

暗号の一般用語

平文: 暗号化されるデータ。

暗号文: 平文は暗号化されたデータです。

暗号化: 平文を暗号文に変換するプロセス。

暗号化アルゴリズム: 平文を暗号文に変換する変換アルゴリズム。

暗号化キー: 暗号化アルゴリズムを通じて暗号化操作を実行するために使用されるキー。

復号化: 暗号文を碑文に変換するプロセス。

復号化アルゴリズム: 暗号文を平文に変換する変換アルゴリズム。

復号化キー: ショートヘアを復号化して復号化操作を実行するためのキー。

暗号分類

1. 古典的なパスワード: 文字が基本的な暗号化単位です。

2 を機密コンテンツのアルゴリズムで割ったもの

a. 制限付きアルゴリズム: アルゴリズムの機密性は、アルゴリズムを秘密に保つことに基づいています。

3. 鍵システムによる分割

a. 対称暗号システム: 単一鍵暗号システムまたは秘密鍵暗号システムとも呼ばれ、暗号化プロセスと復号化プロセスは同じ鍵セットを使用します。対応するアルゴリズムは、DES や AES などの対称暗号化アルゴリズムです。

4. 平文処理方法による分割

a. ストリーム暗号: シーケンス暗号とも呼ばれ、一度に 1 バイトまたは 1 バイトの平文を暗号化します。たとえば、RC4 アルゴリズムです。

には 2 つの処理モードがあります。

残りのデータを直接暗号化するパディングなしモード。このグループの暗号化されたサイズは残りのデータに関連します。

のグループを直接追加します。サイズ; 埋め込みの最後のバイトには、パディング ワードのセクション番号が記録されます。

ブロック暗号の動作モードの紹介

1. 電子コードブックモデル - ECB

このように、各グループは同じ鍵を使用して個別に暗号化されます。相互に干渉することなく独立して実行できるため、並行して実行できます。また、各グループは独立して暗号化されるため、同じ平文グループは暗号化後は同じ暗号文になります。このモードは、平文グループ化の統計的規則性と構造的特徴を簡単に明らかにします。置換攻撃からは保護されません。

利点:

2. 並列コンピューティングに役立つ

欠点:

2. 暗号ブロック リンク モード - CBC

利点:

1. 積極的な攻撃が難しく、ECB よりも安全で、長いメッセージの送信に適しており、SSL および IPSec の標準です。

3. 初期化ベクトル IV

が必要。 CFB

初期化ベクトル IV が必要です。暗号化後、最初のグループの平文に対して XOR 演算が実行され、最初のグループの暗号文が暗号化され、2 番目のグループの平文に対して XOR 演算が実行されてラップされます。暗号化が完了するまで、暗号文の 2 番目のグループが続きます。

3. パケットよりも小さいデータを暗号化して送信できます。

欠点: 1 つの平文ユニットが損傷すると、複数のユニットに影響します。

4. 出力フィードバック モード - OFB

は、暗号化後、最初の暗号化データが XOR 演算によって生成されます。最初のグループ化された平文が 2 回目に暗号化されて 2 番目の暗号化データが取得され、2 番目の暗号化データが 2 番目の平文と XOR 演算されて 2 番目の暗号文が生成されます。暗号化が完了しました。

利点:

1.平文モードを非表示にする;

2.ブロック暗号をストリームモードに変換する;

3.時間内にパケットより小さいデータを暗号化して送信できる;

カウンターを使用すると、カウンターの初期値が暗号化され、平文の最初のセットと XOR 演算されて、暗号文の最初のセットが生成されます。

利点:

1. 並行して計算できます。

2. CBC モードとして優れています。

PKCS5: パディング文字列は次の値で構成されます。これは 5 バイトのシーケンスで構成され、各バイトがバイト シーケンスの長さを埋めます。ブロックのサイズは 8 ビットであると明確に定義されています

PKCS7: パディング文字列は値 7 のバイト シーケンスで構成され、各バイトはバイト シーケンスの長さをパディングします。ブロックのサイズは未定義で、1 ~ 255 の範囲で指定できます

ISO10126: パディング文字列はバイト シーケンスで構成され、このバイト シーケンスの最後のバイトでバイト シーケンスの長さが埋められ、残りのバイトはランダムで埋められますデータ。

この記事がお役に立てば幸いです

以上がJava 暗号化と復号化の基本的な分類とモデルの概要を共有するの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7564

7564

15

15

1386

1386

52

52

87

87

11

11

28

28

101

101

ジャワのウェカ

Aug 30, 2024 pm 04:28 PM

ジャワのウェカ

Aug 30, 2024 pm 04:28 PM

Java の Weka へのガイド。ここでは、weka java の概要、使い方、プラットフォームの種類、利点について例を交えて説明します。

Java Springのインタビューの質問

Aug 30, 2024 pm 04:29 PM

Java Springのインタビューの質問

Aug 30, 2024 pm 04:29 PM

この記事では、Java Spring の面接で最もよく聞かれる質問とその詳細な回答をまとめました。面接を突破できるように。

Java 8 Stream Foreachから休憩または戻ってきますか?

Feb 07, 2025 pm 12:09 PM

Java 8 Stream Foreachから休憩または戻ってきますか?

Feb 07, 2025 pm 12:09 PM

Java 8は、Stream APIを導入し、データ収集を処理する強力で表現力のある方法を提供します。ただし、ストリームを使用する際の一般的な質問は次のとおりです。 従来のループにより、早期の中断やリターンが可能になりますが、StreamのForeachメソッドはこの方法を直接サポートしていません。この記事では、理由を説明し、ストリーム処理システムに早期終了を実装するための代替方法を調査します。 さらに読み取り:JavaストリームAPIの改善 ストリームを理解してください Foreachメソッドは、ストリーム内の各要素で1つの操作を実行する端末操作です。その設計意図はです

Java での日付までのタイムスタンプ

Aug 30, 2024 pm 04:28 PM

Java での日付までのタイムスタンプ

Aug 30, 2024 pm 04:28 PM

Java での日付までのタイムスタンプに関するガイド。ここでは、Java でタイムスタンプを日付に変換する方法とその概要について、例とともに説明します。

カプセルの量を見つけるためのJavaプログラム

Feb 07, 2025 am 11:37 AM

カプセルの量を見つけるためのJavaプログラム

Feb 07, 2025 am 11:37 AM

カプセルは3次元の幾何学的図形で、両端にシリンダーと半球で構成されています。カプセルの体積は、シリンダーの体積と両端に半球の体積を追加することで計算できます。このチュートリアルでは、さまざまな方法を使用して、Javaの特定のカプセルの体積を計算する方法について説明します。 カプセルボリュームフォーミュラ カプセルボリュームの式は次のとおりです。 カプセル体積=円筒形の体積2つの半球体積 で、 R:半球の半径。 H:シリンダーの高さ(半球を除く)。 例1 入力 RADIUS = 5ユニット 高さ= 10単位 出力 ボリューム= 1570.8立方ユニット 説明する 式を使用してボリュームを計算します。 ボリューム=π×R2×H(4

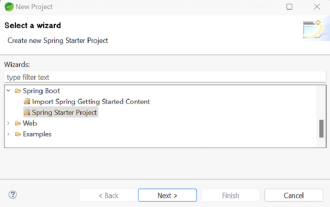

Spring Tool Suiteで最初のSpring Bootアプリケーションを実行するにはどうすればよいですか?

Feb 07, 2025 pm 12:11 PM

Spring Tool Suiteで最初のSpring Bootアプリケーションを実行するにはどうすればよいですか?

Feb 07, 2025 pm 12:11 PM

Spring Bootは、Java開発に革命をもたらす堅牢でスケーラブルな、生産対応のJavaアプリケーションの作成を簡素化します。 スプリングエコシステムに固有の「構成に関する慣習」アプローチは、手動のセットアップを最小化します。