openssh のアップグレードの詳細な例

1. 最新の openssh パッケージをダウンロードします

2. openssh をアップグレードする前に、まずサーバー Telnet を開き、Telnet 経由でサーバーにログインする必要があります。アップグレードプロセスにより、ssh が一時的に利用できなくなります

Linux Telnet サービスを開きます:

Telnet がインストールされているかどうかを確認します:rpm -qa|grep telnet

telnet-0.17-48.el6.x86_64

telnet-server -0.17-48.el6。x86_64

インストールされていない場合は、yum

[root@leotest ~]# yum install telnet

[root@leotest ~]# yum install telnet-server

Telnet サービスを開始します:

Telnet ファイルを編集し、disable を no に変更します

[root@leotest xinetd.d]# vi /etc/xinetd.d/telnet

# デフォルト: on

# description: Telnet サーバーはサービスを提供しますTelnet セッション。認証に

# UNENCRYPTED ユーザー名 / パスワードのペアを使用します。

Service Telnet

{

Flags = Reuse

Socket_type = STREAM

WAIT = No

User = /US r/sbin/in。 telnetd

log_on_failure + = userid etc/rc.d/init.d/xinetdrestart

telnetを介してサーバーに接続します。 192.168.5.5:23...

接続が確立されました。

ローカル シェルにエスケープするには、「Ctrl+Alt+]」を押してください。

Red Hat Enterprise Linux Server リリース 6.8 (Santiago)

カーネル 2.6.32-642。 x86_64 上の el6.x86_64ログイン: testパスワード:

[test@leotest ~ ]$

デフォルトの

telnet

は一般ユーザーのみに接続できるため、通常のユーザーとしてログインする必要がありますユーザーを選択して

root

user

3. 元の openssh 関連ファイルをバックアップします :cp /usr/sbin/sshd /usr/sbin/sshd.bak

cp /etc/ssh/ssh_config /etc/ssh/ssh_config.bak

cp /etc/ssh/sshd_config /etc/ ssh/sshd_config.bak

cp /etc/ssh/moduli /etc/ssh/moduli.bak

注: 次の 3 つのファイルを削除してください。削除しないと、インストール中にエラーが報告されます:

/etc/ssh /ssh_config はすでに存在します。インストールは上書きされません/etc/ssh/sshd_config はすでに存在します。インストール上書きされません/etc/ssh/moduli が既に存在するため、インストールは上書きされませんrm /etc/ssh/ssh_config -frrm /etc/ssh/sshd_config -frrm /etc/ssh/ moduli -fr

yum install pam-develyum install zlib-develyum install openssl-devel

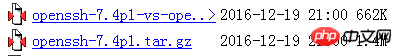

4. 解凍して openssh をインストールします

[root@leotestソフト]# tar -zxvf openssh-7.4p1.tar.gz[root@leotest ソフト]# ls

openssh-7.4 p1 openssh-7.4p1.tar.gz openssh-7.4p1-vs-openbsd.diff.gz

[root@leotest software]# cd openssh-7.4p1

[root@leotest openssh-7.4p1]#./configure --prefix=/usr/local/openssh --sysconfdir=/etc/ssh --with -pam --with-md5-passwords --mandir=/usr/share/man

### configure: error: * ** zlib.h がありません – 最初にインストールするか、config.log を確認してください

#yum install zlib -devel

###configure: エラー: *** 最近の OpenSSL libcrypto が見つかりません (詳細は config.log を参照してください) ***

#yum install openssl openssl-devel

再コンパイル:

お願いします再コンパイルする前に以前のコンパイル情報をクリーンアップします:

make clean

ldconfig

[root@leotest openssh-7.4p1] #

./configure --prefix=/usr/local/openssh --sysconfdir=/etc/ ssh --with-pam --with-md5-passwords --mandir=/usr/share/manOpenSSH は次のオプションで構成されています: ユーザーバイナリ: /usr/bin システムバイナリ: /usr/sbin 設定ファイル: /etc/ssh Askpass プログラム: /usr/libexec/ssh-askpass マニュアルページ: /usr/share/man /manX PID ファイル: /var/run 権限分離 chroot パス: /var/empty sshd のデフォルトのユーザー PATH: /usr/bin:/bin:/usr/sbin:/sbin マンページの形式: ドキュメント PAM サポート: いいえ OSF SIA サポート: いいえ KerberosV サポート: いいえ SELinux サポート: いいえ スマートカード サポート: S/KEY サポート: いいえ MD5 パスワード サポート: いいえ libedit サポート:いいえ Solaris プロセス契約のサポート: いいえ Solaris プロジェクトのサポート: いいえ Solaris 権限のサポート: いいえ $DISPLAY ハックの IP アドレス: いいえ v4 を v6 ハックに変換: はい BSD 認証サポート: いいえ 乱数ソース: OpenSSL 内部のみ Privsep サンドボックス スタイル: rlimit ホスト: x86_64-pc-linux-gnu コンパイラ: gcc コンパイラ フラグ: -g -O2 -Wall -Wpointer-arith -Wuninitialized -Wsign-compare -Wformat-security -Wno-pointer-sign -fno-strict-aliasing -D_FORTIFY_SOURCE=2 -ftrapv -fno-builtin-memset -fstack-protector-all -fPIE プリプロセッサ フラグ: リンカー フラグ: -Wl,-z,relro -Wl,-z,now -Wl,-z,noexecstack -fstack-protector-all -pie ライブラリ: -lcrypto -lrt -ldl -lutil -lz -lcrypt -lresolv make && make install /etc/init.d/sshd restart 5.古い文書を覆います cp -p /softs/openssh-7.4p1/contrib/redhat/sshd.init /etc/init.d/sshd chmod u+x /etc/init.d/sshd chkconfig --add sshd cp /usr/local/openssh/sbin/sshd /usr/sbin/sshd [root@pttlstydb openssh-7.4p1]# cp /usr/local/openssh/sbin/sshd /usr/sbin/sshd cp: `/usr/sbin/sshd' を上書きしますか? y cp: 通常のファイル `/usr/sbin/sshd' を作成できません: テキスト ファイルがビジーです 文件正在被使用中 [root@pttlstydb openssh-7.4p1]# ps -ef|grep sshd root 14111 1 0 10:05 ? 00:00:00 sshd: root@pts/0 root 14865 1 0 10:22 ? 00:00:00 sshd: root@nottty root 24182 14779 0 10:30 pts/1 00:00:00 grep sshd [root@pttlstydb openssh-7.4p1]# kill -9 14865 [root@pttlstydb openssh-7.4p1]# ps -ef|grep sshd root 24227 14779 0 10:31 pts/1 00:00:00 grep sshd 重新覆盖: cp/usr /local/openssh/bin/ssh /usr/bin/ssh [root@leotest openssh-7.4p1]# service sshd restart sshd を停止しています: [ OK ] ssh-keygen: 不正なオプション -- A 使用法: ssh-keygen [オプション] Options: cat /etc/init.d/sshd start() { # 必要に応じてキーを作成します /usr/bin/ ssh-keygen -A if [ -x /sbin/restorecon ]; then /sbin/restorecon /etc/ssh/ssh_host_key.pub /sbin/restorecon /etc/ssh/ssh_host_rsa_key.pub /sbin/restorecon /etc/ssh/ssh_host_dsa_key.pub /sbin/restorecon / etc/ssh/ssh_host_ecdsa_key.pub fi echo -n $"$prog を開始しています:" $SSHD $OPTIONS && 成功 ||失敗 RETVAL=$? [ $RETVAL -eq 0 ] && touch /var/lock/subsys/sshd echo } のため低バージョンしー -keygen無し-Aパラメータ 解法方法: cp /usr/local/openssh/bin/ssh-keygen /usr/bin/ssh-keygen 重启sshd服务: [root@leotest ssh]# service sshd restart sshd を停止しています: [ OK ] sshd の起動: [ OK ] sshd の起動:/etc/ssh/ sshd_config 81 行目: サポートされていないオプション GSSAPIAuthentication /etc/ssh/sshd_config 83 行目: サポートされていないオプション GSSAPICleanupCredentials 原因:新しいバージョンの openssh はサポートされていません、sshd の変更が必要ですの構成文書 [root@leotest openssh-7.4p1]# vi /etc/ssh/sshd_config ##去掉前の注释,允许root通过ssh登录 PermitRootLogin はい ##注释掉下面三个パラメータ #GSSAPIAuthentication はい #GSSAPICleanupCredentials はい #UsePAM はい ##在文件末尾加上如下信息,否否否法通过ssh登录linux: この問題の原因は ssh 昇進後、安全のため、いくつかの加重計算法が再利用されないことを承認し、手動で追加してすぐに使用可能です。 aes256-ctr、3des-cbc、arcfour128、arcfour256、arcfour、blowfish-cbc、cast128-cbcMACs hmac-md5、hmac-sha1、umac-64@openssh.com、hmac-ripemd160、hmac-sha1-96、 hmac-md5-96 KexAlgorithms diffie-hellman-group1-sha1、diffie-hellman-group14-sha1、diffie-hellman-group-exchange-sha1、diffie-hellman-group-exchange-sha256、ecdh-sha2-nistp256、 ecdh-sha2-nistp384,ecdh-sha2-nistp521,diffie-hellman-group1-sha1,curve25519-sha256@libssh.org 6. 重启 sshd服务,测试ssh接続服务器service sshd restart[c:~]$ ssh 192.168.5.5 192.168.5.5:22に接続中... 接続確立されました。 に逃げるためローカル シェル、'Ctrl+Alt+]' を押します。 最終ログイン: 2016 年 12 月 27 日火曜日 00:22:10 192.168.5.2 から [root@leotest ~]# ssh -V OpenSSH_7.4p1, OpenSSL 1.0.1e-fips 2013 年 2 月 11 日 7. 禁止用 telnet[root@leotest ~]# vi /etc/xinetd.d/telnet #デフォルト: on # 説明: Telnet サーバーは Telnet セッションを提供します。認証には # 暗号化されていないユーザー名とパスワードのペアを使用します。 service telnet { e ええええ StopXinetd [OK] bootで自動スタート:[root@leotest〜] [root @leotest ~]# chkconfig --list xinetd 3:off 4:off 5:off アップグレード後に解決された問題: [root@leotest ~]# vi /etc/ssh/sshd_config Subsystem sftp external-sftp 元のファイルをコメントアウトして、次の external-sftp に変更します sshd サービスを再起動します:

以上がopenssh のアップグレードの詳細な例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7566

7566

15

15

1386

1386

52

52

87

87

11

11

28

28

105

105

Conda で Python バージョンをアップグレードするためのいくつかの方法

Feb 18, 2024 pm 08:56 PM

Conda で Python バージョンをアップグレードするためのいくつかの方法

Feb 18, 2024 pm 08:56 PM

Conda が Python バージョンをアップグレードするためのいくつかの方法には、特定のコード サンプルが必要です。 概要: Conda は、Python パッケージと環境を管理するためのオープン ソースのパッケージ マネージャーおよび環境管理システムです。 Python を使用した開発中、新しいバージョンの Python を使用するために、古い Python バージョンからアップグレードする必要がある場合があります。この記事では、Conda を使用して Python のバージョンをアップグレードするいくつかの方法を紹介し、具体的なコード例を示します。方法 1: condainstall コマンドを使用する

numpy バージョンのアップグレード: 詳細でわかりやすいガイド

Feb 25, 2024 pm 11:39 PM

numpy バージョンのアップグレード: 詳細でわかりやすいガイド

Feb 25, 2024 pm 11:39 PM

numpy バージョンをアップグレードする方法: わかりやすいチュートリアル、具体的なコード例が必要 はじめに: NumPy は科学技術計算に使用される重要な Python ライブラリです。これは、強力な多次元配列オブジェクトと、効率的な数値演算を実行するために使用できる一連の関連関数を提供します。新しいバージョンがリリースされると、新しい機能やバグ修正が常に提供されます。この記事では、インストールされている NumPy ライブラリをアップグレードして最新の機能を入手し、既知の問題を解決する方法について説明します。ステップ 1: 最初に現在の NumPy バージョンを確認する

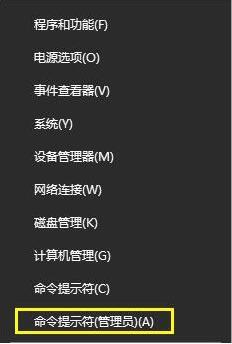

win10システムをアップグレードした後にインターネットにアクセスできない問題を解決する方法に関するチュートリアル

Mar 27, 2024 pm 02:26 PM

win10システムをアップグレードした後にインターネットにアクセスできない問題を解決する方法に関するチュートリアル

Mar 27, 2024 pm 02:26 PM

1. 以下に示すように、win+x ショートカット キーを使用してメニューを開き、[コマンド プロンプト (管理者) (A)] を選択します。 2. コマンド プロンプト インターフェイスに入ったら、[ipconfig/flushdns] コマンドを入力して Enter キーを押します。 3. 次に、次の図に示すように、[netshwinsockresetcatalog] コマンドを入力して Enter キーを押します。 4. 最後に [netshintipreset] コマンドを入力して Enter キーを押し、コンピューターを再起動すると、インターネットにアクセスできるようになります。 、以下の図に示すように:

小紅書をプロフェッショナルアカウントにアップグレードする方法

Mar 01, 2024 pm 04:00 PM

小紅書をプロフェッショナルアカウントにアップグレードする方法

Mar 01, 2024 pm 04:00 PM

小紅書でプロアカウントにアップグレードする方法を知りたいという友人が多かったので、ここで操作方法を紹介しますので、興味があればぜひ一緒に見てください。携帯電話で「Little Red Book」APPを開き、入力後右下隅の「My」オプションをクリックし、Myページの左上隅にある「3本の水平線」アイコンを見つけてクリックして開きますそれ。 2. メニューページが表示されるので、「Creation Center」項目をクリックして選択します。 3. 次に、入力したページの「作成サービス」の下のオプションで「その他のサービス」を見つけ、クリックして入力します。 4. ページが移動したら、「作成者の機能」のオプションで「プロフェッショナル アカウントを開く」をクリックします。 5.最後に、入力したページでXiaohongshuプロフェッショナルアカウントが紹介されます。「」をクリックします。

Xiaoyi がインテリジェント エージェントにアップグレードされました! HarmonyOS NEXT 紅蒙ネイティブインテリジェンスが新たな AI 時代を切り開く

Jun 22, 2024 am 01:56 AM

Xiaoyi がインテリジェント エージェントにアップグレードされました! HarmonyOS NEXT 紅蒙ネイティブインテリジェンスが新たな AI 時代を切り開く

Jun 22, 2024 am 01:56 AM

6月21日、Huawei Developer Conference 2024(HDC2024)が東莞市松山湖に再び集まりました。今回のカンファレンスで最も目を引いたのは、HarmonyOSNEXTが開発者とパイオニアユーザー向けにベータ版を正式に開始し、すべてのシナリオにおけるHarmonyOSNEXTの3つの「画期的な」革新的な機能、ネイティブインテリジェンスとネイティブセキュリティを包括的に実証したことだ。 HarmonyOSNEXT ネイティブ インテリジェンス: 新しい AI 時代の幕開け HarmonyOSNEXT は、Android フレームワークを放棄した後、Android や iOS から独立した真に独立したオペレーティング システムとなり、前例のない復活と言えます。多くの新機能の中でも、ネイティブ インテリジェンスは間違いなく、ユーザーに直感的な感覚と体験のアップグレードを最もよくもたらす新機能です。

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

ほとんどの Windows ユーザーにとって、使いやすいグラフィカル インターフェイスを提供するリモート デスクトップ プロトコル (RDP) は常にリモート管理の最初の選択肢となってきました。ただし、より詳細な制御が必要なシステム管理者にとっては、SSH の方がニーズに適している可能性があります。 SSH を介して、管理者はコマンド ラインを通じてリモート デバイスと対話できるため、管理作業がより効率的になります。 SSH の利点はセキュリティと柔軟性にあり、特に多数のデバイスを扱う場合や自動化されたタスクを実行する場合、管理者はリモート管理やメンテナンス作業を簡単に実行できます。したがって、使いやすさの点では RDP が優れていますが、システム管理者にとっては、パワーと制御の点では SSH の方が優れています。以前は、Windows ユーザーは借用する必要がありました

WPSのバージョンをアップグレードするにはどうすればよいですか? WPS Officeのバージョンを更新するにはどうすればよいですか?

Mar 14, 2024 am 08:43 AM

WPSのバージョンをアップグレードするにはどうすればよいですか? WPS Officeのバージョンを更新するにはどうすればよいですか?

Mar 14, 2024 am 08:43 AM

WPS は多くのユーザーにとって必須のコンピューター ソフトウェアであり、新しいバージョンに定期的に更新することで、ユーザー エクスペリエンスが向上し、より多くの機能を利用できるようになります。では、WPS のバージョンをアップグレードするにはどうすればよいでしょうか? wpsofficeのバージョンアップには主に3つの方法がありますので、以下で見ていきましょう。方法 1: 公式 Web サイトから新しいバージョンをダウンロードする WPSOffice 公式 Web サイトからインストール パッケージの最新バージョンをダウンロードできます。 WPSOffice 公式 Web サイト (https://www.wps.cn/) にアクセスした後、「ダウンロード」ボタンをクリックし、ダウンロードする必要があるバージョンを選択し、画面の指示に従ってインストールします。注: 新しいバージョンをインストールする場合は、古いバージョンをアンインストールする必要があります。アンインストールしないと、ソフトウェアの競合が発生し、通常の使用ができなくなります。方法 2: WPSOf で

Xiaomi 14Pro を ThePaper OS にアップグレードするにはどうすればよいですか?

Mar 18, 2024 pm 07:34 PM

Xiaomi 14Pro を ThePaper OS にアップグレードするにはどうすればよいですか?

Mar 18, 2024 pm 07:34 PM

Mi 14 Pro は Xiaomi の最新の主力携帯電話であり、ThePaper OS は Xiaomi が独自に開発した新しいオペレーティング システムであり、よりスムーズでスマートなユーザー エクスペリエンスを提供することに専念しています。テクノロジーの継続的な発展に伴い、ThePaper OS も常に更新およびアップグレードされています。 Xiaomi 携帯電話を初めて使用する多くのユーザーが、Xiaomi 14Pro ユーザーに ThePaper OS をアップグレードする方法を尋ねていますか? Xiaomi Mi 14 Pro を Thermal OS にアップグレードするにはどうすればよいですか? 工場出荷時に Thermal OS が付属しているため、アップデートする必要はありません。 ThePaper OS をサポートする他のモデルをアップデートする方法: 1. 携帯電話の設定アプリケーションを開き、システム アップデート オプションを見つけます。 2. システムは現在のシステム バージョンを自動的に検出し、新しいバージョンが更新可能になるとプロンプトを表示します。 3. 「今すぐアップデート」をクリックするだけで、システムが自動的にダウンロードを開始します。