SSLセキュア接続に基づくMySqlマスター/スレーブレプリケーション

1. 機器環境

centos7.2 2台

MySQL 5.7

MySQL 5.7 主な機能:

Systemdのネイティブサポート

パフォーマンスの向上: マルチコアCPU向け、ソリッド ステート ハードディスクとロックの最適化が向上

より優れた InnoDB ストレージ エンジン

より堅牢なレプリケーション機能: レプリケーションではデータ損失がまったく発生せず、従来の金融顧客は MySQL データベースの使用を選択することもできます。

新しい sys ライブラリ: これは、将来 DBA によって最も頻繁にアクセスされるライブラリになります

オプティマイザの改善: オプティマイザ コードの再構築の重要性により、このバージョンと将来のバージョンで大幅な改善がもたらされます。Oracle は公式にそれを解決しています MySQL 以前の最大の問題ネイティブ JSON タイプ (JavaScript Object Notation) のサポートでした

注: JSON (JavaScript Object Notation) は軽量のデータ交換形式です。 JSON は完全に言語に依存しないテキスト形式を使用しますが、C 言語ファミリー (C、C++、C#、Java、JavaScript、Perl、Python など) に似た規則も使用します。これらの特性により、JSON は理想的なデータ交換言語になります。人間にとっては読み書きが容易であり、機械にとっても解析と生成が容易です (通常、ネットワーク伝送速度を上げるために使用されます)。

JSON 構文は、JavaScript オブジェクト表現構文のサブセットです。

l データはキーと値のペアで構成されます

l データはカンマで区切られます

l 中括弧はオブジェクトを保存します

l 角括弧は配列を保存します

2. SSL セキュア接続に基づいてマスター/スレーブ レプリケーションを実装します

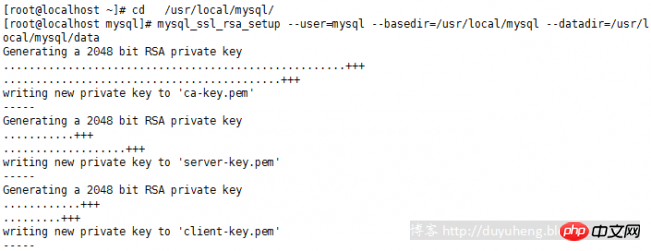

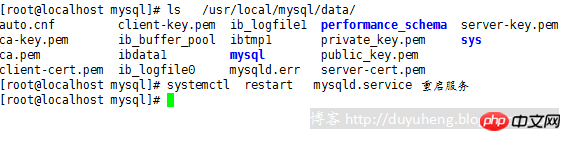

1)メインの mysql で SSL/RSA ファイルを作成します

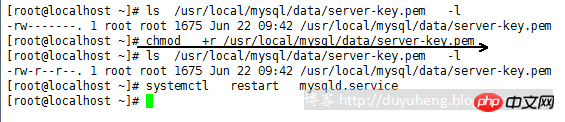

server-key.pem 権限を与えます

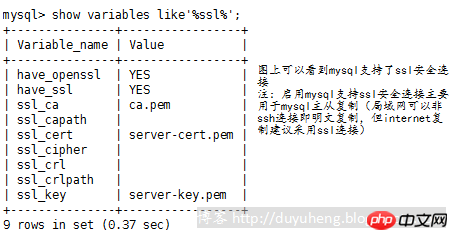

mysql にログインし、mysql を実行>「%ssl%」のような変数を表示します

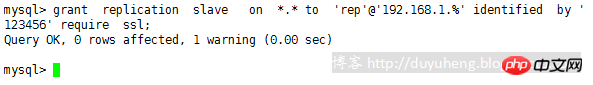

メイン my on SQL 操作が完了したら、レプリケーション アカウントを生成します: SSL を要求します

メイン mysql でバイナリ ログを有効にし、mysql サービスを再起動します

メイン mysql のステータスを表示します

注:上の図に示されているファイルと位置の値を覚えておいて、

ファイアウォールを使用して 3306/tcp 通信を許可するようにスレーブ サーバーを設定します

2) 次に、上からスレーブ mysql の /etc/my.cnf ファイルの内容を設定します。

マスター mysql によって生成された証明書をスレーブ サーバーに渡します

mysql からコピーした証明書を確認します

スレーブで SSL の設定を続けます: /etc/my.cnf ファイルを変更し、次の内容を追加します

再起動mysqld サービス

SSL がサポートされているかどうかを確認します:

マスター/スレーブの設定 コピーする前に、SSL を使用して mysql からメインサーバーに接続してみることができます:

SSL テスト接続は成功し、ログイン用の SSL プロトコル使用中の暗号は DHE-RSA-AES256-SHA です

最後に、マスター/スレーブ レプリカを設定し、ログインします。マスターを変更する mysql

から

テスト: スレーブ サーバー上で

上記の同期は次のとおりです。成功。

概要:

SSL (Secure Sockets Layer) とその後継の Transport Layer Security (TLS) は、ネットワーク通信のセキュリティとデータの整合性を提供するセキュリティ プロトコルです。コピーはデフォルトでクリア テキストで送信され、SSL 暗号化によってデータ セキュリティが大幅に向上します。

以上がSSL セキュア接続に基づく MySql のマスター/スレーブ レプリケーションの詳細な紹介を共有するの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。