Azure Rest API を呼び出すとき、それが Azure Resource Manager に属する API である場合、アクセスする前に Azure Active Directory (Azure AD) 認証を使用してトークン (Token) を取得する必要があります。

Azure AD アプリケーションを作成し、Azure を管理するリソースへのアクセスを承認する手順は次のとおりです:

より読みやすいように、ここをクリックすることもできます。

注

次の認証方法は、Azure Resource Manager API にのみ適用されます。 つまり、エンドポイントが management.chinacloudapi.cn である API は、Azure Service Manager の API (エンドポイントが management.core.chinacloudapi.cn である API) には適用できません。 )。 management.chinacloudapi.cn 的 API,不适用于 Azure Service Manager 的 API(endpoint 为 management.core.chinacloudapi.cn 的 API)。

登录 Azure 账户(PowerShell)

记录获取到的 TenantID 以供后续程序使用。

设置当前订阅,多订阅环境下需要执行该步骤 :

Set-AzureRmContext -SubscriptionId <subscription ID>

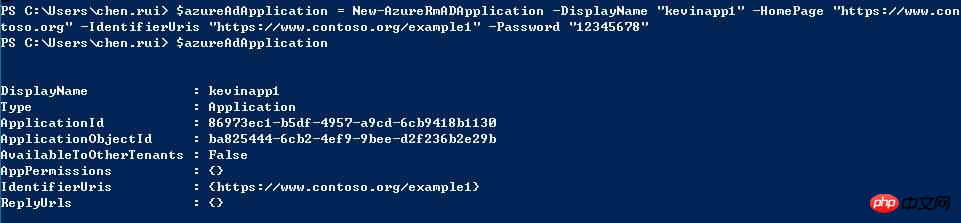

查看新创建的应用对象,属性 ApplicationId,在后续会用来创建服务凭证,角色设置和 Access Token。

$azureAdApplication = New-AzureRmADApplication -DisplayName "exampleapp" -HomePage "https://www.contoso.org" -IdentifierUris "https://www.contoso.org/example" -Password "<Your_Password>"

Azure AD 应用创建服务凭证:

New-AzureRmADServicePrincipal -ApplicationId $azureAdApplication.ApplicationId

当创建完成服务凭证后,初始是没有任何权限的,我们需要为其设置权限范围。

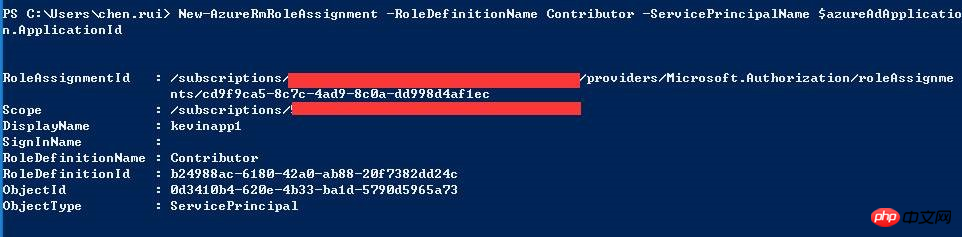

为您的服务凭证添加角色设置,在该例中,为您的服务凭证设置访问您订阅下所有资源的读权限。 如果想了解更多内容,请参考:Azure Role-based Access Control。

New-AzureRmRoleAssignment -RoleDefinitionName Contributor -ServicePrincipalName $azureAdApplication.ApplicationId

其中 RoleDefinitionName

$tenlent_id = 'Your Sub Tenlent ID'; $client_id = 'Application ID'; $client_secret = 'Application Password'; $auth_url = 'https://login.chinacloudapi.cn/'.$tenlent_id.'/oauth2/token?api-version=1.0'; $auth = curl_init($auth_url); $post_data= 'grant_type=client_credentials&resource=https://management.chinacloudapi.cn/&client_id='.$client_id.'&client_secret='.urlencode($client_secret); curl_setopt_array($auth, array( CURLOPT_VERBOSE => 1, CURLOPT_POST => 1, CURLOPT_POSTFIELDS => $post_data, CURLOPT_SSL_VERIFYPEER => false, CURLOPT_SSL_VERIFYHOST => false, CURLOPT_HTTPHEADER => array( 'Content-Type: application/x-www-form-urlencoded' ) )); curl_exec($atuh); echo "\n";

{

"token_type": "Bearer",

"expires_in": "3600",

"expires_on": "1455680701",

"not_before": "1455676801",

"resource": "https://management.azure.com/",

"access_token": "eyJ0eXAiOi…"

}

$token = 'eyJ0eXA…';

$host = 'management.chinacloudapi.cn';

$version = '2015-09-01';

$url = 'https://'.$host.'/subscriptions/5bbf0cbb-647d-4bd8-b4e6-26629f109bd7/resourceGroups/Default-MySql-ChinaNorth/providers/Microsoft.MySql/servers/poddbtest/databases/kevintest?api-version='.$version;

$ch = curl_init($url);

$data = array(

'properties' => array(

'charset' => 'utf8',

'collation' => 'utf8_general_ci'

),

);

$json = json_encode($data);

curl_setopt_array($ch, array(

CURLOPT_VERBOSE => 1,

CURLOPT_CUSTOMREQUEST => 'PUT',

CURLOPT_POSTFIELDS => $json,

CURLOPT_SSL_VERIFYPEER => false,

CURLOPT_SSL_VERIFYHOST => false,

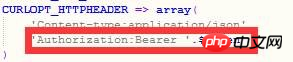

CURLOPT_HTTPHEADER => array(

'Content-type:application/json',

'Authorization:Bearer '.$token

)

));

$ret =curl_exec($ch);

if (empty($ret)) {

// some kind of an error happened

echo 'Curl error: ' . curl_error($ch);

} else {

$info = curl_getinfo($ch);

}

echo "\n"; サービス証明書が作成された後、最初は権限がありません。権限スコープを設定する必要があります。

サービス証明書が作成された後、最初は権限がありません。権限スコープを設定する必要があります。 rrreee

RoleDefinitionName には 3 つのアクセス許可設定があります: Reader には Azure リソースに対する読み取りアクセス許可があります。

以上がPHP が Azure Active Directory トークンを取得する方法の詳細な例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。