テクノロジーの発展に伴い、ますます多くのユーザーがIoTデバイスを使用し始めており、ユーザーがこれらのデバイスを購入する際には、より高度で豊富な機能を備えた製品を選択することがよくあります。しかし、セキュリティ コミュニティの観点から見ると、私たちは、徐々に私たちの生活に「浸透」しつつあるこれらのデバイスに対して十分な「配慮」を払っていません。

近年、多くのセキュリティ研究者がインターネットに接続されたデバイスのセキュリティ分析を行っていますが、セキュリティの脅威は依然として存在しており、これらによってユーザーは確実にセキュリティ上のリスクにさらされます。今日は、分析のためにスマート ハブを選択します。スマート ハブは、家庭環境のセンサーやデバイスの制御、エネルギーや水の管理、セキュリティ監視、セキュリティ システムなど、さまざまな目的に使用できるデバイスです。

この小型デバイスは、接続されているすべてのデバイスから情報を取得でき、現在の環境で予期せぬ状況が発生した場合、携帯電話のテキスト メッセージまたは電子メールでユーザーに警告します。興味深いことに、地域の緊急サービスに接続し、状況に応じてユーザーに警告メッセージを送信することもできます。したがって、誰かがこのようなスマート ホーム システムにハッキングしてホーム コントローラーを乗っ取ることができた場合、ユーザーにとってひどい悪夢となるだけでなく、緊急サービスの機能にも影響を与えることになります。

分析中に、攻撃者の攻撃ベクトルとして機能する複数のロジックの脆弱性を発見しました。

物理アクセス

まず、攻撃者がネットワークの外部から悪用できる脆弱性を検出する必要があります。このハブのファームウェアはオンラインで簡単に見つかり、直接ダウンロードできます。したがって、誰でもファームウェア ファイルを直接分析でき、ファームウェアの内容を変更することもできます。

また、root アカウントのパスワードが隠しファイルに保存され、DES アルゴリズムを使用して暗号化されていることもわかりました。 DES 暗号化アルゴリズムは安全ではなく、簡単に解読されてしまうことを知っている学生もいるかもしれません。したがって、攻撃者はブルートフォースによってパスワードハッシュを取得し、「root」アカウントのパスワードを解読することができます。

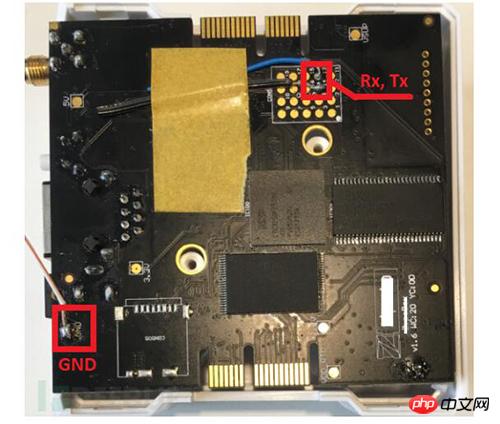

root権限でデバイスにアクセスしてファイルを変更したり、悪意のあるコマンドを実行するには、物理的なアクセスが必要です。

私たちはデバイスの筐体を分解することができましたが、これはすべての攻撃者ができることではありません。しかし、さらなる分析により、デバイスにリモート アクセスする別の方法があることが判明しました。

リモート アクセス

ハブを設定し、接続されているすべてのデバイスを確認するとき、ユーザーはモバイル アプリを使用するか、Web ページを通じて完了するかを選択できます。ユーザー設定が完了すると、すべての設定情報が config.jar ファイルにカプセル化され、ハブはこれらの構成をダウンロードして実行します。

しかし、config.jar ファイルが HTTP 経由で送信され、デバイス識別子にデバイスのシリアル番号が使用されていることがわかります。したがって、攻撃者は任意のシリアル番号を使用して同じリクエストを送信し、構成ファイルをダウンロードすることができます。学生の中にはシリアル番号が一意であると考える人もいるかもしれませんが、開発者は、シリアル番号はセキュリティで十分に保護されておらず、ブルートフォースクラッキングによって取得できると述べました。シリアル番号を取得するために、リモートの攻撃者は特別に作成した偽造リクエストを送信し、サーバー側の応答情報を使用して現在のシリアル番号がシステムに登録されているかどうかを判断する可能性があります。

さらに、私たちの初期調査では、多くのユーザーがオンライン フォーラムでデバイスの問題について話し合ったり、ソーシャル ネットワーキング サイトにハブの写真を投稿したりするため、デバイスのシリアル番号が攻撃者にさえ公開される可能性があることも示されました。シリアル番号が解読できない場合は、 、ソーシャル エンジニアリング技術の使用を試すこともできます。

config.jar ファイルを分析したところ、デバイスのログイン名とパスワードが含まれていることがわかりました。これは、攻撃者が Web インターフェイスを通じてユーザー アカウントにアクセスするのに十分な情報です。ファイル内のパスワードは暗号化されていますが、攻撃者がハッシュを復号化するのに役立つオープンソース ツールやオープンソース パスワード データベースが多数存在します。最も重要なことは、ユーザーがパスワードを設定するときに、デバイスはユーザーに複雑なパスワードを入力する必要がないことです (長さや英語と数字の混合の要件がない)。これにより、パスワードクラッキングの難易度が一定まで低下します。範囲。

実験中、ターゲット ユーザーのスマート ホーム システムにアクセスすることに成功し、すべての設定 (IP アドレスを含む) とセンサー情報を取得できるだけでなく、これらのデータを変更することもできました。さらに、ユーザーは警告や通知を受け取るために携帯電話番号をアップロードする必要があるため、jar ファイルにはユーザーの個人情報も含まれています。

したがって、攻撃者はいくつかの偽のリクエストを生成してサーバーに送信するだけで、2 要素認証を使用しないターゲット ユーザーのスマート ホーム システムへのリモート アクセスを取得できる可能性があります。このようにして、攻撃者は、照明のオン/オフ、蛇口のオン、さらにはドアの開閉など、ターゲット ユーザーの「家全体」を制御することができます。この観点から見ると、スマートホームライフはあなたにとって悪夢になる可能性があります。 注: 脆弱性の詳細を関係メーカーに報告しましたが、これらの脆弱性はまだ修正されていません。 嵐の後には必ず晴れが来ます スマートハブに加えて、スマート電球も分析しました。この製品にはそれほど深刻なセキュリティ脆弱性はありませんが、私たちを驚かせるセキュリティ上の問題がまだ多くあります。 スマート電球はWiFiに接続でき、ユーザーはモバイルアプリを通じて制御できます。したがって、ユーザーはモバイル アプリ (Android または iOS) をダウンロードし、電球をオンにして、電球によって作成された WiFi ホットスポットに接続し、ローカル WiFi ネットワークの SSID とパスワードを電球に提供する必要があります。 ユーザーはアプリを通じて、照明のオン/オフ、タイマーの設定、照明の明るさと色の変更を行うことができます。私たちの研究の目標は、攻撃者がスマート電球の脆弱性を悪用してローカル ネットワークにアクセスする方法を解明することでした。何度も試みた結果、モバイル アプリケーションを通じて電球のファームウェアを取得しました。興味深いことに、電球はモバイル アプリケーションと直接対話しません。実際、電球とアプリの両方がクラウド サービスに接続され、クラウド サービスを通じて対話する必要があります。 電球がファームウェアの更新リクエストをサーバーに送信し、HTTP プロトコルを通じて更新ファイルをダウンロードすることがわかりましたが、これは明らかに安全ではありません。攻撃者が同じネットワーク上にいる場合、中間者攻撃が容易になります。 ファームウェア偵察とフラッシュメモリデータ抽出技術を通じて、ファームウェアファイルにアクセスしただけでなく、ユーザーデータも取得しました。ただし、さらなる分析により、デバイスまたは内部ネットワーク上に機密データが存在しないことが判明しました。ただし、対象の電球が以前に接続していたすべての WiFi ネットワークの認証情報が見つかりました。この情報はデバイスのフラッシュ メモリに永続的に保存されており、暗号化されておらず、「リセット」ボタンを押してもクリアできません。 概要私たちの最新の調査によると、「スマートホーム」は「安全な家」を意味するものではありません。現在、多くの IoT デバイスには多くの論理的脆弱性があり、これらの脆弱性によりサイバー犯罪者が家庭に「侵入」する可能性があります。