Laravel5の高速認証ロジックフローの分析

この記事では、主に Laravel5 の高速認証ロジック処理の分析を紹介します。一定の参考値があります。今、共有します。困っている友達は参考にしてください。

Laravel5 自体には、ユーザー認証機能を使用するには、コマンド ライン php 職人 make:auth を使用し、新しいプロジェクトの下で php 職人が移行するだけで、組み込みの高速認証機能を使用できます。

以下は、Laravel 5.5 バージョンに基づいたログイン関数の論理分析です。

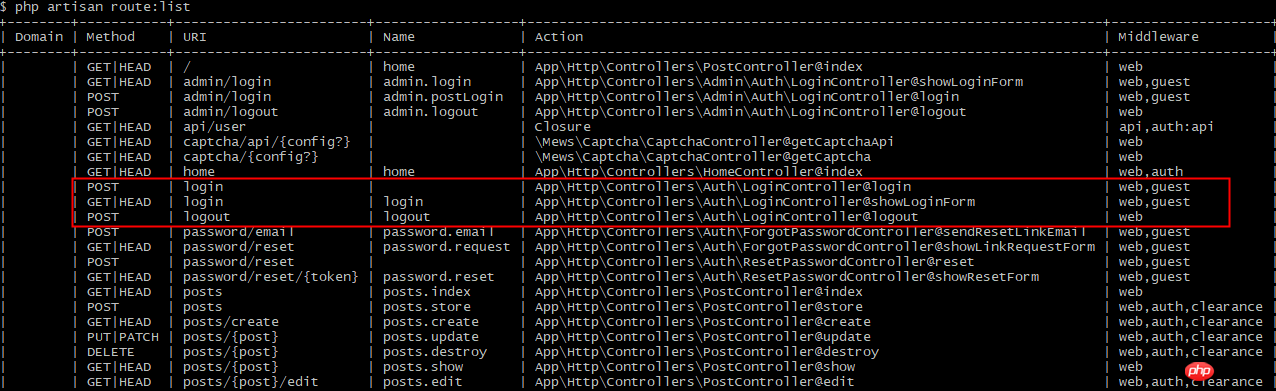

コマンド php 職人ルート:リストを使用してログイン ルート (赤いボックス) を取得します:

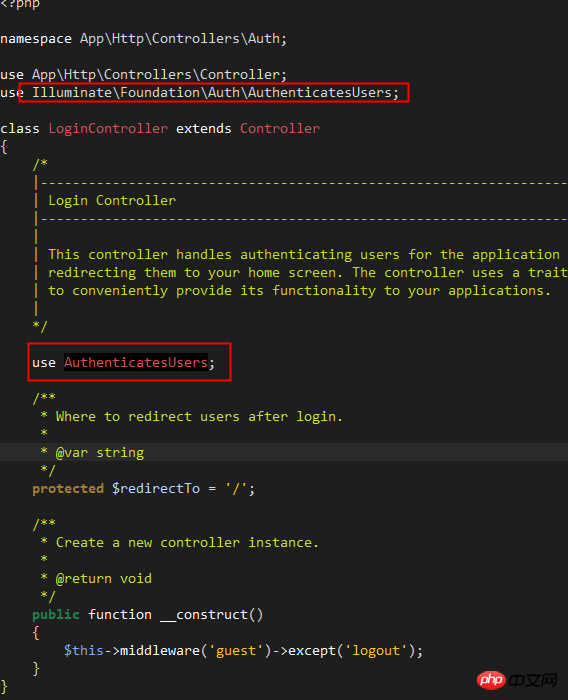

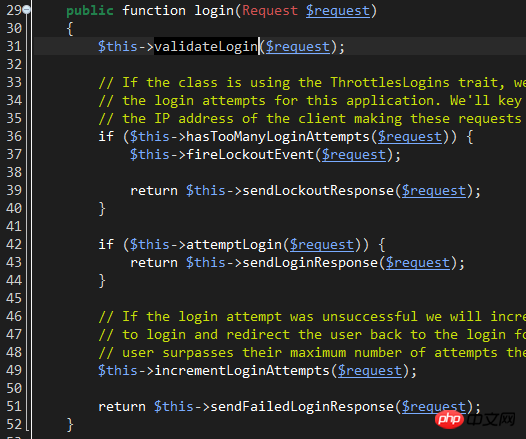

/app/Http/Controller/Auth/ を開いて表示します。 LoginController.php 、ファイル コードは非常に簡潔です。実際、ログイン ロジックとメソッドは Illuminate/Foundation/Auth/AuthenticatesUsers の特性に統合されています。 \Foundation\Auth\AuthenticatesUsers コード ログイン メソッド、パラメータ $request はリクエスト オブジェクトであり、ログイン名、パスワードなどのログイン リクエスト情報が含まれます:

line31:

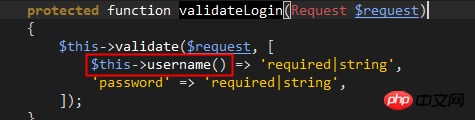

validateLogin メソッドは、コントローラー自体の validate メソッドを呼び出す役割を果たし、ユーザー名とパスワードが単純なルールに準拠しているかどうかを検証します。これについて詳しく説明する必要はありません。

赤いボックスでマークされたユーザー名メソッドに注目してください。開発者は、LoginController でこのメソッドをカスタマイズして、特性メソッドをオーバーライドし、ログイン アカウント フィールドをカスタマイズできます。特性のデフォルトは、メールする'。

Laravel5 フレームワークの整合性を維持するため、トレイトの username() メソッドを直接変更しないでください。理由は詳しく説明しません。

line36:

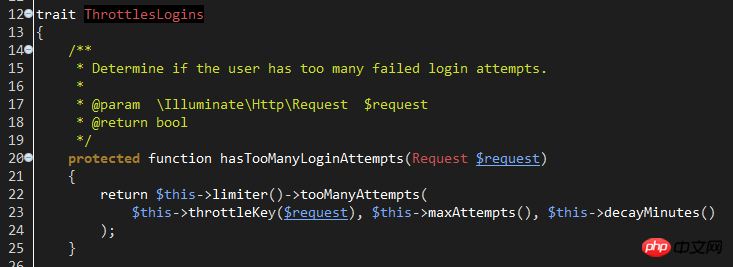

hasTooManyLoginAttempts メソッド。アカウントのログイン試行回数が設定された最大値に達したかどうかを確認するために使用されます。 このメソッドは、Illuminate\Foundation\Auth\ThrottlesLogins の特性を参照します。特性名を見ると、それが暴力的なログインを回避する役割を担っていることが推測できます。上の図の

Limiter() は、アプリ サービス コンテナーによって作成された RateLimiter オブジェクト (名前が示すとおり、周波数リミッター) を返します。このオブジェクトは、Illuminate\Cache\RateLimiter ファイルから生成されます。

このオブジェクトの場所からわかるように、このオブジェクトはログイン数を処理するために Laravel キャッシュ メカニズムを使用します。

tooManyAttempt メソッドには 3 つのパラメーターがあります。 :

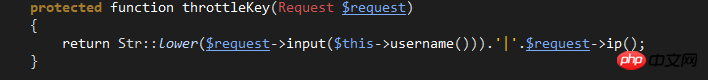

$key

$key

したがって、キーの値はおおよそ次のようになります: "email|101:10:45:12"。ここからブルートフォースクラッキング防止にはIPを利用していることが分かります。もちろん、IP を変更しても再度ログインを試みることはできます。常に制限はありますが、それでも裸でいるよりははるかにマシです。

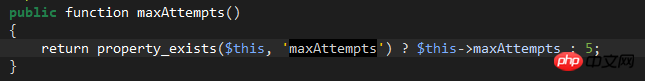

$maxAttempts

$maxAttempts

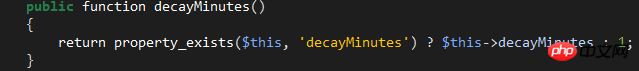

$decayMinutes:

最大試行回数に達した後にログインを再開するまでの待ち時間 (分)。

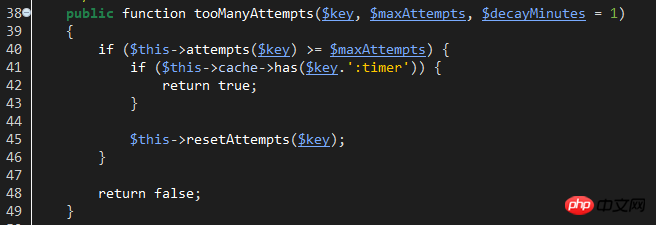

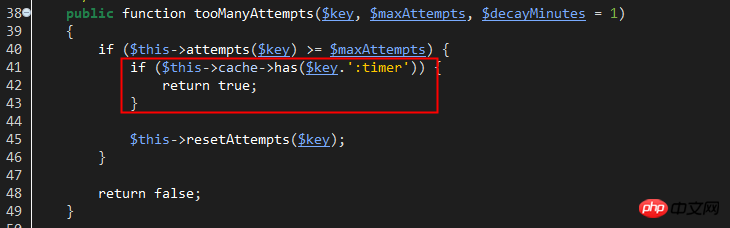

RateLimiter::tooManyAttempts メソッドに戻ります。現在のログイン回数が設定値に達したかどうかを判定し、設定値に達していても最終ログイン禁止時間内であればtrueを返し、現在のユーザー(IP)がまだログイン禁止であることを示します。ログイン中。

下の図の赤いボックスは、$key.':timer' 値がキャッシュに存在するかどうかを判断するために使用されます。この値は、有効期限として上記の $decayMinutes 時間を使用するため、この値の存在は値はログイン状態を復元するためのキーです。

キャッシュ値が存在しない場合、現在のユーザーはログインできます。この時点で、resetAttempts メソッドは $key キャッシュされたログイン時間の値をクリアし、ゼロから記録を開始します。

コード実行権限は、再び Illuminate\Foundation\Auth\AuthenticatesUsers の 36 行目に戻ります:

hasTooManyLoginAttempts が true を返すと、Lockout イベントが開始され、LockoutResponse 応答が返されます。ユーザーは、ロックアウト イベント モニターを生成して、ログイン ログの記録など、イベントに関連するロジックを処理できます。

LockoutResponse 応答は基本的に検証例外をスローします。これは Laravel によって 423 ステータス コードと auth.throttle 設定情報を伴う応答として自動的に解釈されます。この設定の元の言語は /resources/lang/en/auth.php にあります。ユーザーは独自の言語情報をカスタマイズできます。

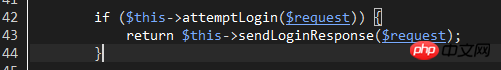

次に、Illuminate\Foundation\Auth\AuthenticatesUsers の 42 行目に戻り、ログイン検証の実行を開始します。

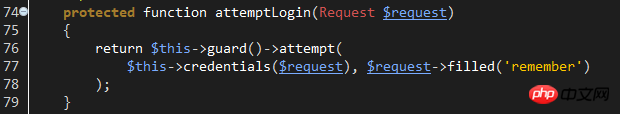

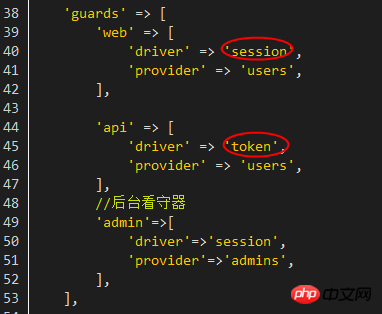

attemptLogin メソッドは config/auth.php を渡します。ガード名を構成し、対応するガード オブジェクトを生成して、そのオブジェクトのログイン検証試行を呼び出します。

Laravel5 ガードは現在、SessionGuard と tokenGuard の 2 つのタイプをサポートしています。両方とも Illuminate\Auth フォルダーに保存され、両方とも Illuminate\Contracts\Auth\Guard に実装されています。したがって、ウォッチャーをカスタマイズする必要がある場合は、このインターフェースを実装してください。

Web ガードを実装する場合は、Illuminate\Contracts\Auth\StatefulGuard インターフェイスをさらに実装できます。

どの状況でどのガードを使用するかについては、すべて config/auth.php で設定されます。

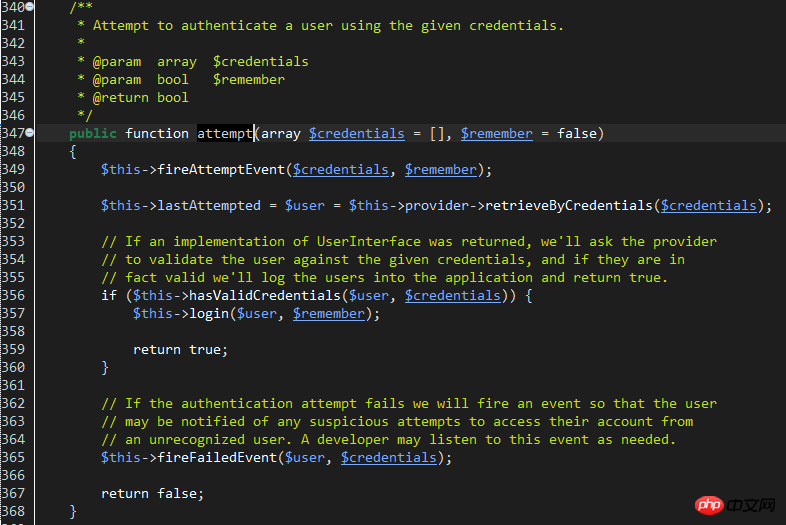

今回分析したのは Web なので、ログイン プロセスなので、Illuminate\Auth\sessionGuard の試行メソッドを確認してください:

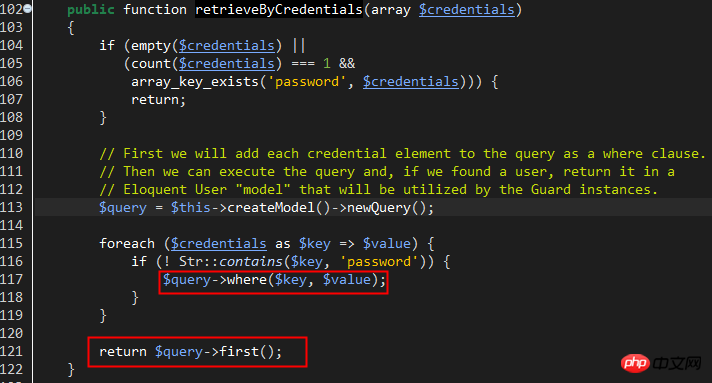

# 行 351: この行の機能は、構成されたプロバイダー プロバイダーを通じてアカウント情報を取得することです。 。プロバイダーにも、DatabaseUserProvider と EloquentUserProvider の 2 種類があります。ファイルは /Illuminate/Auth にあります。

使用する特定のプロバイダーは、config/auth.php のプロバイダー パラメーターを通じて構成されます。構成後、使用するプロバイダーを 'guards' パラメーターで指定する必要もあります。プロバイダーは基本的に、データベース アカウント テーブルをクエリする方法を提供します。データベースはデータベース Db ファサードを直接使用してクエリを実行しますが、eloquent はモデルを使用してクエリを実行します。

Laravel はデフォルトで EloquentUserProvider を使用します。retrieveByCredentials メソッドを見ると、ユーザー情報がアカウント名によって直接取得されていることは明らかです。 Illuminate\Auth\sessionGuard の try メソッドと 356 行目の hasValidCredentials メソッドで、前の手順のユーザー情報が正常に取得できた場合、パスワードを検証します。

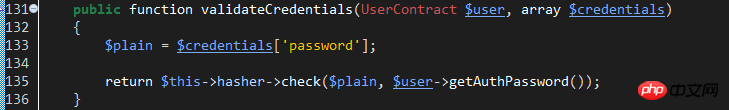

hasValidCredentials メソッド本体からわかるように、パスワード検証のためにプロバイダーの validateCredentials メソッドを呼び出します。 EloquentUserProvider::validateCredentials メソッドを確認してください:

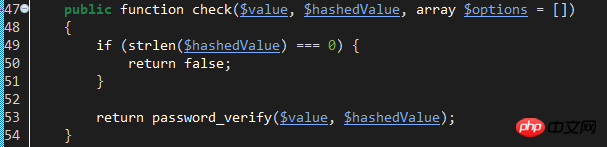

この検証メソッドは、HasherContract コントラクトによって実装されたハッシュ クラスの check メソッドを使用します。特定の実装クラスは、Illuminate\Hashing\BcryptHasher です。このクラスの check メソッドを見てみましょう:

明らかに、このクラスは、password_verify 関数を使用して、入力されたプレーンテキストのパスワードをハッシュ化されたパスワードの値と比較します。これには、データベースのパスワードがpassword_hashを使用してハッシュされている必要があります。

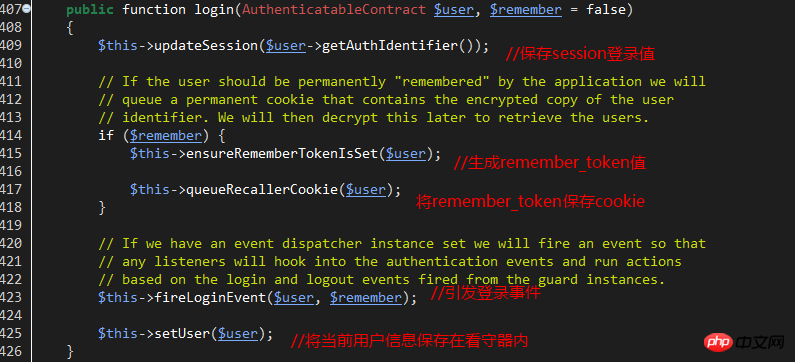

パスワードの検証が成功した場合は、true を返します。 sessionGuard に戻り、行 357 のログイン メソッドを実行して、セッションと Cookie のログイン ステータスを記録します。

保存されたセッションのキーと値は次のとおりです:

'key'=>'login_session_'.sha1(static::class) // static::class は sessionGuard クラス自体を参照します。

ログインが失敗した場合は、Illuminate\Foundation\Auth\AuthenticatesUsers の incrementLoginAttempts($request) メソッドを実行して、ログイン失敗の数を増やします。回数を増やす方法は、RateLimiterクラスのhit()メソッドを間接的に呼び出す方法もあります。

最後に sendFailedLoginResponse を呼び出して、ログイン例外を返します。

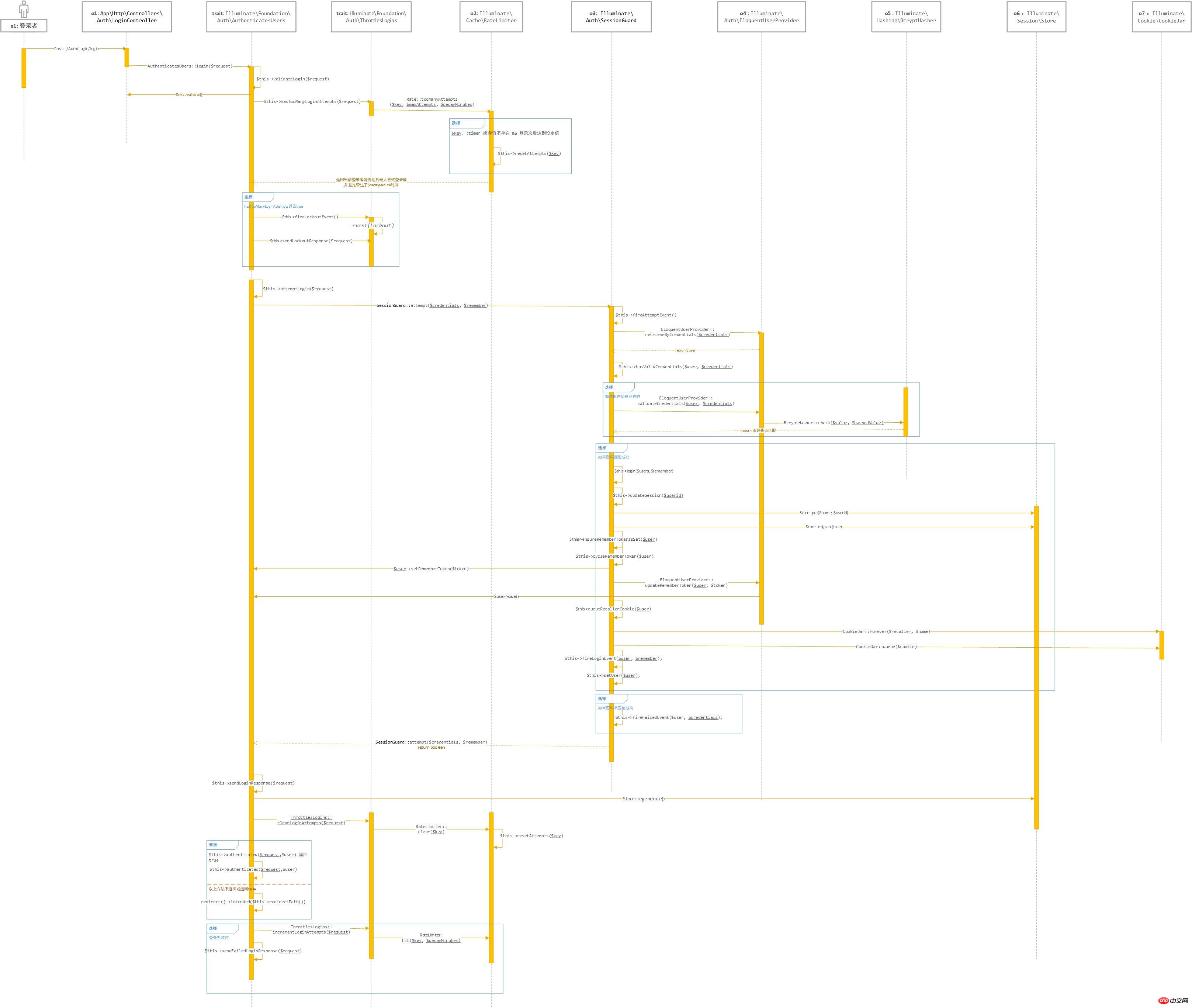

最後に、タイミング図を添付します。図面は平均的です。一部の UML 概念が十分に理解されていません。申し訳ありません:

以上です。この記事の内容はすべて、皆様の学習に役立つことを願っています。さらに関連する内容については、PHP 中国語 Web サイトをご覧ください。

関連する推奨事項:

Wamp を使用して Php ローカル開発環境と HBuilder のデバッグを構築する方法

以上がLaravel5の高速認証ロジックフローの分析の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7466

7466

15

15

1376

1376

52

52

77

77

11

11

18

18

19

19

Laravelでフラッシュセッションデータを使用します

Mar 12, 2025 pm 05:08 PM

Laravelでフラッシュセッションデータを使用します

Mar 12, 2025 pm 05:08 PM

Laravelは、直感的なフラッシュメソッドを使用して、一時的なセッションデータの処理を簡素化します。これは、アプリケーション内に簡単なメッセージ、アラート、または通知を表示するのに最適です。 データは、デフォルトで次の要求のためにのみ持続します。 $リクエスト -

PHPのカール:REST APIでPHPカール拡張機能を使用する方法

Mar 14, 2025 am 11:42 AM

PHPのカール:REST APIでPHPカール拡張機能を使用する方法

Mar 14, 2025 am 11:42 AM

PHPクライアントURL(CURL)拡張機能は、開発者にとって強力なツールであり、リモートサーバーやREST APIとのシームレスな対話を可能にします。尊敬されるマルチプロトコルファイル転送ライブラリであるLibcurlを活用することにより、PHP Curlは効率的なexecuを促進します

Laravelテストでの簡略化されたHTTP応答のモッキング

Mar 12, 2025 pm 05:09 PM

Laravelテストでの簡略化されたHTTP応答のモッキング

Mar 12, 2025 pm 05:09 PM

Laravelは簡潔なHTTP応答シミュレーション構文を提供し、HTTP相互作用テストを簡素化します。このアプローチは、テストシミュレーションをより直感的にしながら、コード冗長性を大幅に削減します。 基本的な実装は、さまざまな応答タイプのショートカットを提供します。 Illuminate \ support \ facades \ httpを使用します。 http :: fake([[ 'google.com' => 'hello world'、 'github.com' => ['foo' => 'bar']、 'forge.laravel.com' =>

Codecanyonで12の最高のPHPチャットスクリプト

Mar 13, 2025 pm 12:08 PM

Codecanyonで12の最高のPHPチャットスクリプト

Mar 13, 2025 pm 12:08 PM

顧客の最も差し迫った問題にリアルタイムでインスタントソリューションを提供したいですか? ライブチャットを使用すると、顧客とのリアルタイムな会話を行い、すぐに問題を解決できます。それはあなたがあなたのカスタムにより速いサービスを提供することを可能にします

PHPにおける後期静的結合の概念を説明します。

Mar 21, 2025 pm 01:33 PM

PHPにおける後期静的結合の概念を説明します。

Mar 21, 2025 pm 01:33 PM

記事では、PHP 5.3で導入されたPHPの後期静的結合(LSB)について説明し、より柔軟な継承を求める静的メソッドコールのランタイム解像度を可能にします。 LSBの実用的なアプリケーションと潜在的なパフォーマ

フレームワークのカスタマイズ/拡張:カスタム機能を追加する方法。

Mar 28, 2025 pm 05:12 PM

フレームワークのカスタマイズ/拡張:カスタム機能を追加する方法。

Mar 28, 2025 pm 05:12 PM

この記事では、フレームワークにカスタム機能を追加し、アーキテクチャの理解、拡張ポイントの識別、統合とデバッグのベストプラクティスに焦点を当てています。

フレームワークセキュリティ機能:脆弱性から保護します。

Mar 28, 2025 pm 05:11 PM

フレームワークセキュリティ機能:脆弱性から保護します。

Mar 28, 2025 pm 05:11 PM

記事では、入力検証、認証、定期的な更新など、脆弱性から保護するためのフレームワークの重要なセキュリティ機能について説明します。