セキュアイントラネットインスタンス相互運用性の4つの設定方法について

この記事では、4 つのセキュア イントラネット インスタンスの相互運用性設定方法を紹介し、具体的な手順に焦点を当てています。この記事の内容は非常にコンパクトなので、根気よく勉強していただければ幸いです。

従来のネットワーク イントラネット インスタンスの相互運用性設定方法

セキュリティ グループはインスタンス レベルのファイアウォールであり、インスタンスのセキュリティを確保するには、設定時に「最小限の承認」の原則に従う必要があります。セキュリティグループルールの4種類のイントラネットインスタンス相互接続の設定方法を紹介します。

方法 1. 単一 IP アドレス認証を使用する

適用可能なシナリオ: 小規模インスタンス間のイントラネット相互接続シナリオに適しています。

利点: IP アドレスによる承認、セキュリティ グループ ルールは明確で理解しやすいです。

欠点: イントラネット相互接続インスタンスの数が多い場合、100 セキュリティ グループ ルールによって制限され、後のメンテナンスの作業負荷が比較的大きくなります。

設定方法:

相互接続する必要があるインスタンスを選択し、そのインスタンスのセキュリティグループを入力します。

設定するセキュリティ グループを選択し、[ルールの設定]をクリックします。

イントラネットの受信方向をクリックし、クリックしてセキュリティ グループ ルールを追加します。

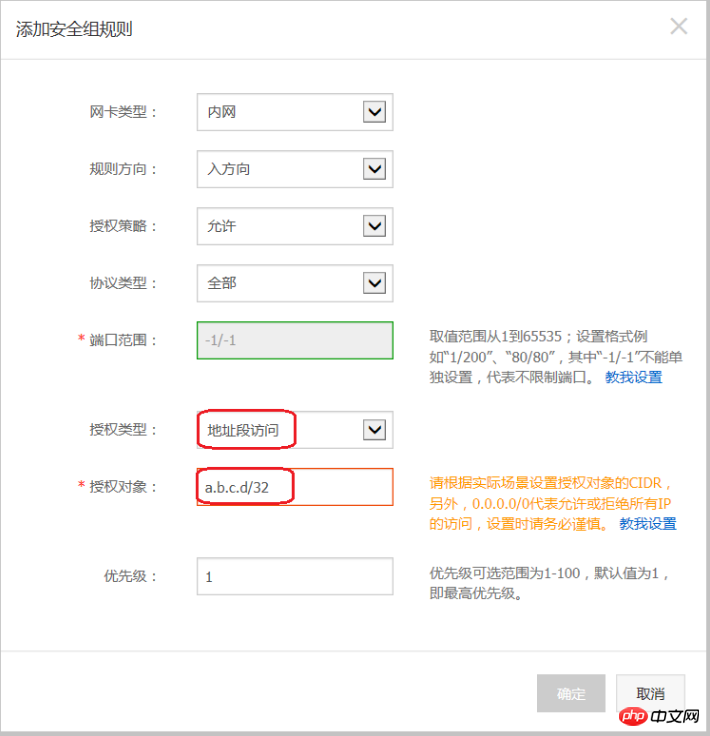

以下の説明に従ってセキュリティ グループ ルールを追加します。

認可ポリシー: 許可;

プロトコル タイプ: 実際のニーズに応じてプロトコル タイプを選択します。 range: 実際のニーズに応じて、「開始ポート番号/終了ポート番号」の形式でポート範囲を設定します。

認可タイプ: アドレス セグメント アクセス;

認可オブジェクト: を入力します。必要なイントラネットの相互運用性 インスタンスのイントラネット IP アドレスは、a.b.c.d/32 の形式である必要があります。ここで、サブネット マスクは /32 である必要があります。

該当するシナリオ: アプリケーション アーキテクチャが比較的古い場合simple の場合、すべてのインスタンスに同じセキュリティ グループを選択できます。同じセキュリティ グループにバインドされたインスタンス間で特別なルールを設定する必要はなく、デフォルトのネットワーク相互接続が必要です。

利点: セキュリティ グループのルールが明確です。 欠点: 単純なアプリケーション ネットワーク アーキテクチャにのみ適用できます。ネットワーク アーキテクチャが調整されると、それに応じて認証方法を変更する必要があります。 方法 3. 相互運用セキュリティ グループのバインド該当するシナリオ: グループを相互運用する必要があるインスタンスの相互運用専用のセキュリティ グループを追加してバインドします。 、マルチレイヤー アプリケーション ネットワーク アーキテクチャのシナリオに適しています。

利点: 操作が簡単で、インスタンス間の相互運用性を迅速に確立でき、複雑なネットワーク アーキテクチャに適用できます。 欠点: インスタンスを複数のセキュリティ グループにバインドする必要があり、セキュリティ グループのルールが読みにくくなります。 設定方法: セキュリティグループを新規作成し、「Interworking Security Group」という名前を付けます。新しく作成したセキュリティグループにルールを追加する必要はありません。 相互に通信する必要があるインスタンスを追加して、新しく作成した「相互運用性セキュリティ グループ」にバインドし、同じセキュリティ グループ内のインスタンス間でデフォルトの相互接続機能を使用して、イントラネット インスタンスの相互接続の効果を実現します。 。 方法 4. セキュリティ グループの相互信頼認証該当するシナリオ: ネットワーク アーキテクチャが比較的複雑な場合、各インスタンスにデプロイされたアプリケーションにはさまざまなビジネス ロールに対して、セキュリティ グループを使用して相互に承認することを選択できます。

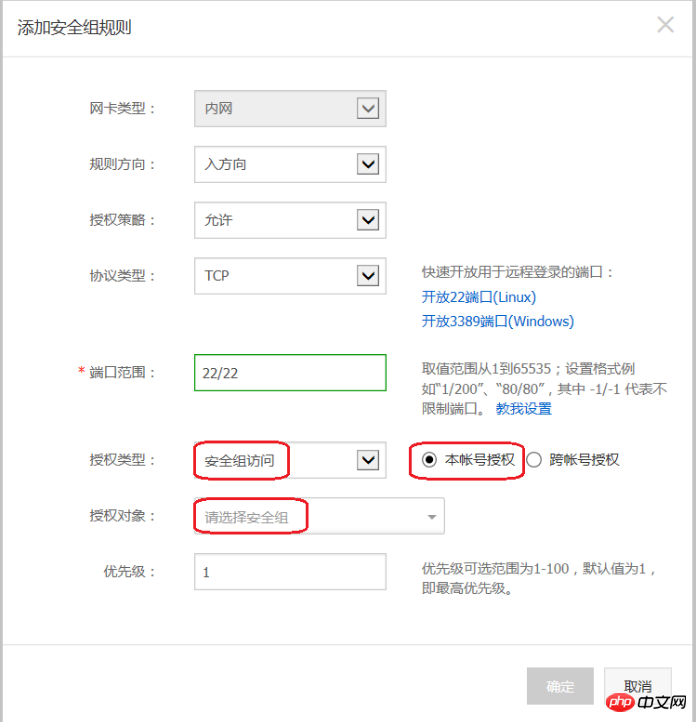

利点: セキュリティ グループ ルールは明確な構造を持ち、読みやすく、アカウント間で相互運用できます。 欠点: セキュリティ グループ ルールを構成する作業負荷は比較的大きくなります。 設定方法: 相互信頼を確立する必要があるインスタンスを選択し、そのインスタンスのセキュリティグループを入力します。 設定するセキュリティ グループを選択し、[ルールの設定]をクリックします。 イントラネットの受信方向をクリックし、クリックしてセキュリティ グループ ルールを追加します。 以下の説明に従ってセキュリティ グループ ルールを追加します。 認可ポリシー: 許可; プロトコル タイプ: 実際のニーズに応じてプロトコル タイプを選択します。ポート範囲: 実際のニーズに応じて設定します。認証タイプ: セキュリティ グループ アクセス。 認可オブジェクト: このアカウントを認可することを選択した場合: ネットワーク要件に従って、イントラネットの相互運用性を必要とするピア インスタンスのセキュリティ グループ ID を認可オブジェクトに入力します。 クロスアカウント認証を選択した場合: 認証オブジェクトにはピア インスタンスのセキュリティ グループ ID を入力する必要があります。アカウント ID はピア アカウント ID です ([アカウント管理] > [セキュリティ設定] で確認できます)。

初期のセキュリティ グループの承認が多すぎる場合規模が大きい場合は、次のプロセスを採用して権限の範囲を厳格化することをお勧めします。

図の 0.0.0.0 の削除は、0.0.0.0/0 アドレス セグメントを許可する元のセキュリティ グループ ルールを削除することを意味します。

セキュリティ グループ ルールを不適切に変更すると、インスタンス間の通信に影響が出る可能性があります。相互運用性に問題が発生した場合に復元できるように、設定を変更する前に操作するセキュリティ グループ ルールをバックアップしてください。起こる。

セキュリティ グループは、アプリケーション アーキテクチャ全体におけるインスタンスの役割をマッピングします。アプリケーション アーキテクチャに従ってファイアウォール ルールを計画することをお勧めします。例: 一般的な 3 層 Web アプリケーション アーキテクチャの場合、3 つのセキュリティ グループを計画し、対応するアプリケーションまたはデータベースがデプロイされているインスタンスを対応するセキュリティ グループにバインドできます:

Web 層セキュリティ グループ: openポート 80;

APP 層セキュリティ グループ: ポート 8080 を開きます。

DB 層セキュリティ グループ: ポート 3306 を開きます。

以上がセキュアイントラネットインスタンス相互運用性の4つの設定方法についての詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7696

7696

15

15

1640

1640

14

14

1393

1393

52

52

1287

1287

25

25

1229

1229

29

29

VSCODEに必要なコンピューター構成

Apr 15, 2025 pm 09:48 PM

VSCODEに必要なコンピューター構成

Apr 15, 2025 pm 09:48 PM

VSコードシステムの要件:オペレーティングシステム:オペレーティングシステム:Windows 10以降、MACOS 10.12以上、Linux Distributionプロセッサ:最小1.6 GHz、推奨2.0 GHz以上のメモリ:最小512 MB、推奨4 GB以上のストレージスペース:最低250 MB以上:その他の要件を推奨:安定ネットワーク接続、XORG/WAYLAND(Linux)

VSCODEは拡張子をインストールできません

Apr 15, 2025 pm 07:18 PM

VSCODEは拡張子をインストールできません

Apr 15, 2025 pm 07:18 PM

VSコード拡張機能のインストールの理由は、ネットワークの不安定性、許可不足、システム互換性の問題、VSコードバージョンが古すぎる、ウイルス対策ソフトウェアまたはファイアウォール干渉です。ネットワーク接続、許可、ログファイル、およびコードの更新、セキュリティソフトウェアの無効化、およびコードまたはコンピューターの再起動を確認することにより、問題を徐々にトラブルシューティングと解決できます。

Apr 16, 2025 pm 07:39 PM

Apr 16, 2025 pm 07:39 PM

NotePadはJavaコードを直接実行することはできませんが、他のツールを使用することで実現できます。コマンドラインコンパイラ(Javac)を使用してByteCodeファイル(filename.class)を生成します。 Javaインタープリター(Java)を使用して、バイトコードを解釈し、コードを実行し、結果を出力します。

vscodeとは何ですか?vscodeとは何ですか?

Apr 15, 2025 pm 06:45 PM

vscodeとは何ですか?vscodeとは何ですか?

Apr 15, 2025 pm 06:45 PM

VSコードは、Microsoftが開発した無料のオープンソースクロスプラットフォームコードエディターと開発環境であるフルネームVisual Studioコードです。幅広いプログラミング言語をサポートし、構文の強調表示、コード自動完了、コードスニペット、および開発効率を向上させるスマートプロンプトを提供します。リッチな拡張エコシステムを通じて、ユーザーは、デバッガー、コードフォーマットツール、GIT統合など、特定のニーズや言語に拡張機能を追加できます。 VSコードには、コードのバグをすばやく見つけて解決するのに役立つ直感的なデバッガーも含まれています。

vscodeはMacに使用できますか

Apr 15, 2025 pm 07:36 PM

vscodeはMacに使用できますか

Apr 15, 2025 pm 07:36 PM

VSコードはMacで利用できます。強力な拡張機能、GIT統合、ターミナル、デバッガーがあり、豊富なセットアップオプションも提供しています。ただし、特に大規模なプロジェクトまたは非常に専門的な開発の場合、コードと機能的な制限がある場合があります。

vscodeの使用方法

Apr 15, 2025 pm 11:21 PM

vscodeの使用方法

Apr 15, 2025 pm 11:21 PM

Visual Studio Code(VSCODE)は、Microsoftが開発したクロスプラットフォーム、オープンソース、および無料のコードエディターです。軽量、スケーラビリティ、および幅広いプログラミング言語のサポートで知られています。 VSCODEをインストールするには、公式Webサイトにアクセスして、インストーラーをダウンロードして実行してください。 VSCODEを使用する場合、新しいプロジェクトを作成し、コードを編集し、コードをデバッグし、プロジェクトをナビゲートし、VSCODEを展開し、設定を管理できます。 VSCODEは、Windows、MacOS、Linuxで利用でき、複数のプログラミング言語をサポートし、マーケットプレイスを通じてさまざまな拡張機能を提供します。その利点には、軽量、スケーラビリティ、広範な言語サポート、豊富な機能とバージョンが含まれます

Linuxの主な目的は何ですか?

Apr 16, 2025 am 12:19 AM

Linuxの主な目的は何ですか?

Apr 16, 2025 am 12:19 AM

Linuxの主な用途には、1。Serverオペレーティングシステム、2。EmbeddedSystem、3。Desktopオペレーティングシステム、4。開発およびテスト環境。 Linuxはこれらの分野で優れており、安定性、セキュリティ、効率的な開発ツールを提供します。

GITの倉庫アドレスを確認する方法

Apr 17, 2025 pm 01:54 PM

GITの倉庫アドレスを確認する方法

Apr 17, 2025 pm 01:54 PM

gitリポジトリアドレスを表示するには、次の手順を実行します。1。コマンドラインを開き、リポジトリディレクトリに移動します。 2。「git remote -v」コマンドを実行します。 3.出力と対応するアドレスでリポジトリ名を表示します。