運用・保守

運用・保守

Linuxの運用と保守

Linuxの運用と保守

セキュリティ グループのインバウンド アクセス許可を指定して、他のデバイスがセキュリティ グループ内のインスタンスにインバウンド トラフィックを送信することを許可または拒否します。

セキュリティ グループのインバウンド アクセス許可を指定して、他のデバイスがセキュリティ グループ内のインスタンスにインバウンド トラフィックを送信することを許可または拒否します。

セキュリティ グループのインバウンド アクセス許可を指定して、他のデバイスがセキュリティ グループ内のインスタンスにインバウンド トラフィックを送信することを許可または拒否します。

この記事では、受信方向のセキュリティ グループの特定のアクセス権を紹介し、他のデバイスによるセキュリティ グループへの受信トラフィックの送信を許可または拒否します。この記事の内容は簡潔であることが望ましいです。何かを学ぶことができます。

AuthorizeSecurityGroup

セキュリティ グループの受信ルールを追加します。セキュリティ グループのインバウンド アクセス許可を指定して、他のデバイスがセキュリティ グループ内のインスタンスにインバウンド トラフィックを送信することを許可または拒否します。

説明

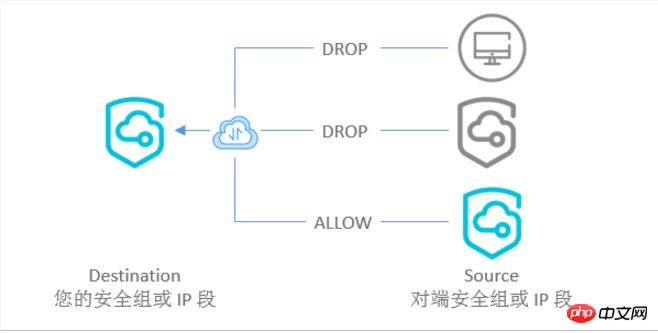

受信トラフィックの開始側を送信側 (Source) として定義し、データ送信の受信側を定義します。宛先の端 (Destination) として、以下に示すように。

このインターフェイスを呼び出すときは、次の点を理解する必要があります。

セキュリティ グループには、最大 100 個のセキュリティ グループ ルールを含めることができます。

セキュリティ グループ ルールは、アクセスの受け入れ (accept) とアクセスの拒否 (drop) の 2 つのカテゴリに分類されます。

セキュリティ グループ ルールの優先度 (Priority) のオプション範囲は [1, 100] です。数値が小さいほど優先度が高くなります。

同じ優先度のセキュリティ グループ ルールのうち、アクセスを拒否 (ドロップ) するルールが優先されます。

ソース デバイスは、指定された IP アドレス範囲 (SourceCidrIp) または別のセキュリティ グループのインスタンス (SourceGroupId) にすることができます。

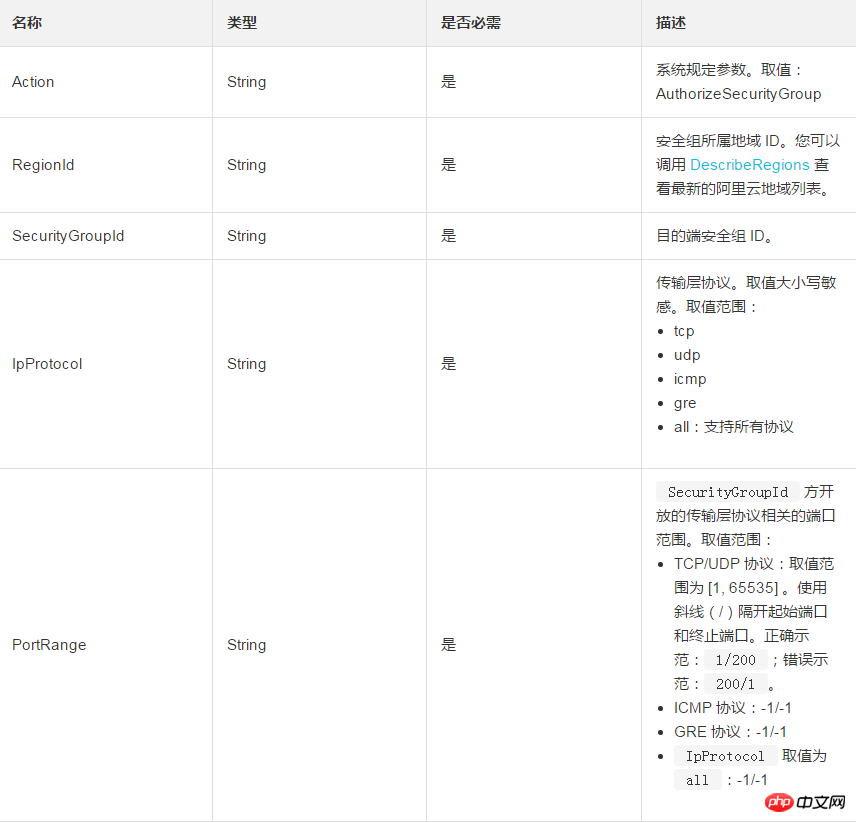

以下のパラメータのセットでセキュリティ グループ ルールを決定できます。パラメータを 1 つだけ指定しても、セキュリティ グループ ルールを決定できません。一致するセキュリティ グループ ルールがすでに存在する場合、この AuthorizeSecurityGroup の呼び出しは失敗します。

指定された IP アドレス セグメントのアクセス許可を設定します (リクエスト例 1 など): IpProtocol、PortRange、(オプション) SourcePortRange、NicType、Policy、(オプション) DestCiderIp および SourceCidrIp

その他を設定します。 security グループのアクセス権 (リクエスト例 2 など): IpProtocol、PortRange、(オプション) SourcePortRange、NicType、Policy、(オプション) DestCiderIp、SourceGroupOwnerAccount および SourceGroupId

リクエスト パラメーター

戻りパラメータ

はすべてパブリックな戻りパラメータです。 「パブリックパラメータ」を参照してください。

例

セキュリティ グループ ルールの設定のその他の例については、「アプリケーション ケース、セキュリティ グループ ルールの典型的なアプリケーション」および「セキュリティ グループ 5」を参照してください。タプルのルールの紹介です。

#リクエスト例 1

指定された IP アドレス範囲にアクセス許可を設定します。このとき、クラシック ネットワーク タイプのセキュリティ グループのネットワーク カード タイプ (NicType) は、パブリック ネットワーク (インターネット) とイントラネット (イントラネット) に設定できます。 VPC型セキュリティグループのネットワークカードタイプ(NicType)はイントラネットのみ設定可能です。https://ecs.aliyuncs.com/?Action=AuthorizeSecurityGroup &SecurityGroupId=sg-F876FF7BA &SourceCidrIp=0.0.0.0/0 &IpProtocol=tcp &PortRange=1/65535 &NicType=intranet &Policy=Allow &<公共请求参数>

リクエスト例 2

他のセキュリティ グループのアクセス権限を設定します。現時点では、ネットワーク カード タイプ (NicType) はイントラネットのみです。クラシック ネットワーク タイプのセキュリティ グループが相互に通信する場合、同じリージョン内の他のセキュリティ グループのアクセス許可を自分のセキュリティ グループに設定できます。このセキュリティ グループは、自分のものまたは別の Alibaba Cloud アカウント (SourceGroupOwnerAccount) にすることができます。 VPC セキュリティ グループが相互に通信する場合、同じ VPC 内の他のセキュリティ グループのアクセス権限をこのセキュリティ グループに設定できます。https://ecs.aliyuncs.com/?Action=AuthorizeSecurityGroup &SecurityGroupId=sg-F876FF7BA &SourceGroupId=sg-1651FBB64 &SourceGroupOwnerAccount=test@aliyun.com &IpProtocol=tcp &PortRange=1/65535 &NicType=intranet &Policy=Drop &<公共请求参数>

戻り例

XML 形式

<AuthorizeSecurityGroupResponse>

<RequestId>CEF72CEB-54B6-4AE8-B225-F876FF7BA984</RequestId>

</AuthorizeSecurityGroupResponse>JSON 形式

{

"RequestId":"CEF72CEB-54B6-4AE8-B225-F876FF7BA984"

}エラー コード

このインターフェイスに固有のエラー コードは次のとおりです。その他のエラー コードについては、API エラー センターをご覧ください。

以上がセキュリティ グループのインバウンド アクセス許可を指定して、他のデバイスがセキュリティ グループ内のインスタンスにインバウンド トラフィックを送信することを許可または拒否します。の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7552

7552

15

15

1382

1382

52

52

83

83

11

11

22

22

95

95

CentosとUbuntuの違い

Apr 14, 2025 pm 09:09 PM

CentosとUbuntuの違い

Apr 14, 2025 pm 09:09 PM

Centosとubuntuの重要な違いは次のとおりです。起源(CentosはRed Hat、for Enterprises、UbuntuはDebianに由来します。個人用のDebianに由来します)、パッケージ管理(CentosはYumを使用し、安定性に焦点を当てます。チュートリアルとドキュメント)、使用(Centosはサーバーに偏っています。Ubuntuはサーバーやデスクトップに適しています)、その他の違いにはインストールのシンプルさが含まれます(Centos is Thin)

Centosをインストールする方法

Apr 14, 2025 pm 09:03 PM

Centosをインストールする方法

Apr 14, 2025 pm 09:03 PM

Centosのインストール手順:ISO画像をダウンロードし、起動可能なメディアを燃やします。起動してインストールソースを選択します。言語とキーボードのレイアウトを選択します。ネットワークを構成します。ハードディスクをパーティション化します。システムクロックを設定します。ルートユーザーを作成します。ソフトウェアパッケージを選択します。インストールを開始します。インストールが完了した後、ハードディスクから再起動して起動します。

メンテナンスを停止した後のCentosの選択

Apr 14, 2025 pm 08:51 PM

メンテナンスを停止した後のCentosの選択

Apr 14, 2025 pm 08:51 PM

Centosは廃止されました、代替品には次のものが含まれます。1。RockyLinux(最高の互換性)。 2。アルマリン(Centosと互換性); 3。Ubuntuサーバー(設定が必要); 4。RedHat Enterprise Linux(コマーシャルバージョン、有料ライセンス); 5。OracleLinux(CentosとRhelと互換性があります)。移行する場合、考慮事項は次のとおりです。互換性、可用性、サポート、コスト、およびコミュニティサポート。

Dockerデスクトップの使用方法

Apr 15, 2025 am 11:45 AM

Dockerデスクトップの使用方法

Apr 15, 2025 am 11:45 AM

Dockerデスクトップの使用方法は? Dockerデスクトップは、ローカルマシンでDockerコンテナを実行するためのツールです。使用する手順には次のものがあります。1。Dockerデスクトップをインストールします。 2。Dockerデスクトップを開始します。 3。Docker Imageを作成します(DockerFileを使用); 4. Docker画像をビルド(Docker Buildを使用); 5。Dockerコンテナを実行します(Docker Runを使用)。

Dockerの原則の詳細な説明

Apr 14, 2025 pm 11:57 PM

Dockerの原則の詳細な説明

Apr 14, 2025 pm 11:57 PM

DockerはLinuxカーネル機能を使用して、効率的で孤立したアプリケーションランニング環境を提供します。その作業原則は次のとおりです。1。ミラーは、アプリケーションを実行するために必要なすべてを含む読み取り専用テンプレートとして使用されます。 2。ユニオンファイルシステム(UnionFS)は、違いを保存するだけで、スペースを節約し、高速化する複数のファイルシステムをスタックします。 3.デーモンはミラーとコンテナを管理し、クライアントはそれらをインタラクションに使用します。 4。名前空間とcgroupsは、コンテナの分離とリソースの制限を実装します。 5.複数のネットワークモードは、コンテナの相互接続をサポートします。これらのコア概念を理解することによってのみ、Dockerをよりよく利用できます。

Centosがメンテナンスを停止した後の対処方法

Apr 14, 2025 pm 08:48 PM

Centosがメンテナンスを停止した後の対処方法

Apr 14, 2025 pm 08:48 PM

CentOSが停止した後、ユーザーは次の手段を採用して対処できます。Almalinux、Rocky Linux、Centosストリームなどの互換性のある分布を選択します。商業分布に移行する:Red Hat Enterprise Linux、Oracle Linuxなど。 Centos 9ストリームへのアップグレード:ローリングディストリビューション、最新のテクノロジーを提供します。 Ubuntu、Debianなど、他のLinuxディストリビューションを選択します。コンテナ、仮想マシン、クラウドプラットフォームなどの他のオプションを評価します。

Docker画像が失敗した場合はどうすればよいですか

Apr 15, 2025 am 11:21 AM

Docker画像が失敗した場合はどうすればよいですか

Apr 15, 2025 am 11:21 AM

障害のあるDocker画像ビルドのトラブルシューティング手順:DockerFileの構文と依存関係バージョンを確認します。ビルドコンテキストに必要なソースコードと依存関係が含まれているかどうかを確認します。エラーの詳細については、ビルドログを表示します。 -targetオプションを使用して、階層フェーズを構築して障害点を識別します。 Dockerエンジンの最新バージョンを使用してください。 -t [image-name]:デバッグモードで画像を作成して、問題をデバッグします。ディスクスペースを確認し、十分であることを確認してください。 Selinuxを無効にして、ビルドプロセスへの干渉を防ぎます。コミュニティプラットフォームに助けを求め、DockerFilesを提供し、より具体的な提案のためにログの説明を作成します。

VSCODEに必要なコンピューター構成

Apr 15, 2025 pm 09:48 PM

VSCODEに必要なコンピューター構成

Apr 15, 2025 pm 09:48 PM

VSコードシステムの要件:オペレーティングシステム:オペレーティングシステム:Windows 10以降、MACOS 10.12以上、Linux Distributionプロセッサ:最小1.6 GHz、推奨2.0 GHz以上のメモリ:最小512 MB、推奨4 GB以上のストレージスペース:最低250 MB以上:その他の要件を推奨:安定ネットワーク接続、XORG/WAYLAND(Linux)