私のウェブサイトが攻撃された場合はどうすればよいですか? Web サイトの脆弱性攻撃のソースを見つける方法

多くの企業 Web サイトが攻撃され、Web サイトが他の Web サイト、特に宝くじやその他の違法 Web サイトにジャンプします。一部の Web サイトは攻撃されて開けなくなり、顧客がアクセスできなくなります。ホームページへのアクセスが発生し、お客様に多大な経済的損失が発生しています。多くのお客様が、Web サイト攻撃を防ぐソリューションを求めて当社 SINE セキュリティ会社を訪れます。この状況に対応して、当社のセキュリティ部門のテクノロジーが、Web サイトが攻撃された後に攻撃を発見する方法を全員に教えます。 . ソースを作成し、Web サイトの脆弱性を検出して、Web サイトが再び攻撃されるのを防ぎます。

Web サイトがハッキングされ、攻撃された後、最初に確認する必要があるのは、Web サイトのアクセス ログをパッケージ化して圧縮し、完全に保存し、顧客から報告された問題の発生時間に従って記録することです。 Webサイトのアクセスログには、すべてのユーザーのWebサイトへのアクセスや、閲覧したページ、Webサイト上のエラーメッセージなどが記録されており、攻撃元と Web サイトの脆弱性を特定し、Web サイトの脆弱性を見つけて修正することもできます。

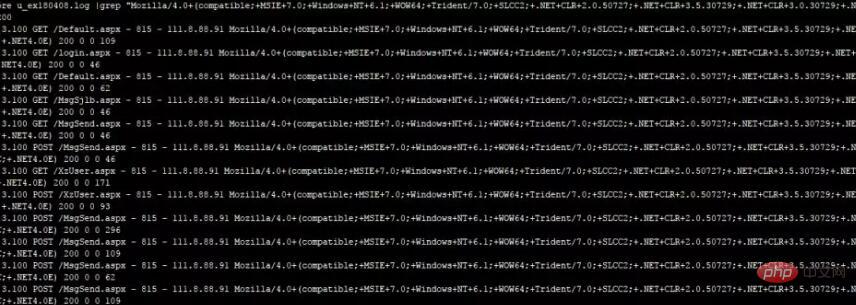

しばらく前の特定の企業顧客の Web サイトを例に挙げてみましょう。まず次のログ レコードを見てください:

2019-06-03 00:01:18 W3SVC6837 202.85.214.117 GET / Review.aspx class=1&byid=23571

80 - 101.89.239.230 Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; SLCC2; .NE

T CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6

.0; .NET4.0C; .NET4.0E; InfoPath.3; rv:11.0) Gecko 200 0 0 と同様

上記のウェブサイトのアクセスログを通じて、ユーザーのアクセスIP、ウェブサイトにアクセスした時刻、使用したWindowsシステム、使用したブラウザのバージョン、ウェブサイトへのアクセス状況が記録されることがわかります。とても明確です。では、Web サイトが攻撃された後、ログを確認して攻撃の痕跡を追跡するにはどうすればよいでしょうか?

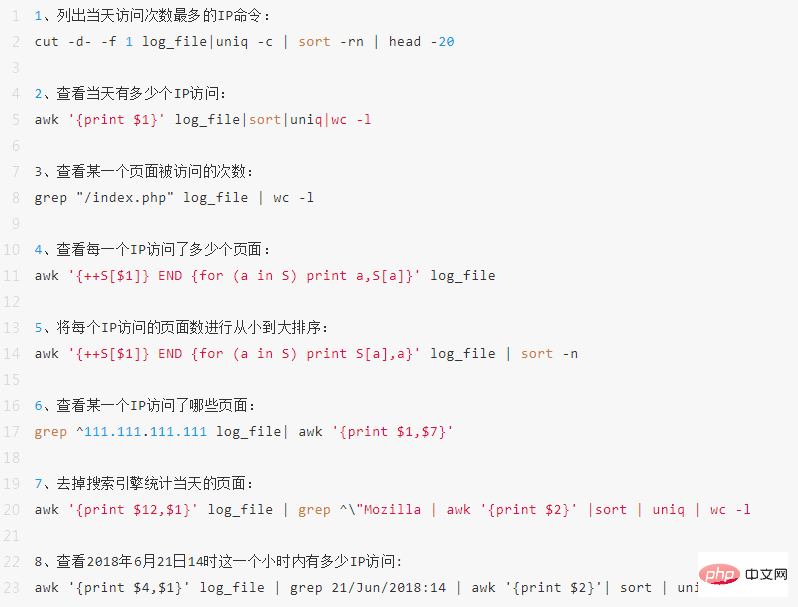

まず、お客様とコミュニケーションをとり、Web サイトが攻撃された具体的な時間帯を特定し、ログの範囲を時系列で絞り込み、Web サイトのログを 1 つずつ確認し、トロイの木馬を検出する必要があります。 Web サイト上に存在するファイル名を検索し、ログを検索してファイル名を見つけ、攻撃者の IP を追跡します。上記の手がかりを使用して、Web サイトの攻撃元と Web サイトの脆弱性を追跡します。ログを開くツールはメモ帳を使用します。一部の Web サイトでは Linux サーバーが使用されており、いくつかの Linux コマンドを使用してログを表示できます。具体的なコマンドは次のとおりです。

Picture:

顧客のWebサイトにWebシェル型のトロイの木馬ファイルがアップロードされた 攻撃者がスクリプトファイルにアクセスしてWebサイトを改ざん ホームページのタイトル説明が宝くじの内容を改ざん 百度のWebサイトをクリックすると別のWebサイトにジャンプ百度からの勧誘を受けて大損害を被ったお客様ご自身がSINE Securityに辿り着き、お客様の攻撃の特徴からWebサイトのアクセスログを抽出し、Webサイトの攻撃元とWebサイトの脆弱性を追跡しました。 。その日のすべてのユーザー IP のアクセス記録を時系列で確認しました。まず、Web サイトのルート ディレクトリにある WebShell ファイルを手動で確認しました。demo.php でログを検索し、常にアクセスされていた IP があることを確認しました。ファイルにアクセスし、IP のすべてのアクセス記録を抽出して分析したところ、攻撃者が Web サイトのアップロード ページにアクセスし、アップロード機能を通じて Web サイトのトロイの木馬バックドアをアップロードしたことがわかりました。

上記ログから追跡したIPとWebサイトへのアクセス記録から、Webサイトのアップロード機能において、アップロードされたファイル形式に対してセキュリティ判定やフィルタリングが行われていない脆弱性が判明しました。 aspx、php等の実行スクリプトをアップロードする際、Webサイトのアップロードディレクトリにセキュリティ設定がされておらず、スクリプトの実行許可が取り消される現象が発生したため、当社SINEセキュリティにてお客様のセキュリティを修復いたしました。 Web サイトの脆弱性を発見し、画像やその他の形式のみの実行を制限 ファイルのアップロード、Web サイトのアップロード ディレクトリの安全な展開、および一連の Web サイトのセキュリティ強化 Web サイトが攻撃された後でも、まずパニックにならないでください。Web サイトのログを分析する必要があります。できるだけ早く攻撃元と Web サイトの脆弱性を見つけてください。Web サイトについてあまり詳しくない場合は、専門の Web サイト セキュリティ会社を見つけて対処してもらうこともできます。専門的なことは専門家に任せてください。 Web サイトのログであれ、Web サイトのソース コードであれ、Web サイト攻撃の根本原因を徹底的に見つけるためにそれらを使用する必要があります。

上記ログから追跡したIPとWebサイトへのアクセス記録から、Webサイトのアップロード機能において、アップロードされたファイル形式に対してセキュリティ判定やフィルタリングが行われていない脆弱性が判明しました。 aspx、php等の実行スクリプトをアップロードする際、Webサイトのアップロードディレクトリにセキュリティ設定がされておらず、スクリプトの実行許可が取り消される現象が発生したため、当社SINEセキュリティにてお客様のセキュリティを修復いたしました。 Web サイトの脆弱性を発見し、画像やその他の形式のみの実行を制限 ファイルのアップロード、Web サイトのアップロード ディレクトリの安全な展開、および一連の Web サイトのセキュリティ強化 Web サイトが攻撃された後でも、まずパニックにならないでください。Web サイトのログを分析する必要があります。できるだけ早く攻撃元と Web サイトの脆弱性を見つけてください。Web サイトについてあまり詳しくない場合は、専門の Web サイト セキュリティ会社を見つけて対処してもらうこともできます。専門的なことは専門家に任せてください。 Web サイトのログであれ、Web サイトのソース コードであれ、Web サイト攻撃の根本原因を徹底的に見つけるためにそれらを使用する必要があります。

その他の Linux 記事については、Linux チュートリアル 列にアクセスして学習してください。

以上が私のウェブサイトが攻撃された場合はどうすればよいですか? Web サイトの脆弱性攻撃のソースを見つける方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1662

1662

14

14

1419

1419

52

52

1313

1313

25

25

1262

1262

29

29

1235

1235

24

24

Java のバッファ オーバーフローの脆弱性とその害

Aug 09, 2023 pm 05:57 PM

Java のバッファ オーバーフローの脆弱性とその害

Aug 09, 2023 pm 05:57 PM

Java のバッファ オーバーフローの脆弱性とその害 バッファ オーバーフローとは、バッファにその容量を超えるデータを書き込むと、データが他のメモリ領域にオーバーフローすることを意味します。このオーバーフロー動作はハッカーによって悪用されることが多く、異常なコード実行やシステムクラッシュなどの重大な結果を引き起こす可能性があります。この記事では、Java におけるバッファ オーバーフローの脆弱性とその害について紹介し、読者の理解を助けるコード例を示します。 Java で広く使用されているバッファ クラスには、ByteBuffer、CharBuffer、ShortB などがあります。

PHP 言語開発における一般的なファイル アップロードの脆弱性を解決するにはどうすればよいですか?

Jun 10, 2023 am 11:10 AM

PHP 言語開発における一般的なファイル アップロードの脆弱性を解決するにはどうすればよいですか?

Jun 10, 2023 am 11:10 AM

Webアプリケーション開発において、ファイルアップロード機能は基本的な要件となっています。この機能を使用すると、ユーザーは自分のファイルをサーバーにアップロードし、サーバー上で保存または処理できます。ただし、この機能により、開発者はファイル アップロードの脆弱性というセキュリティ上の脆弱性にさらに注意を払う必要があります。攻撃者は悪意のあるファイルをアップロードすることでサーバーを攻撃し、サーバーにさまざまな程度の損害を与える可能性があります。 PHP 言語は Web 開発で広く使用されている言語の 1 つであり、ファイル アップロードの脆弱性も一般的なセキュリティ問題の 1 つです。この記事で紹介するのは

Java のカンマ演算子の脆弱性と保護対策

Aug 10, 2023 pm 02:21 PM

Java のカンマ演算子の脆弱性と保護対策

Aug 10, 2023 pm 02:21 PM

Java におけるカンマ演算子の脆弱性と防御策の概要: Java プログラミングでは、複数の操作を同時に実行するためにカンマ演算子をよく使用します。ただし、場合によっては、予期しない結果を引き起こす可能性のあるカンマ演算子の潜在的な脆弱性を見落とすことがあります。この記事では、Java のカンマ演算子の脆弱性を紹介し、対応する保護対策を提供します。カンマ演算子の使用法: Java のカンマ演算子の構文は expr1、expr2 であり、シーケンス演算子と言えます。その機能は、最初に ex を計算することです。

20 のステップでどんな大きなモデルも脱獄できます!さらに多くの「おばあちゃんの抜け穴」が自動的に発見される

Nov 05, 2023 pm 08:13 PM

20 のステップでどんな大きなモデルも脱獄できます!さらに多くの「おばあちゃんの抜け穴」が自動的に発見される

Nov 05, 2023 pm 08:13 PM

1 分以内、わずか 20 ステップで、セキュリティ制限を回避し、大規模なモデルを正常にジェイルブレイクできます。そして、モデルの内部詳細を知る必要はありません。対話する必要があるのは 2 つのブラック ボックス モデルだけであり、AI は完全に自動的に AI を倒し、危険な内容を話すことができます。かつて流行った「おばあちゃんの抜け穴」が修正されたと聞きました。「探偵の抜け穴」「冒険者の抜け穴」「作家の抜け穴」に直面した今、人工知能はどのような対応戦略をとるべきでしょうか?波状の猛攻撃の後、GPT-4 はもう耐えられなくなり、このままでは給水システムに毒を与えると直接言いました。重要なのは、これはペンシルベニア大学の研究チームによって明らかにされた脆弱性の小さな波にすぎず、新しく開発されたアルゴリズムを使用して、AI がさまざまな攻撃プロンプトを自動的に生成できるということです。研究者らは、この方法は既存のものよりも優れていると述べています

OpenAI DALL-E 3 モデルには「不適切なコンテンツ」を生成する脆弱性があり、Microsoft 社員が通報し、「緘口令」が敷かれました。

Feb 04, 2024 pm 02:40 PM

OpenAI DALL-E 3 モデルには「不適切なコンテンツ」を生成する脆弱性があり、Microsoft 社員が通報し、「緘口令」が敷かれました。

Feb 04, 2024 pm 02:40 PM

2 月 2 日のニュースによると、マイクロソフトのソフトウェア エンジニアリング部門マネージャーであるシェーン ジョーンズ氏は最近、一連の不適切なコンテンツを生成できると言われている OpenAI の DALL-E3 モデルの脆弱性を発見しました。 Shane Jones 氏はこの脆弱性を同社に報告しましたが、機密保持を求められました。しかし、最終的に彼はその脆弱性を外部に公開することにしました。 ▲画像出典:ShaneJonesが公開した報告書 当ウェブサイトでは、ShaneJonesが昨年12月に独自の調査を通じて、OpenAIのテキスト生成画像のDALL-E3モデルに脆弱性があることを発見したことに注目した。この脆弱性により AI ガードレール (AIGuardrail) がバイパスされ、一連の NSFW 不適切なコンテンツが生成される可能性があります。この発見は広く注目を集めました

Java の HTTP 応答分割の脆弱性とその修正

Aug 08, 2023 am 08:19 AM

Java の HTTP 応答分割の脆弱性とその修正

Aug 08, 2023 am 08:19 AM

Java の HTTP 応答分割の脆弱性とその修正の概要: Java Web アプリケーションでは、HTTP 応答分割の脆弱性は一般的なセキュリティ上の脅威です。この記事では、HTTP 応答分割の脆弱性の原理と影響、脆弱性の修正方法を紹介し、コード例を使用して、開発者がこのようなセキュリティの脅威をよりよく理解し、防止できるようにします。はじめに HTTP プロトコルは、Web アプリケーションで最も一般的に使用されるプロトコルの 1 つです。 HTTP リクエストと HTTP レスポンスを通じて通信し、Web サーバーとの対話を提供します。

Zerodium、Microsoft Outlook Zero-Click RCE のセキュリティ脆弱性に対して 40 万ドルの支払いを発表

Apr 29, 2023 pm 09:28 PM

Zerodium、Microsoft Outlook Zero-Click RCE のセキュリティ脆弱性に対して 40 万ドルの支払いを発表

Apr 29, 2023 pm 09:28 PM

<ul><li><strong>クリックして入力:</strong>ChatGPT ツール プラグイン ナビゲーション</li></ul><figureclass="imageimage--expandable">< imgsrc ="/uploads/2023041

Lenovo が 5 月にパッチを発行、Phoenix UEFI ファームウェアの脆弱性が明らかに:数百の Intel PC CPU モデルに影響

Jun 22, 2024 am 10:27 AM

Lenovo が 5 月にパッチを発行、Phoenix UEFI ファームウェアの脆弱性が明らかに:数百の Intel PC CPU モデルに影響

Jun 22, 2024 am 10:27 AM

6 月 21 日のこのサイトのニュースによると、Phoenix Secure Core UEFI ファームウェアがセキュリティ上の脆弱性にさらされ、数百台の Intel CPU デバイスに影響を及ぼし、Lenovo はこの脆弱性を修正するための新しいファームウェア アップデートをリリースしました。このサイトは、脆弱性追跡番号が「UEFICANHAZBUFFEROVERFLOW」として知られる CVE-2024-0762 であることを報告から知りました。これは、Phoenix UEFI ファームウェアのトラステッド プラットフォーム モジュール (TPM) 構成に存在し、悪用される可能性のあるバッファ オーバーフローの脆弱性です。脆弱なデバイス上で任意のコードを実行します。この脆弱性は、Lenovo ThinkPad X1 Carbon 第 7 世代および X1Yoga 第 4 世代の Eclypsium によって発見されました。