Alibaba Cloud ECS サーバーにセキュリティ グループ ルールを追加する

#セキュリティ グループ ルールの追加

セキュリティ グループ ルール ECS を追加することで、セキュリティ グループを許可または禁止できます。システム内のインスタンスはパブリック ネットワークまたはプライベート ネットワークにアクセスします。

#前提条件

#1. セキュリティ グループが作成されました。特定の操作については、「セキュリティ グループの作成」を参照してください。

2. ECS インスタンスへのパブリックまたはイントラネットのどのアクセスを許可または禁止する必要があるかはすでにわかっています。セキュリティ グループ ルール設定に関するその他の適用例については、「セキュリティ グループの適用例」を参照してください。

#背景情報

セキュリティ グループは、パブリック ネットワークまたはイントラネットからのアクセス要求を許可するかどうかを管理します。セキュリティ上の理由から、ほとんどのセキュリティ グループの受信方向ではアクセス拒否ポリシーが採用されています。デフォルトのセキュリティ グループを使用している場合、またはセキュリティ グループの作成時に Web サーバー Linux テンプレートまたは Web サーバー Windows テンプレートを選択した場合、システムは一部の通信ポートにセキュリティ グループ ルールを自動的に追加します。詳細については、「セキュリティ グループの概要」を参照してください。この記事の内容は次のシナリオに適用されます: 1. アプリケーションが ECS インスタンスが配置されているセキュリティ グループの外部のネットワークと通信する必要があるが、リクエストが開始された後に長い待機状態になる場合、最初にセキュリティ グループ ルールを設定する必要があります。

2. アプリケーションの操作中に一部のリクエスト ソースに悪意のある攻撃があることが判明した場合は、アクセスを拒否するセキュリティ グループ ルールを追加して、分離ポリシーを実装できます。

セキュリティ グループ ルールを追加する前に、次の点を理解してください:1. セキュリティ グループ ルールは、ネットワーク カードの設定によって異なります。 #クラシック ネットワーク タイプのセキュリティ グループ ルールは、内部ネットワーク カードとパブリック ネットワーク カードを区別します。

# プライベート ネットワーク VPC タイプのセキュリティ グループ ルールでは、イントラネット ネットワーク カードとパブリック ネットワーク カードが区別されません。

プライベート ネットワーク VPC タイプの ECS インスタンスへのパブリック ネットワーク アクセスは、イントラネット ネットワーク カード マッピングを通じて転送されます。したがって、ECS インスタンス内のパブリック ネットワーク カードは表示できず、設定できるのはイントラネット セキュリティ グループ ルールのみですが、セキュリティ グループ ルールはイントラネットとパブリック ネットワークの両方で有効になります。

2. 作成したセキュリティ グループにセキュリティ グループ ルールを追加する前に、送信方向のすべてのアクセスが許可され、受信方向のすべてのアクセスが拒否されます。

3. セキュリティ グループ ルールは、IPv4 セキュリティ グループ ルールと IPv6 セキュリティ グループ ルールをサポートします。

4. 各セキュリティ グループの受信ルールと送信ルールの合計数は 200 を超えることはできません。

5. エンタープライズ セキュリティ グループは、優先順位の設定、セキュリティ グループへの承認、およびアクセスを拒否するセキュリティ グループ ルールの設定をサポートしていません。詳細については、「エンタープライズ セキュリティ グループの概要」を参照してください。

操作手順

1. ECS 管理コンソールにログインします。

2. 左側のナビゲーション バーで、[ネットワークとセキュリティ] > [セキュリティ グループ] を選択します。

3. 上部のステータス バーで、地域を選択します。

4. 承認ルールを設定するセキュリティ グループを見つけて、操作列で [ルールの設定] をクリックします。

5. [セキュリティ グループ ルール] ページで、次のいずれかの方法を選択して操作を完了できます。

方法 1:

ICMP および GRE プロトコルを設定する必要がない場合に適した、ルールを迅速に作成する複数のポートをチェックすることで運用シナリオを完了できます。クイック作成ルールは、SSH 22、telnet 23、HTTP 80、HTTPS 443、MS SQL 1433、Oracle 1521、MySQL 3306、RDP 3389、PostgreSQL 5432、および Redis 6379 のアプリケーション ポート設定を提供します。 1 つ以上のポートを同時に確認したり、TCP/UDP ポートをカスタマイズしたりできます。

[ルールのクイック作成] をクリックします。[ルールのクイック作成] ダイアログ ボックスでネットワーク カードの種類、ルールの方向、ポート範囲などのパラメータを設定する方法の詳細については、「セキュリティ グループ ルールを追加する方法 2」を参照してください。

方法 2:セキュリティ グループ ルールを追加します。ICMP や GRE プロトコルなど、複数の通信プロトコルを設定する必要があるシナリオに適しています。 。 a. [セキュリティ グループ ルールの追加] をクリックします。

b. (クラシック ネットワーク タイプのセキュリティ グループのみ) ネットワーク カードのタイプを選択します。

イントラネット: ECS インスタンスはパブリック ネットワーク/インターネットにアクセスできないか、パブリック ネットワークにアクセスする必要がありません。

パブリック ネットワーク: ECS インスタンスはパブリック ネットワークにアクセスでき、アプリケーションにインターネット アクセスを提供します。

c. ルールの方向を選択します。

アウトバウンド方向: イントラネット内の他の ECS インスタンスまたはパブリック ネットワーク上のリソースにアクセスする ECS インスタンスを指します。

インバウンド方向: イントラネット内の他の ECS インスタンス、または ECS インスタンスにアクセスするパブリック ネットワーク上のリソースを指します。

d. 認可ポリシーを選択します。

Allow: このポートに対応するアクセス要求を許可します。

Reject: 応答情報を返さずにデータ パケットを直接ドロップします。 2 つのセキュリティ グループのルールが認可ポリシーを除いて同じである場合、認可の拒否が有効になり、許可ポリシーは有効になりません。

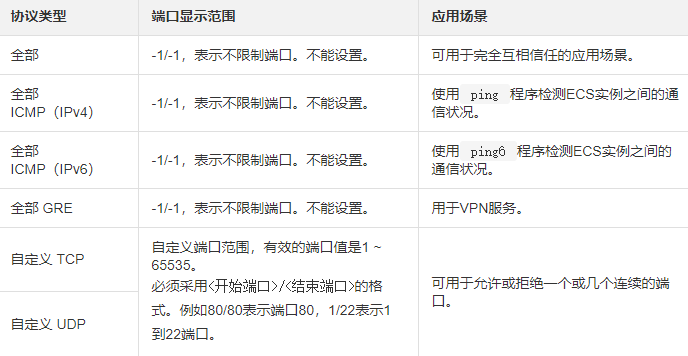

e.プロトコル タイプとポート範囲を選択します。

ポート範囲の設定はプロトコルの種類に影響されます。次の表は、作成ページに含まれるプロトコルの種類とポート範囲の関係を示しています。一般的に使用されるポートの詳細については、「共通ポートの一般的なアプリケーション」を参照してください。

#注: パブリック ネットワークの送信方向の STMP ポート 25 はデフォルトで制限されており、セキュリティ グループ ルールを通じて開くことはできません。 STMP ポート 25 を使用する必要がある場合は、セキュリティリスクをご自身で回避した上で、ポート 25 のブロック解除を申請してください。特定の操作については、「ポート 25 のブロック解除への適用」を参照してください。

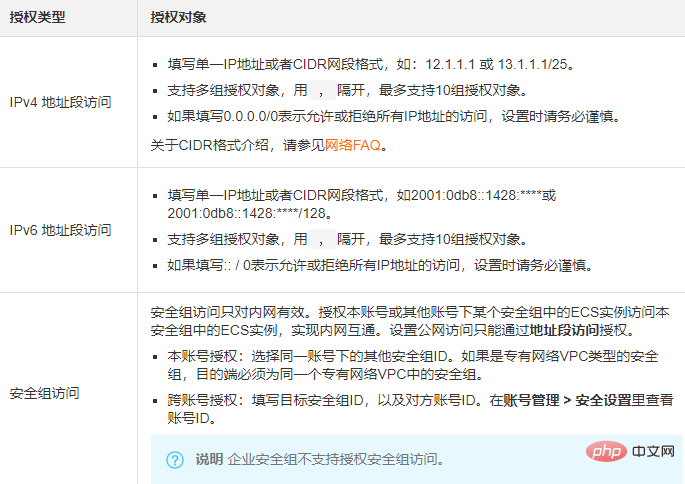

f. 認可タイプと認可オブジェクトを選択します。

認可オブジェクトの設定は認可タイプに影響され、両者の関係は次のようになります。

#注: セキュリティ上の理由から、クラシック ネットワークのイントラネット受信ルールでは、承認タイプとしてセキュリティ グループ アクセスが優先されます。アドレス セグメント アクセスを選択した場合、単一の IP アドレスのみを認可できます。認可オブジェクトの形式は a.b.c.d/32 のみであり、IPv4 のみがサポートされ、サブネット マスクは /32 である必要があります。

g. 優先度: 値の範囲は 1 ~ 100 です。

注: 優先順位の値が小さいほど、優先順位は高くなります。優先度を設定できるのは共通セキュリティ グループのみです。エンタープライズ セキュリティ グループは優先度の設定をサポートしていません。詳細については、「ルールの優先順位」を参照してください。

h. [OK] をクリックします

実行結果

更新アイコンをクリックして、追加されたセキュリティ グループ ルールを表示します, 追加が完了したことを確認します。セキュリティ グループ ルールへの変更は、セキュリティ グループ内の ECS インスタンスに自動的に適用されます。変更がすぐに有効になるかどうかをテストすることをお勧めします。 ###################################次のステップ############ # ##各 ECS インスタンスは少なくとも 1 つのセキュリティ グループに属します。ビジネス ニーズに基づいて ECS インスタンスを 1 つ以上のセキュリティ グループに追加できます。特定の操作については、「セキュリティ グループへの ECS インスタンスの追加」を参照してください。

#関連ドキュメント # AuthorizeSecurityGroup

# AuthorizeSecurityGroupEgress推奨チュートリアル: Windows チュートリアル

以上がAlibaba Cloud ECS サーバーにセキュリティ グループ ルールを追加するの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7569

7569

15

15

1386

1386

52

52

87

87

11

11

28

28

108

108

eMule検索がサーバーに接続できない問題の解決方法

Jan 25, 2024 pm 02:45 PM

eMule検索がサーバーに接続できない問題の解決方法

Jan 25, 2024 pm 02:45 PM

解決策: 1. eMule の設定をチェックして、正しいサーバー アドレスとポート番号が入力されていることを確認します; 2. ネットワーク接続を確認し、コンピューターがインターネットに接続されていることを確認し、ルーターをリセットします; 3. サーバーが正常に動作しているかどうかを確認します。ネットワーク接続に問題がない場合は、サーバーがオンラインであるかどうかを確認する必要があります; 4. eMule のバージョンを更新し、eMule 公式 Web サイトにアクセスし、eMule ソフトウェアの最新バージョンをダウンロードします。 5.助けを求めてください。

RPC サーバーに接続できない、およびデスクトップに入れない場合の解決策

Feb 18, 2024 am 10:34 AM

RPC サーバーに接続できない、およびデスクトップに入れない場合の解決策

Feb 18, 2024 am 10:34 AM

RPC サーバーが利用できず、デスクトップからアクセスできない場合はどうすればよいですか? 近年、コンピューターとインターネットが私たちの生活の隅々に浸透しています。集中コンピューティングとリソース共有のテクノロジーとして、リモート プロシージャ コール (RPC) はネットワーク通信において重要な役割を果たします。ただし、場合によっては、RPC サーバーが利用できなくなり、デスクトップにアクセスできなくなる状況が発生することがあります。この記事では、この問題の考えられる原因のいくつかについて説明し、解決策を提供します。まず、RPC サーバーが使用できない理由を理解する必要があります。 RPCサーバーは、

CentOSインストールヒューズとCentOSインストールサーバーの詳細説明

Feb 13, 2024 pm 08:40 PM

CentOSインストールヒューズとCentOSインストールサーバーの詳細説明

Feb 13, 2024 pm 08:40 PM

LINUX ユーザーとして、CentOS にさまざまなソフトウェアやサーバーをインストールする必要があることがよくありますが、この記事では、CentOS に Fuse をインストールしてサーバーをセットアップする方法を詳しく紹介し、関連する作業をスムーズに完了できるようにします。 CentOS のインストールfusionFuse は、権限のないユーザーがカスタマイズされたファイル システムを通じてファイル システムにアクセスして操作できるようにするユーザー スペース ファイル システム フレームワークです。CentOS への Fuse のインストールは非常に簡単で、次の手順に従うだけです: 1. ターミナルを開き、次のようにログインします。ルートユーザー。 2. 次のコマンドを使用して、fuse パッケージをインストールします: ```yuminstallfuse3。インストール プロセス中のプロンプトを確認し、「y」を入力して続行します。 4. インストール完了

Mijia にテレビを追加する方法

Mar 25, 2024 pm 05:00 PM

Mijia にテレビを追加する方法

Mar 25, 2024 pm 05:00 PM

多くのユーザーは、現代生活において Xiaomi スマート ホーム相互接続の電子エコシステムをますます支持しています。Mijia APP に接続した後、携帯電話で接続されたデバイスを簡単に制御できます。しかし、多くのユーザーはまだ Mijia を追加する方法を知りません。このチュートリアル ガイドでは、困っているすべての人を助けるために、具体的な接続方法と手順を説明します。 1. Mijia APPをダウンロードした後、Xiaomi アカウントを作成またはログインします。 2. 追加方法: 新しいデバイスの電源を入れた後、携帯電話をデバイスに近づけて Xiaomi TV の電源を入れます。通常の状況では、接続プロンプトがポップアップ表示されます。「OK」を選択してデバイスの接続プロセスに入ります。プロンプトが表示されない場合は、スマート ホーム APP に入った後、左下の 1 番目のボタンをクリックしてデバイスを手動で追加することもできます。

win11 で新しいハードドライブを追加するチュートリアル

Jan 05, 2024 am 09:39 AM

win11 で新しいハードドライブを追加するチュートリアル

Jan 05, 2024 am 09:39 AM

コンピュータを購入するとき、必ずしも大容量のハードドライブを選択する必要はありませんが、現時点で、win11 に新しいハードドライブを追加したい場合は、まず購入した新しいハードドライブをインストールしてから、コンピュータにパーティションを追加できます。 win11 で新しいハード ドライブを追加するチュートリアル: 1. まず、ホストを分解し、ハード ドライブのスロットを見つけます。 2. それを見つけたら、まず「データケーブル」を接続しますが、通常はフールプルーフ設計になっており、挿入できない場合は方向を逆にします。 3. 次に、新しいハードドライブをハードドライブスロットに挿入します。 4. 挿入後、データ ケーブルのもう一方の端をコンピュータのマザーボードに接続します。 5. インストールが完了したら、ホストに戻して電源をオンにします。 6. 起動後、「このコンピュータ」を右クリックして「コンピュータの管理」を開きます。 7. 開いたら、左下隅にある「ディスクの管理」をクリックします。 8. 次に、右側で次のことができます。

Dnsmasq を DHCP リレー サーバーとして構成する方法

Mar 21, 2024 am 08:50 AM

Dnsmasq を DHCP リレー サーバーとして構成する方法

Mar 21, 2024 am 08:50 AM

DHCP リレーの役割は、2 つのサーバーが異なるサブネット上にある場合でも、受信した DHCP パケットをネットワーク上の別の DHCP サーバーに転送することです。 DHCP リレーを使用すると、ネットワーク センターに集中 DHCP サーバーを展開し、それを使用してすべてのネットワーク サブネット/VLAN に IP アドレスを動的に割り当てることができます。 Dnsmasq は、一般的に使用される DNS および DHCP プロトコル サーバーであり、ネットワーク内の動的ホスト構成の管理を支援する DHCP リレー サーバーとして構成できます。この記事では、dnsmasq を DHCP リレー サーバーとして構成する方法を説明します。コンテンツ トピック: ネットワーク トポロジ DHCP リレー上の静的 IP アドレスの構成 集中型 DHCP サーバー上の DHCP リレー D

PHP を使用して IP プロキシ サーバーを構築するためのベスト プラクティス ガイド

Mar 11, 2024 am 08:36 AM

PHP を使用して IP プロキシ サーバーを構築するためのベスト プラクティス ガイド

Mar 11, 2024 am 08:36 AM

ネットワーク データ転送において、IP プロキシ サーバーは重要な役割を果たし、ユーザーが実際の IP アドレスを隠し、プライバシーを保護し、アクセス速度を向上させるのに役立ちます。この記事では、PHP を使用して IP プロキシ サーバーを構築する方法に関するベスト プラクティス ガイドを紹介し、具体的なコード例を示します。 IPプロキシサーバーとは何ですか? IP プロキシ サーバーは、ユーザーとターゲット サーバーの間にある中間サーバーであり、ユーザーとターゲット サーバー間の転送ステーションとして機能し、ユーザーのリクエストと応答を転送します。 IPプロキシサーバーを使用する場合

Tampermonkey で新しいスクリプトを追加する方法 - Tampermonkey でスクリプトを削除する方法

Mar 18, 2024 pm 12:10 PM

Tampermonkey で新しいスクリプトを追加する方法 - Tampermonkey でスクリプトを削除する方法

Mar 18, 2024 pm 12:10 PM

Tampermonkey Chrome 拡張機能は、スクリプトを通じてユーザー効率とブラウジング エクスペリエンスを向上させるユーザー スクリプト管理プラグインです。では、Tampermonkey はどのようにして新しいスクリプトを追加するのでしょうか?スクリプトを削除するにはどうすればよいですか?エディターに以下の答えを与えてもらいましょう! Tampermonkey に新しいスクリプトを追加する方法: 1. GreasyFork を例に挙げます。GreasyFork Web ページを開いて、従うスクリプトを入力します。ここでは、エディターはワンクリックのオフライン ダウンロードを選択します。 2. スクリプトを選択します。スクリプト ページに入ると、このスクリプトをインストールするボタンが表示されます。 3. クリックしてこのスクリプトをインストールすると、インストール インターフェイスが表示されます。ここをクリックしてインストールしてください。 4. インストール スクリプトでワンクリックでインストールされたことが確認できます。