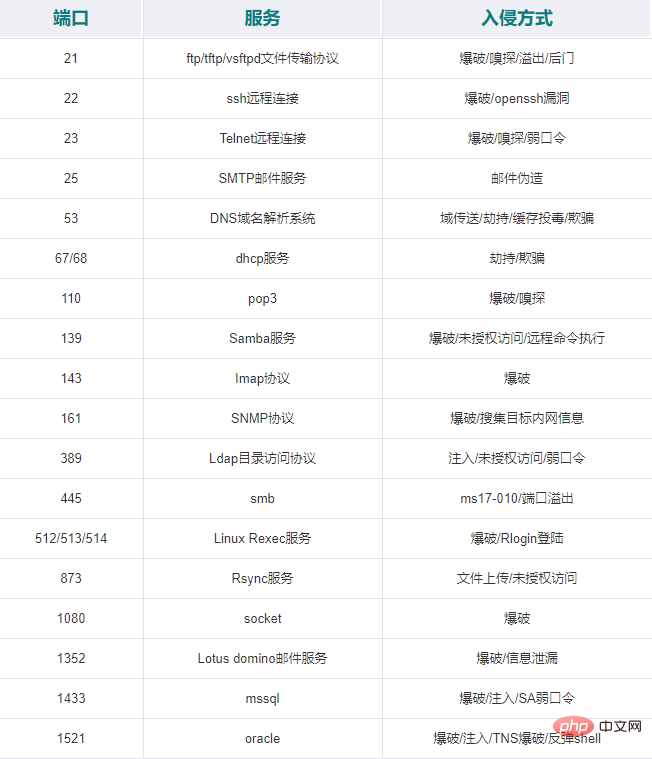

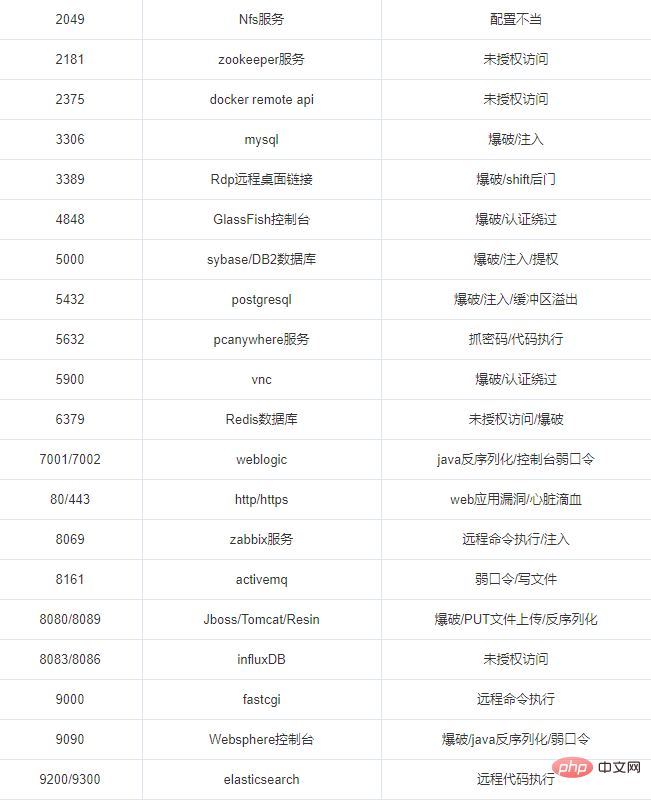

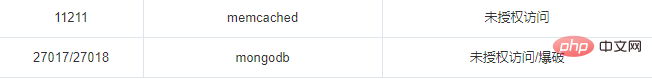

収集する価値のある、ハッカーがよく使用する 40 個の侵入ポートのまとめ

一般的に使用されるポート:

FTP は通常、リモート サーバーの管理に使用され、典型的なアプリケーションは Web システムの管理です。 FTP パスワードが漏洩すると、Web システムのセキュリティが直接脅かされ、ハッカーさえも権限を昇格してサーバーを直接制御する可能性があります。ここでは、FTP サーバーに侵入するいくつかの方法を分析します。

(1)基础爆破:ftp爆破工具很多,这里我推owasp的Bruter,hydra以及msf中的ftp爆破模块。 (2) ftp匿名访问:用户名:anonymous 密码:为空或者任意邮箱 (3)后门vsftpd :version 2到2.3.4存在后门漏洞,攻击者可以通过该漏洞获取root权限。 (https://www.freebuf.com/column/143480.html) (4)嗅探:ftp使用明文传输技术(但是嗅探给予局域网并需要欺骗或监听网关),使用Cain进行渗透。 (5)ftp远程代码溢出。(https://blog.csdn.net/weixin_42214273/article/details/82892282) (6)ftp跳转攻击。(https://blog.csdn.net/mgxcool/article/details/48249473)

SSH はプロトコルであり、通常、プロトコル アプリケーションの実装には OpenSSH ソフトウェアが使用されます。 SSH は Secure Shell の略称で、IETF のネットワーク ワーキング グループによって開発され、アプリケーション層とトランスポート層に基づくセキュリティ プロトコルです。

SSH は現在、リモート ログイン セッションやその他のネットワーク サービスにセキュリティを提供するために設計された、より信頼性の高いプロトコルです。 SSH プロトコルを使用すると、リモート管理時の情報漏洩を効果的に防ぐことができます。

(1)弱口令,可使用工具hydra,msf中的ssh爆破模块。 (2)防火墙SSH后门。(https://www.secpulse.com/archives/69093.html) (3)28退格 OpenSSL (4)openssh 用户枚举 CVE-2018-15473。(https://www.anquanke.com/post/id/157607)

telnet は古いリモート管理方法です。telnet ツールを使用してシステムにログインするプロセス中に、ネットワーク上で送信されるユーザーおよびユーザー データ パスワードは平文で送信され、ハッカーがスニッフィング技術を使用して傍受する可能性があります。

(1)暴力破解技术是常用的技术,使用hydra,或者msf中telnet模块对其进行破解。 (2)在linux系统中一般采用SSH进行远程访问,传输的敏感数据都是经过加密的。而对于windows下的telnet来说是脆弱的, 因为默认没有经过任何加密就在网络中进行传输。使用cain等嗅探工具可轻松截获远程登录密码。

smtp: 電子メール プロトコル。このサービスは Linux ではデフォルトで有効になっており、フィッシングメールを次の宛先に送信できます。 other party

默认端口:25(smtp)、465(smtps) (1)爆破:弱口令 (2)未授权访问

ポート 53 は DNS ドメイン ネーム サーバーの通信ポートであり、通常はドメイン名解決に使用されます。これは、ネットワーク内で非常に重要なサーバーの 1 つでもあります。このようなサーバーは攻撃に対して脆弱です。このポートに侵入するには通常 3 つの方法があります。

(1)使用DNS远程溢出漏洞直接对其主机进行溢出攻击,成功后可直接获得系统 权限。(https://www.seebug.org/vuldb/ssvid-96718) (2)使用DNS欺骗攻击,可对DNS域名服务器进行欺骗,如果黑客再配合网页木马进行挂马攻击,无疑是一种杀伤力很强的攻 击,黑客可不费吹灰之力就控制内网的大部分主机。 这也是内网渗透惯用的技法之一。(https://baijiahao.baidu.com/s?id=1577362432987749706&wfr=spider&for=pc) (3)拒绝服务攻击,利用拒绝服务攻击可快速的导致目标服务器运行缓慢,甚至网络瘫痪。如果使用拒绝服务攻击其DNS服务器。 将导致用该服务器进行域名解析的用户无法正常上网。(http://www.edu.cn/xxh/fei/zxz/201503/t20150305_1235269.shtml) (4)DNS劫持。(https://blog.csdn.net/qq_32447301/article/details/77542474)

135 ポートは主に RPC プロトコルを使用し、DCOM サービスを提供するために使用されます。RPC は、コンピュータ上で実行されているプログラムがスムーズに実行されることを保証します。リモート コンピューター上でコードを直接実行し、DCOM を使用してネットワーク経由で直接通信し、HTTP プロトコルを含むさまざまなネットワーク経由で送信できます。同時に、このポートには多くの脆弱性も暴露されており、その中で最も深刻なものはバッファ オーバーフローの脆弱性であり、かつて猛威を振るったウイルス「Shock Wave」はこの脆弱性を利用して拡散しました。

ポート 135 の侵入の場合、ハッカーの侵入方法は次のとおりです:

(1)查找存在RPC溢出的主机,进行远程溢出攻击,直接获得系统权限。如用‘DSScan’扫描存在此漏洞的主机。 对存在漏洞的主机可使用‘ms05011.exe’进行溢出, 溢出成功后获得系统权限。(https://wenku.baidu.com/view/68b3340c79563c1ec5da710a.html) (2)扫描存在弱口令的135主机,利用RPC远程过程调用开启telnet服务并登录telnet执行系统命令。 系统弱口令的扫描一般使用hydra。 对于telnet服务的开启可使用工具kali链接。(https://wenku.baidu.com/view/c8b96ae2700abb68a982fbdf.html)

139 ポートは ' NetBIOS SessionService ' が提供され、主に Windows のファイルとプリンタの共有と UNIX での Samba サービスを提供するために使用されます。ポート 445 は、Windows ファイルとプリンタの共有を提供するためにも使用され、イントラネット環境で広く使用されています。これら 2 つのポートも主要な攻撃対象となっており、ポート 139/445 には多くの深刻な脆弱性が発生しています。

以下は、そのようなポートを貫通するための基本的な考え方の分析です。

(1)对于开放139/445端口的主机,一般尝试利用溢出漏洞对远程主机进行溢出攻击,成功后直接获得系统权限。 利用msf的ms-017永恒之蓝。(https://blog.csdn.net/qq_41880069/article/details/82908131) (2)对于攻击只开放445端口的主机,黑客一般使用工具‘MS06040’或‘MS08067’.可使用专用的445端口扫描器进行扫描。 NS08067溢出工具对windows2003系统的溢出十分有效, 工具基本使用参数在cmd下会有提示。(https://blog.csdn.net/god_7z1/article/details/6773652) (3)对于开放139/445端口的主机,黑客一般使用IPC$进行渗透。在没有使用特点的账户和密码进行空连接时,权限是最小的。 获得系统特定账户和密码成为提升权限的关键了,比如获得administrator账户的口令。(https://blog.warhut.cn/dmbj/145.html) (4)对于开放139/445端口的主机,可利用共享获取敏感信息,这也是内网渗透中收集信息的基本途径。

1433 は SQL Server の既定のポートです。SQL Server サービスは 2 つのポート (tcp-1433 と UDP-1434) を使用します。 、1433 は SQL Server が外部サービスを提供するために使用され、1434 は SQL Server が使用する TCP/IP ポートを要求者に返すために使用されます。

ポート 1433 は通常ハッカーによって攻撃されており、攻撃方法は無限にあります。最も深刻な脆弱性はリモート オーバーフローの脆弱性で、たとえば SQL インジェクション攻撃の増加により、さまざまなデータベースが常にセキュリティ上の脅威にさらされています。現在、SQL インジェクション技術を使用してデータベースを侵入することが一般的な攻撃手法であり、この種の技術はスクリプト侵入技術に属します。

(1)对于开放1433端口的SQL Server2000的数据库服务器,黑客尝试使用远程溢出漏洞对主机进行溢出测试, 成功后直接获得系统权限。(https://blog.csdn.net/gxj022/article/details/4593015) (2)暴力破解技术是一项经典的技术。一般破解的对象都是SA用户。 通过字典破解的方式很快破解出SA的密码。(https://blog.csdn.net/kali_linux/article/details/50499576) (3)嗅探技术同样能嗅探到SQL Server的登录密码。 (4)由于脚本程序编写的不严密,例如,程序员对参数过滤不严等,这都会造成严重的注射漏洞。 通过SQL注射可间接性的对数据库服务器进行渗透,通过调用一些存储过程执行系统命令。可以使用SQL综合利用工具完成。

1521 は、大規模データベース Oracle のデフォルトのリスニング ポートです。初心者はまだこのポートに馴染みがないと思われます。通常、誰もが知っています。 Access、MSSQL、MYSQL の 3 つのデータベースがあります。一般に、この比較的高価なデータベース システムを導入するのは大規模なサイトだけです。この比較的複雑なデータベース システムに侵入するためのハッカーのアイデアは次のとおりです。

(1)Oracle拥有非常多的默认用户名和密码,为了获得数据库系统的访问权限, 破解数据库系统用户以及密码是黑客必须攻破的一道安全防线。 (2)SQL注射同样对Oracle十分有效,通过注射可获得数据库的敏感信息,包括管理员密码等。 (3)在注入点直接创建java,执行系统命令。(4)https://www.leiphone.com/news/201711/JjzXFp46zEPMvJod.html

NFS (Network File System) はネットワーク ファイル システムです。 FreeBSD でサポートされているファイル システムの 1 つで、TCP/IP ネットワークを介してネットワーク上のコンピュータ間でリソースを共有できるようにします。 NFS アプリケーションでは、ローカル NFS クライアント アプリケーションは、ローカル ファイルにアクセスするのと同じように、リモート NFS サーバーにあるファイルを透過的に読み書きできます。現在、NFS にはエクスポート フォルダーの悪用を防ぐ機能が備わっていますが、レガシー システムの NFS サービスが適切に設定されていない場合、悪意のある攻撃者によって悪用される可能性があります。

3306 ポートペネトレーション分析3306是MYSQL数据库默认的监听端口,通常部署在中型web系统中。在国内LAMP的配置是非常流行的,对于php+mysql构架的攻击也是属于比较热门的话题。mysql数据库允许用户使用自定义函数功能,这使得黑客可编写恶意的自定义函数对服务器进行渗透,最后取得服务器最高权限。 对于3306端口的渗透,黑客的方法如下: 3389端口渗透剖析 3389是windows远程桌面服务默认监听的端口,管理员通过远程桌面对服务器进行维护,这给管理工作带来的极大的方便。通常此端口也是黑客们较为感兴趣的端口之一,利用它可对远程服务器进行控制,而且不需要另外安装额外的软件,实现方法比较简单。当然这也是系统合法的服务,通常是不会被杀毒软件所查杀的。 使用‘输入法漏洞’进行渗透。 4899端口渗透剖析 4899端口是remoteadministrator远程控制软件默认监听的端口,也就是平时常说的radmini影子。radmini目前支持TCP/IP协议,应用十分广泛,在很多服务器上都会看到该款软件的影子。对于此软件的渗透,思路如下: 5432端口渗透剖析 PostgreSQL是一种特性非常齐全的自由软件的对象–关系型数据库管理系统,可以说是目前世界上最先进,功能最强大的自由数据库管理系统。包括kali系统中msf也使用这个数据库;浅谈postgresql数据库攻击技术 大部分关于它的攻击依旧是sql注入,所以注入才是数据库不变的话题。 5631端口渗透剖析 5631端口是著名远程控制软件pcanywhere的默认监听端口,同时也是世界领先的远程控制软件。利用此软件,用户可以有效管理计算机并快速解决技术支持问题。由于软件的设计缺陷,使得黑客可随意下载保存连接密码的*.cif文件,通过专用破解软件进行破解。 这些操作都必须在拥有一定权限下才可完成,至少通过脚本渗透获得一个webshell。通常这些操作在黑客界被称为pcanywhere提权技术。 PcAnyWhere提权。(https://blog.csdn.net/Fly_hps/article/details/80377199) 5900端口渗透剖析 5900端口是优秀远程控制软件VNC的默认监听端口,此软件由著名的AT&T的欧洲研究实验室开发的。VNC是在基于unix和linux操作系统的免费的开放源码软件,远程控制能力强大,高效实用,其性能可以和windows和MAC中的任何一款控制软件媲美。 对于该端口的渗透,思路如下: 6379端口渗透剖析 Redis是一个开源的使用c语言写的,支持网络、可基于内存亦可持久化的日志型、key-value数据库。关于这个数据库这两年还是很火的,暴露出来的问题也很多。特别是前段时间暴露的未授权访问。 7001/7002端口渗透剖析 7001/7002通常是weblogic中间件端口 8080端口渗透剖析 8080端口通常是apache_Tomcat服务器默认监听端口,apache是世界使用排名第一的web服务器。国内很多大型系统都是使用apache服务器,对于这种大型服务器的渗透,主要有以下方法: 27017端口渗透剖析 MongoDB,NoSQL数据库;攻击方法与其他数据库类似 以上が収集する価値のある、ハッカーがよく使用する 40 個の侵入ポートのまとめの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。(1)由于管理者安全意识淡薄,通常管理密码设置过于简单,甚至为空口令。使用破解软件很容易破解此类密码,

利用破解的密码登录远程mysql数据库,上传构造的恶意UDF自定义函数代码进行注册,通过调用注册的恶意函数执行系统命令。

或者向web目录导出恶意的脚本程序,以控制整个web系统。

(2)功能强大的‘cain’同样支持对3306端口的嗅探,同时嗅探也是渗透思路的一种。

(3)SQL注入同样对mysql数据库威胁巨大,不仅可以获取数据库的敏感信息,还可使用load_file()函数读取系统的敏感配置文件

或者从web数据库链接文件中获得root口令等,导出恶意代码到指定路径等。

(1)对于windows2000的旧系统版本,使用‘输入法漏洞’进行渗透。

(2)cain是一款超级的渗透工具,同样支持对3389端口的嗅探。

(3)Shift粘滞键后门:5次shift后门

(4)社会工程学通常是最可怕的攻击技术,如果管理者的一切习惯和规律被黑客摸透的话,

那么他管理的网络系统会因为他的弱点被渗透。

(5)爆破3389端口。这里还是推荐使用hydra爆破工具。

(6)ms12_020死亡蓝屏攻击。(https://www.cnblogs.com/R-Hacker/p/9178066.html)

(7)https://www.cnblogs.com/backlion/p/9429738.html

(1)radmini同样存在不少弱口令的主机,通过专用扫描器可探测到此类存在漏洞的主机。

(2)radmini远控的连接密码和端口都是写入到注册表系统中的,

通过使用webshell注册表读取功能可读取radmini在注册表的各项键值内容,从而破解加密的密码散列。

(1)爆破:弱口令:postgres postgres

(2)缓冲区溢出:CVE-2014-2669。(http://drops.xmd5.com/static/drops/tips-6449.html)

(3)远程代码执行:CVE-2018-1058。(https://www.secpulse.com/archives/69153.html)

(1)VNC软件存在密码验证绕过漏洞,此高危漏洞可以使得恶意攻击者不需要密码就可以登录到一个远程系统。

(2)cain同样支持对VNC的嗅探,同时支持端口修改。

(3)VNC的配置信息同样被写入注册表系统中,其中包括连接的密码和端口。利用webshell的注册表读取功能进行读取加密算法,

然后破解。

(4)VNC拒绝服务攻击(CVE-2015-5239)。

(http://blogs.360.cn/post/vnc%E6%8B%92%E7%BB%9D%E6%9C%8D%E5%8A%A1%E6%BC%8F%E6%B4%9Ecve-2015-

5239%E5%88%86%E6%9E%90.html)

(5)VNC权限提升(CVE-2013-6886)。

(1)爆破:弱口令

(2)未授权访问+配合ssh key提权。(http://www.alloyteam.com/2017/07/12910/)

(1)弱口令、爆破,弱密码一般为weblogic/Oracle@123 or weblogic

(2)管理后台部署 war 后门

(3)SSRF

(4)反序列化漏洞

(5)weblogic_uachttps://github.com/vulhub/vulhub/tree/master/weblogic/ssrfhttps://bbs.pediy.com/thread-224954.

htmhttps://fuping.site/2017/06/05/Weblogic-Vulnerability-Verification/https://

blog.gdssecurity.com/labs/2015/3/30/weblogic-ssrf-and-xss-cve-2014-4241-cve-2014-4210-cve-2014-4.html

(1)Tomcat远程代码执行漏洞(https://www.freebuf.com/column/159200.html)

(2)Tomcat任意文件上传。(http://liehu.tass.com.cn/archives/836)

(3)Tomcat远程代码执行&信息泄露。(https://paper.seebug.org/399/)

(4)Jboss远程代码执行。(http://mobile.www.cnblogs.com/Safe3/archive/2010/01/08/1642371.html)

(5)Jboss反序列化漏洞。(https://www.zybuluo.com/websec007/note/838374)

(6)Jboss漏洞利用。(https://blog.csdn.net/u011215939/article/details/79141624)

(1)爆破:弱口令

(2)未授权访问;(http://www.cnblogs.com/LittleHann/p/6252421.html)(3)http://www.tiejiang.org/19157.htm

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7712

7712

15

15

1640

1640

14

14

1394

1394

52

52

1288

1288

25

25

1232

1232

29

29

![Windows PCでサウンドバーがモニター画面として検出される[修正]](https://img.php.cn/upload/article/000/465/014/170835733166289.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Windows PCでサウンドバーがモニター画面として検出される[修正]

Feb 19, 2024 pm 11:42 PM

Windows PCでサウンドバーがモニター画面として検出される[修正]

Feb 19, 2024 pm 11:42 PM

Windows PC では、HDMI ポートに接続するとサウンドバーがモニターとして認識されることに気付いたユーザーもいます。これにより混乱が生じる可能性がありますが、解決策はこれだけではありません。 HDMI 経由でサウンドバーを PC に接続する方法 ほとんどのサウンドバーは、HDMI、光学式、または 3.5mm オーディオ接続を使用します。サウンドバーが HDMI 接続のみをサポートしている場合は、HDMIARC というラベルの付いた HDMI ポートに接続する必要があります。多くのテレビやモニターには通常、複数の HDMI ポートが装備されており、そのうちの 1 つが HDMI 標準に準拠した ARC プロトコルをサポートしている必要があります。つまり、HDMI は音声と映像を送信するためのインターフェースですが、デバイスに HDMI ポートがない場合は、モニターの使用を検討してください。

Linuxでリモートサーバーのポートが開いているかどうかを確認する方法

Mar 21, 2023 am 09:50 AM

Linuxでリモートサーバーのポートが開いているかどうかを確認する方法

Mar 21, 2023 am 09:50 AM

Linux でリモート サーバーのポートが開いているかどうかを確認する方法: 1. 「nmap ip -p port」コマンドを使用して、ポートが開いているかどうかを確認します。具体的なコマンドは「nmap 172.17.193.18 -p 5902」などです。2 「nc -v ip port」コマンドを使用する ポートが開いているか確認します 具体的なコマンドは「nc -v 172.17.193.18 5902」です。

com1 と com2 はどのポートですか?

Aug 25, 2022 am 10:53 AM

com1 と com2 はどのポートですか?

Aug 25, 2022 am 10:53 AM

com1 と com2 はシリアル ポートと呼ばれるシリアル通信ポートです。マザーボードには通常、通信デバイスであるマウスを接続するために使用される 2 つの COM シリアル インターフェイスがあります。シリアル インターフェイスとは、データをビットごとに順次送信することを指します。通信が特徴 回路がシンプルで、一対の伝送線だけで双方向通信が可能です。

Win11でポート445を閉じる方法

Jul 04, 2023 pm 12:17 PM

Win11でポート445を閉じる方法

Jul 04, 2023 pm 12:17 PM

Win11でポート445を閉じるにはどうすればよいですか?ポート番号 445 は TCP ポート、共有フォルダおよびプリンタポートであり、LAN 内でファイルやプリンタの共有サービスを提供します。最近、一部の Win11 ユーザーがポート 445 を閉じたいと考えていますが、どうすればよいでしょうか?詳細な操作方法を知らない友人も多いと思いますが、Win11 でポート 445 を閉じるための詳細な操作を以下のエディターにまとめましたので、興味のある方はエディターをフォローして以下を読んでください。 Win11 でポート 445 を閉じる詳細な操作 1. まず、Win+S キーの組み合わせを押すか、下部のタスクバーの検索アイコンをクリックして Windows 検索ウィンドウを開き、上部に「Windows ファイアウォール」と入力し、指定された最適なオプションをクリックします。システムによって。

iOS 17にアップデートしたらiPhoneが充電できなくなりましたか?できることは次のとおりです

Sep 21, 2023 pm 11:41 PM

iOS 17にアップデートしたらiPhoneが充電できなくなりましたか?できることは次のとおりです

Sep 21, 2023 pm 11:41 PM

iOS17の充電不具合の原因は? iOS17にアップデートした後にiPhoneが充電できなくなる理由はいくつか考えられます。可能性の 1 つは、ソフトウェア アップデートにバグがあることです。 Apple は通常、iOS アップデートのバグを迅速に修正するため、充電に関する問題が発生した場合は、新しいアップデートが利用可能かどうかを確認する価値があります。もう 1 つの可能性は、充電ケーブルまたはアダプターに問題があることです。サードパーティ製の充電ケーブルまたはアダプタを使用している場合は、それが Apple によって認定されていることを確認してください。 iPhone が充電できない問題を解決する方法 iOS17 アップデート後に iPhone が充電できない問題を解決する方法に関するヒントをいくつか紹介します: Apple 携帯電話を再起動します これにより、通常、iOS17 の充電問題の根本原因である可能性のある軽微な問題が解決されます

カナダ、自動車盗難問題急増でハッキングツール「フリッパーゼロ」の禁止を計画

Jul 17, 2024 am 03:06 AM

カナダ、自動車盗難問題急増でハッキングツール「フリッパーゼロ」の禁止を計画

Jul 17, 2024 am 03:06 AM

このウェブサイトは2月12日、カナダ政府がハッキングツール「FlipperZero」および類似のデバイスが、窃盗犯が車を盗むために使用できるツールとして分類されているため、販売を禁止する計画であると報じた。 FlipperZero は、RFID、無線、NFC、赤外線、Bluetooth などの複数のプロトコルを通じて、さまざまなハードウェアやデジタル デバイスのテストとデバッグを支援するポータブルなプログラム可能なテスト ツールであり、多くのオタクやハッカーの支持を得ています。製品のリリース以来、ユーザーはソーシャル メディア上で、リプレイ攻撃を使用して車のロックを解除したり、ガレージのドアを開けたり、ドアベルを起動したり、さまざまなデジタル キーを複製したりするなど、FlipperZero の機能を実証してきました。 ▲FlipperZeroがマクラーレンのキーホルダーをコピーして車のロックを解除 カナダ産業大臣フランソ

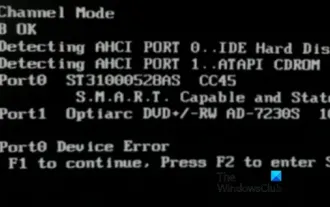

Windowsコンピュータ上のAHCIポート0デバイスエラーを修正

Feb 19, 2024 pm 12:45 PM

Windowsコンピュータ上のAHCIポート0デバイスエラーを修正

Feb 19, 2024 pm 12:45 PM

コンピューターを起動するたびに AHCI ポート 0 デバイス エラーが発生する場合は、この記事に記載されている方法に従って問題を解決する必要があります。 AHCIポート0デバイスエラーとは何ですか? AHCI デバイスのエラーは BIOS によって報告されます。 SMART は、ポート 0 のハード ドライブに障害があり、アクセスできない可能性があることを示しました。ハードドライブには、いつでも問題が発生する可能性があります。デスクトップ コンピューターの場合は、ハード ドライブの接続ポートを変更してみることをお勧めします。問題が解決しない場合は、ハードドライブ自体に問題がある可能性があります。この問題を解決するには、ディスク チェック ツールを実行し、障害が発生したハード ドライブを無効にし、ポートをチェックします。 Windows コンピュータでの AHCI ポート 0 デバイス エラーの修正 通常、AHCI ポート 0 デバイス エラーは、オペレーティング システムの問題が原因ではなく、ポート 0 でのハード ドライブの障害が原因で発生します。

Dockerマッピングポートでエラーが発生した場合の対処方法

Oct 21, 2022 pm 03:29 PM

Dockerマッピングポートでエラーが発生した場合の対処方法

Oct 21, 2022 pm 03:29 PM

Docker マッピング ポート エラーの解決策: 1. root アカウントに切り替えます; 2. "netstat -nap" コマンドを使用して、実行中のプログラムの pid を確認します; 3. "kill -9 2901 su u260517" コマンドを使用して、プログラムを選択してプログラムを切り替えます。