Apacheサーバーのセキュリティ設定

Web サーバーのセキュリティを確保することは非常に重要です。これは、他のユーザーに情報の一部のみを表示させ、データを保護し、アクセスを制限することを意味します。

これらは、Apache Web サーバーのセキュリティを強化するための一般的なものです。 (推奨学習: Apache サーバー)

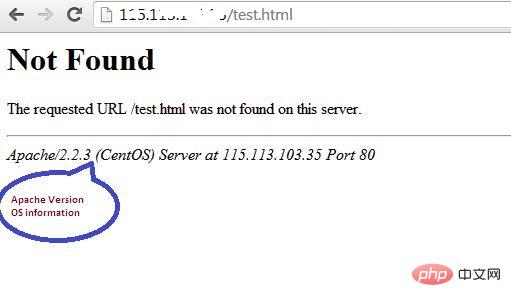

1. Apache のバージョンとオペレーティング システムの情報を非表示にする Apache では、以下に示すように、バージョンとオペレーティング システム名が誤って表示されます。スクリーンショットが表示されます。

vim /etc/httpd/conf/httpd.conf<br/>

変更点は次のとおりです:

ServerSignature Off<br/>ServerTokens Prod<br/>

service httpd restart<br/>

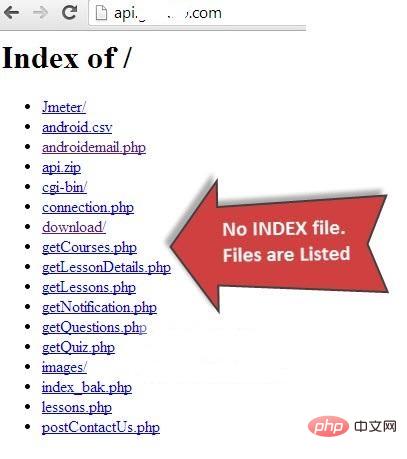

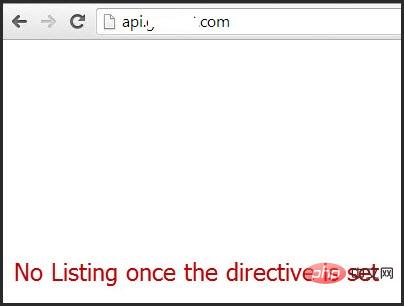

2. ディレクトリ一覧の無効化

ドキュメントのルート ディレクトリにインデックス ファイル (index.html、index.php、index.html など) がない場合、デフォルトで、Apache Web サーバーはドキュメントのすべてのコンテンツを表示します。ルートディレクトリ。

<Directory /var/www/html><br/> Options -Indexes<br/></Directory><br/>

3. 不要なモジュールを無効にする

未使用の不要なモジュールをすべて無効にするのが最善です。 Apache 設定ファイルで有効なモジュールのリスト -

[root@amsterdam ~]#httpd –M<br/>perl_module (shared)<br/>php5_module (shared)<br/>proxy_ajp_module (shared)<br/>python_module (shared)<br/>ssl_module (shared)<br/>

vi /etc/httpd/conf/httpd.conf<br/>

#LoadModule auth_digest_module modules/mod_auth_digest.so<br/>

/etc/init.d/httpd restart/<br/>

4. mod_evasive を使用して DoS 攻撃に対抗する

Web サーバーを DoS (サービス拒否など) から保護したい場合は、モジュール mod_evasive を有効にする必要があります。 。これは、DoS 攻撃を検出し、操作の過程をはるかに超えた損害を引き起こすのを防ぐサードパーティのモジュールです。5. リクエスト サイズの制限

Apache には、DoS 攻撃につながる可能性のある http リクエストの合計サイズに制限がありません。 Apache ディレクティブ LimitRequestBody のリクエスト サイズは、ディレクトリ タグを使用して制限できます。

要件に応じて、この値は 0 ~ 2GB (つまり、2147483647 バイト) に設定できます。rree

以上がApacheサーバーのセキュリティ設定の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7531

7531

15

15

1379

1379

52

52

82

82

11

11

21

21

78

78

H5プロジェクトの実行方法

Apr 06, 2025 pm 12:21 PM

H5プロジェクトの実行方法

Apr 06, 2025 pm 12:21 PM

H5プロジェクトを実行するには、次の手順が必要です。Webサーバー、node.js、開発ツールなどの必要なツールのインストール。開発環境の構築、プロジェクトフォルダーの作成、プロジェクトの初期化、コードの書き込み。開発サーバーを起動し、コマンドラインを使用してコマンドを実行します。ブラウザでプロジェクトをプレビューし、開発サーバーURLを入力します。プロジェクトの公開、コードの最適化、プロジェクトの展開、Webサーバーの構成のセットアップ。

XMLでPDFをエクスポートする方法

Apr 03, 2025 am 06:45 AM

XMLでPDFをエクスポートする方法

Apr 03, 2025 am 06:45 AM

XMLをPDFにエクスポートするには、XSLTを使用し、XMLデータバインディングライブラリを使用する方法は2つあります。 XSLT:XSLT StyleSheetを作成し、XSLTプロセッサを使用してXMLデータを変換するPDF形式を指定します。 XMLデータバインディングライブラリ:XMLデータバインディングライブラリのインポートPDFドキュメントオブジェクトの作成XMLデータエクスポートPDFファイル。 PDFファイルに適している方法は、要件に依存します。 XSLTは柔軟性を提供しますが、データバインディングライブラリは簡単に実装できます。単純な変換のために、データバインディングライブラリの方が優れており、複雑な変換の場合、XSLTがより適しています。

pom.xmlを生成する方法

Apr 03, 2025 am 06:00 AM

pom.xmlを生成する方法

Apr 03, 2025 am 06:00 AM

POM.xmlファイルを生成するには次の方法があります。MavenArchetypeを使用して、特定の種類のプロジェクトのPOM.xmlファイルを自動的に生成する定義済みのプロジェクトテンプレートを提供します。 Maven Helperプラグインを使用して、pom.xmlファイルを生成するコマンドを提供します。プロジェクトのpom.xmlファイルをカスタマイズするには、手動で作成します。

サーバー側でキャラクターエンコードを設定する方法ブートストラップテーブルを解決する方法

Apr 07, 2025 pm 12:00 PM

サーバー側でキャラクターエンコードを設定する方法ブートストラップテーブルを解決する方法

Apr 07, 2025 pm 12:00 PM

サーバー側に文字エンコードを設定して、文字化けしたブートストラップテーブルを解決するには、次の手順に従う必要があります。サーバー文字のエンコーディングを確認します。サーバー構成ファイルを編集します。 EncodingをUTF-8に設定します。サーバーを保存して再起動します。エンコーディングを確認します。

Debian OpenSSL構成を確認する方法

Apr 12, 2025 pm 11:57 PM

Debian OpenSSL構成を確認する方法

Apr 12, 2025 pm 11:57 PM

この記事では、DebianシステムのOpenSSL構成を確認して、システムのセキュリティステータスをすばやく把握できるように、いくつかの方法を紹介します。 1.最初にOpenSSLバージョンを確認し、OpenSSLがインストールされているかどうかを確認し、バージョン情報を確認します。端末に次のコマンドを入力します。OpenSSlversionがインストールされていない場合、システムはエラーを促します。 2。構成ファイルを表示します。 OpenSSLのメイン構成ファイルは、通常/etc/ssl/openssl.cnfにあります。テキストエディター(Nanoなど)を使用して、次のように表示できます。sudonano/etc/ssl/openssl.cnfこのファイルには、キー、証明書、暗号化アルゴリズムなどの重要な構成情報が含まれています。 3。OPEを利用します

ApacheでCGIディレクトリを設定する方法

Apr 13, 2025 pm 01:18 PM

ApacheでCGIディレクトリを設定する方法

Apr 13, 2025 pm 01:18 PM

ApacheでCGIディレクトリを設定するには、次の手順を実行する必要があります。「CGI-Bin」などのCGIディレクトリを作成し、Apacheの書き込み許可を付与します。 Apache構成ファイルに「Scriptalias」ディレクティブブロックを追加して、CGIディレクトリを「/cgi-bin」URLにマッピングします。 Apacheを再起動します。

Debian Apacheログを使用してWebサイトのパフォーマンスを向上させる方法

Apr 12, 2025 pm 11:36 PM

Debian Apacheログを使用してWebサイトのパフォーマンスを向上させる方法

Apr 12, 2025 pm 11:36 PM

この記事では、Debianシステムの下でApacheログを分析することにより、Webサイトのパフォーマンスを改善する方法について説明します。 1.ログ分析の基本Apacheログは、IPアドレス、タイムスタンプ、リクエストURL、HTTPメソッド、応答コードなど、すべてのHTTP要求の詳細情報を記録します。 Debian Systemsでは、これらのログは通常、/var/log/apache2/access.logおよび/var/log/apache2/error.logディレクトリにあります。ログ構造を理解することは、効果的な分析の最初のステップです。 2。ログ分析ツールさまざまなツールを使用してApacheログを分析できます。コマンドラインツール:GREP、AWK、SED、およびその他のコマンドラインツール。

Apacheを始める方法

Apr 13, 2025 pm 01:06 PM

Apacheを始める方法

Apr 13, 2025 pm 01:06 PM

Apacheを開始する手順は次のとおりです。Apache(コマンド:sudo apt-get install apache2または公式Webサイトからダウンロード)をインストールします(linux:linux:sudo systemctl start apache2; windows:apache2.4 "serviceを右クリックして「開始」を右クリック) (オプション、Linux:Sudo SystemCtl