XSS 攻撃を防ぐ ThinkPHP の方法

この記事では、XSS 攻撃を防ぐための TP の設定方法を紹介します。ThinkPHP を学習している友人の役に立てば幸いです。

XSS 攻撃を防ぐ ThinkPHP の方法

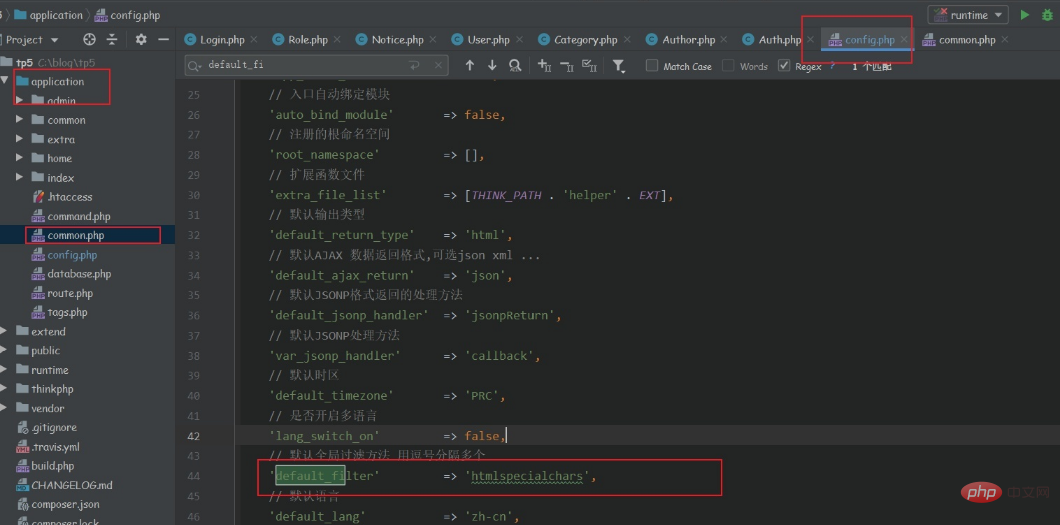

1 プロジェクトにリッチ テキスト エディタがない場合は、次のことができます。グローバル フィルタリング方法は、アプリケーションの下の構成設定ファイルに htmlspecialchars を追加することです。

// 默认全局过滤方法 用逗号分隔多个 'default_filter' => 'htmlspecialchars',

リッチ テキスト エディタをお持ちの場合、この種のフィルタリングの使用は適していません。アンチ XSS 攻撃

(推奨チュートリアル: thinkphp チュートリアル)

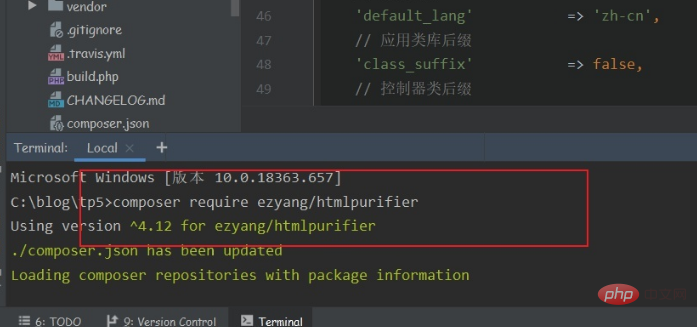

次に、composer を使用してプラグインをインストールし、

コマンドを処理します

composer require ezyang/htmlpurifier

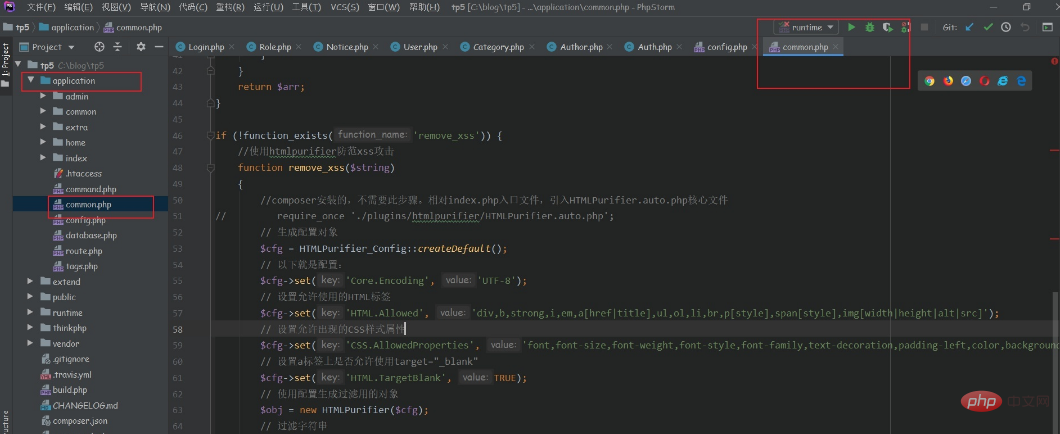

インストールが成功したら、パブリック関数が配置されているアプリケーションの common.php に次のコードを追加します。 ##

if (!function_exists('remove_xss')) {

//使用htmlpurifier防范xss攻击

function remove_xss($string){

//composer安装的,不需要此步骤。相对index.php入口文件,引入HTMLPurifier.auto.php核心文件

// require_once './plugins/htmlpurifier/HTMLPurifier.auto.php';

// 生成配置对象

$cfg = HTMLPurifier_Config::createDefault();

// 以下就是配置:

$cfg -> set('Core.Encoding', 'UTF-8');

// 设置允许使用的HTML标签

$cfg -> set('HTML.Allowed','div,b,strong,i,em,a[href|title],ul,ol,li,br,p[style],span[style],img[width|height|alt|src]');

// 设置允许出现的CSS样式属性

$cfg -> set('CSS.AllowedProperties', 'font,font-size,font-weight,font-style,font-family,text-decoration,padding-left,color,background-color,text-align');

// 设置a标签上是否允许使用target="_blank"

$cfg -> set('HTML.TargetBlank', TRUE);

// 使用配置生成过滤用的对象

$obj = new HTMLPurifier($cfg);

// 过滤字符串

return $obj -> purify($string);

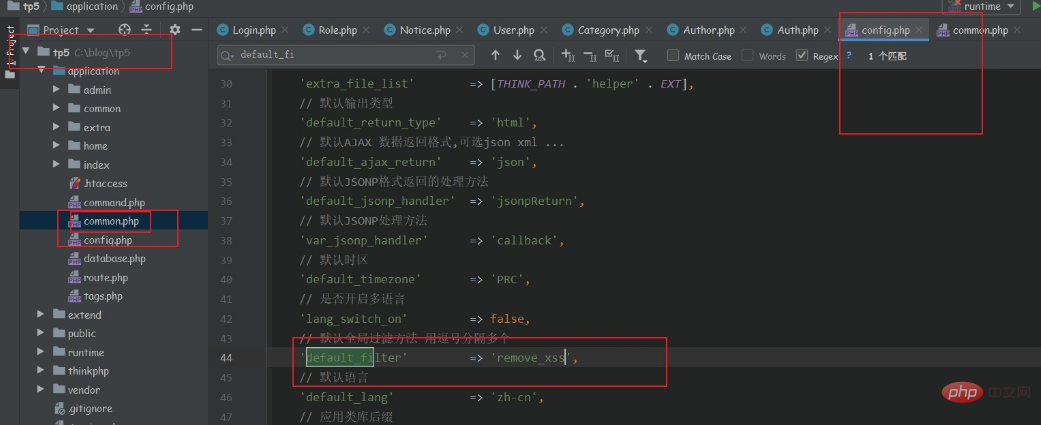

}次に、アプリケーション ディレクトリに config.php 構成ファイルを追加します

このフィルタリング メソッドをそのメソッド名に変更します

次を使用できますこれは、フレームワークの使用とプラグインの使用を組み合わせることによって行われます。上記のコードは直接使用できます

特定のフィールドで xss 検証を実行することもできます ##1 コマンド ファイルを変更しますそれをこの 'default_filter' => 'htmlspecialchars',

##1 コマンド ファイルを変更しますそれをこの 'default_filter' => 'htmlspecialchars',

2 に変更します。その後、必要に応じて、変更したフィールドを

に変更します。 :

PHP ビデオ チュートリアル、学習アドレス:

PHP ビデオ チュートリアル、学習アドレス:

以上がXSS 攻撃を防ぐ ThinkPHP の方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7517

7517

15

15

1378

1378

52

52

79

79

11

11

21

21

66

66

thinkphpプロジェクトの実行方法

Apr 09, 2024 pm 05:33 PM

thinkphpプロジェクトの実行方法

Apr 09, 2024 pm 05:33 PM

ThinkPHP プロジェクトを実行するには、Composer をインストールし、Composer を使用してプロジェクトを作成し、プロジェクト ディレクトリに入り、php bin/consoleserve を実行し、http://localhost:8000 にアクセスしてようこそページを表示する必要があります。

thinkphp にはいくつかのバージョンがあります

Apr 09, 2024 pm 06:09 PM

thinkphp にはいくつかのバージョンがあります

Apr 09, 2024 pm 06:09 PM

ThinkPHP には、さまざまな PHP バージョン向けに設計された複数のバージョンがあります。メジャー バージョンには 3.2、5.0、5.1、および 6.0 が含まれますが、マイナー バージョンはバグを修正し、新機能を提供するために使用されます。最新の安定バージョンは ThinkPHP 6.0.16 です。バージョンを選択するときは、PHP バージョン、機能要件、コミュニティ サポートを考慮してください。最高のパフォーマンスとサポートを得るには、最新の安定バージョンを使用することをお勧めします。

Vue 開発ノート: 一般的なセキュリティ脆弱性と攻撃を回避する

Nov 22, 2023 am 09:44 AM

Vue 開発ノート: 一般的なセキュリティ脆弱性と攻撃を回避する

Nov 22, 2023 am 09:44 AM

Vue は、Web 開発で広く使用されている人気のある JavaScript フレームワークです。 Vue の使用が増え続けるにつれて、開発者は一般的なセキュリティの脆弱性や攻撃を回避するためにセキュリティの問題に注意を払う必要があります。この記事では、開発者がアプリケーションを攻撃からより適切に保護できるように、Vue 開発で注意を払う必要があるセキュリティの問題について説明します。ユーザー入力の検証 Vue 開発では、ユーザー入力の検証が非常に重要です。ユーザー入力は、セキュリティ脆弱性の最も一般的な原因の 1 つです。ユーザー入力を処理するとき、開発者は常に次のことを行う必要があります。

thinkphpの実行方法

Apr 09, 2024 pm 05:39 PM

thinkphpの実行方法

Apr 09, 2024 pm 05:39 PM

ThinkPHP フレームワークをローカルで実行する手順: ThinkPHP フレームワークをローカル ディレクトリにダウンロードして解凍します。 ThinkPHP ルート ディレクトリを指す仮想ホスト (オプション) を作成します。データベース接続パラメータを構成します。 Webサーバーを起動します。 ThinkPHP アプリケーションを初期化します。 ThinkPHP アプリケーションの URL にアクセスして実行します。

laravelとthinkphpではどちらが優れていますか?

Apr 09, 2024 pm 03:18 PM

laravelとthinkphpではどちらが優れていますか?

Apr 09, 2024 pm 03:18 PM

Laravel フレームワークと ThinkPHP フレームワークのパフォーマンスの比較: ThinkPHP は、最適化とキャッシュに重点を置いて、一般に Laravel よりもパフォーマンスが優れています。 Laravel は優れたパフォーマンスを発揮しますが、複雑なアプリケーションの場合は、ThinkPHP の方が適している可能性があります。

開発に関する提案: ThinkPHP フレームワークを使用して非同期タスクを実装する方法

Nov 22, 2023 pm 12:01 PM

開発に関する提案: ThinkPHP フレームワークを使用して非同期タスクを実装する方法

Nov 22, 2023 pm 12:01 PM

「開発に関する提案: ThinkPHP フレームワークを使用して非同期タスクを実装する方法」 インターネット技術の急速な発展に伴い、Web アプリケーションには、多数の同時リクエストと複雑なビジネス ロジックを処理するための要件がますます高まっています。システムのパフォーマンスとユーザー エクスペリエンスを向上させるために、開発者は多くの場合、電子メールの送信、ファイルのアップロードの処理、レポートの生成など、時間のかかる操作を実行するために非同期タスクの使用を検討します。 PHP の分野では、人気のある開発フレームワークとして ThinkPHP フレームワークが、非同期タスクを実装するための便利な方法をいくつか提供しています。

thinkphpのインストール方法

Apr 09, 2024 pm 05:42 PM

thinkphpのインストール方法

Apr 09, 2024 pm 05:42 PM

ThinkPHP のインストール手順: PHP、Composer、および MySQL 環境を準備します。 Composer を使用してプロジェクトを作成します。 ThinkPHP フレームワークと依存関係をインストールします。データベース接続を構成します。アプリケーションコードを生成します。アプリケーションを起動し、http://localhost:8000 にアクセスします。

thinkphpのパフォーマンスはどうですか?

Apr 09, 2024 pm 05:24 PM

thinkphpのパフォーマンスはどうですか?

Apr 09, 2024 pm 05:24 PM

ThinkPHP は、キャッシュ メカニズム、コードの最適化、並列処理、データベースの最適化などの利点を備えた高性能 PHP フレームワークです。公式パフォーマンステストでは、1秒あたり10,000以上のリクエストを処理できることが示されており、実際のアプリケーションではJD.comやCtripなどの大規模なWebサイトやエンタープライズシステムで広く使用されています。