centos7でパスワードを3回間違えてユーザーをロックする方法

具体的な方法は次のとおりです:

1. ユーザーのリモート ログインを制限する

#%PAM-1.0 の下にコンテンツを追加します。 2 行目は前に書く必要がありますが、後ろに書いた場合、ユーザーはロックされていますが、正しいパスワードを入力する限りログインできます。

# vim /etc/pam.d/sshd #%PAM-1.0 auth required pam_tally2.so deny=3 unlock_time=300 even_deny_root root_unlock_time=10

パラメータの説明:

even_deny_root は root ユーザーも制限します。

deny は、一般ユーザーと root ユーザーの連続不正ログインの最大数を設定します。 ;

unlock_time は、通常のユーザーがロック解除されるまでの時間を設定します。単位は秒です。

root_unlock_time は、root ユーザーがロック解除されるまでの時間を設定します。単位は秒です。

ここでは pam_tally2 モジュールが使用されます。pam_tally2 がサポートされていない場合は、pam_tally モジュールを使用できます。また、pamのバージョンによって設定が異なる場合がありますので、具体的な使用方法については、各モジュールの使用規定を参照してください。

(推奨チュートリアル: centos チュートリアル)

2. ttyからのログインをユーザーに制限します

#%PAM-1.0では、つまり、追加内容である 2 行目を前に書く必要があり、後ろに書いた場合、ユーザーはロックされていても、正しいパスワードを入力すればログインできます。

# vim /etc/pam.d/login #%PAM-1.0 auth required pam_tally2.so deny=3 lock_time=300 even_deny_root root_unlock_time=10

も 2 行目に追加されます。

3. ユーザーのログイン失敗数を確認する

コマンドは次のとおりです:

#cd /etc/pam.d/ [root@node100 pam.d]# pam_tally2 --user root Login Failures Latest failure From root 7 07/16/12 15:18:22 tty1

4. 指定したユーザーのロックを解除します

コマンドは次のとおりです。次のとおりです:

[root@node100 pam.d]# pam_tally2 -r -u root Login Failures Latest failure From

推奨される関連ビデオ チュートリアル: linux ビデオ チュートリアル

以上がcentos7でパスワードを3回間違えてユーザーをロックする方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7546

7546

15

15

1382

1382

52

52

83

83

11

11

21

21

90

90

Xiaohonshu アカウントを使用してユーザーを見つけるにはどうすればよいですか?私の携帯電話番号を見つけることはできますか?

Mar 22, 2024 am 08:40 AM

Xiaohonshu アカウントを使用してユーザーを見つけるにはどうすればよいですか?私の携帯電話番号を見つけることはできますか?

Mar 22, 2024 am 08:40 AM

ソーシャルメディアの急速な発展に伴い、Xiaohongshuは最も人気のあるソーシャルプラットフォームの1つになりました。ユーザーは、Xiaohongshu アカウントを作成して自分の個人情報を示し、他のユーザーと通信し、対話することができます。ユーザーの小紅樹番号を見つける必要がある場合は、次の簡単な手順に従ってください。 1. Xiaohonshu アカウントを使用してユーザーを見つけるにはどうすればよいですか? 1. 小紅書アプリを開き、右下隅の「検出」ボタンをクリックして、「メモ」オプションを選択します。 2. ノート一覧で、探したいユーザーが投稿したノートを見つけます。クリックしてノートの詳細ページに入ります。 3. ノートの詳細ページで、ユーザーのアバターの下にある「フォロー」ボタンをクリックして、ユーザーの個人ホームページに入ります。 4. ユーザーの個人ホームページの右上隅にある三点ボタンをクリックし、「個人情報」を選択します。

Windows 11 で続行するために管理者のユーザー名とパスワードの入力を求められる問題を解決するにはどうすればよいですか?

Apr 11, 2024 am 09:10 AM

Windows 11 で続行するために管理者のユーザー名とパスワードの入力を求められる問題を解決するにはどうすればよいですか?

Apr 11, 2024 am 09:10 AM

Win11 を使用している場合、管理者のユーザー名とパスワードの入力を要求される場合があるため、この記事ではその対処方法について説明します。方法 1: 1. [Windows ロゴ] をクリックし、[Shift+Restart] を押してセーフ モードに入るか、[スタート] メニューをクリックして [設定] を選択するという方法でセーフ モードに入ります。 「更新とセキュリティ」を選択し、「回復」で「今すぐ再起動する」を選択し、再起動してオプションを入力した後、 - トラブルシューティング - 詳細オプション - 起動設定 -&mdash を選択します。

スーパーユーザーとして Ubuntu にログインします

Mar 20, 2024 am 10:55 AM

スーパーユーザーとして Ubuntu にログインします

Mar 20, 2024 am 10:55 AM

Ubuntu システムでは、通常、root ユーザーは無効になっています。 root ユーザーをアクティブにするには、passwd コマンドを使用してパスワードを設定し、su-コマンドを使用して root としてログインします。 root ユーザーは、無制限のシステム管理権限を持つユーザーです。彼は、ファイルへのアクセスと変更、ユーザー管理、ソフトウェアのインストールと削除、およびシステム構成の変更を行う権限を持っています。 root ユーザーと一般ユーザーの間には明らかな違いがあり、root ユーザーはシステム内で最高の権限とより広範な制御権限を持ちます。 root ユーザーは、一般のユーザーでは実行できない重要なシステム コマンドを実行したり、システム ファイルを編集したりできます。このガイドでは、Ubuntu の root ユーザー、root としてログインする方法、および通常のユーザーとの違いについて説明します。知らせ

携帯電話を使用してルーターのWiFiパスワードを設定する方法(携帯電話をツールとして使用)

Apr 24, 2024 pm 06:04 PM

携帯電話を使用してルーターのWiFiパスワードを設定する方法(携帯電話をツールとして使用)

Apr 24, 2024 pm 06:04 PM

ワイヤレス ネットワークは、今日のデジタル世界で人々の生活に不可欠な部分となっています。ただし、個人のワイヤレス ネットワークのセキュリティを保護することが特に重要です。強力なパスワードを設定することは、WiFi ネットワークが他人にハッキングされないようにするための鍵となります。ネットワークのセキュリティを確保するために、この記事では、携帯電話を使用してルーターの WiFi パスワードを変更する方法を詳しく紹介します。 1. ルーター管理ページを開く - モバイルブラウザでルーター管理ページを開き、ルーターのデフォルトの IP アドレスを入力します。 2. 管理者のユーザー名とパスワードを入力します - アクセスするには、ログイン ページに正しい管理者のユーザー名とパスワードを入力します。 3. ワイヤレス設定ページに移動します。ルーター管理ページでワイヤレス設定ページを見つけてクリックし、そのページに入ります。 4.現在のWiを見つける

CentOS7 各種バージョンイメージのダウンロードアドレスとバージョン説明(Everythingバージョン含む)

Feb 29, 2024 am 09:20 AM

CentOS7 各種バージョンイメージのダウンロードアドレスとバージョン説明(Everythingバージョン含む)

Feb 29, 2024 am 09:20 AM

CentOS-7.0-1406 をロードする場合、オプションのバージョンが多数あり、一般ユーザーにとってはどれを選択すればよいか分かりませんが、簡単に紹介すると、 (1) CentOS-xxxx-LiveCD.ios と CentOS-xxxx- -DVD.iso はどう違いますか?前者は700Mしかなく、後者は3.8Gです。違いはサイズだけではありませんが、より本質的な違いは、CentOS-xxxx-LiveCD.ios はメモリにロードして実行することしかできず、インストールできないことです。ハードディスクには CentOS-xxx-bin-DVD1.iso のみインストールできます。 (2) CentOS-xxx-bin-DVD1.iso、Ce

sudo とは何ですか?なぜ重要ですか?

Feb 21, 2024 pm 07:01 PM

sudo とは何ですか?なぜ重要ですか?

Feb 21, 2024 pm 07:01 PM

sudo (スーパーユーザー実行) は、一般ユーザーが root 権限で特定のコマンドを実行できるようにする、Linux および Unix システムの重要なコマンドです。 sudo の機能は主に次の側面に反映されています。 権限制御の提供: sudo は、ユーザーにスーパーユーザー権限を一時的に取得することを許可することで、システム リソースと機密性の高い操作を厳密に制御します。一般のユーザーは、必要な場合にのみ sudo を介して一時的な権限を取得できるため、常にスーパーユーザーとしてログインする必要はありません。セキュリティの向上: sudo を使用すると、日常的な操作中に root アカウントの使用を回避できます。すべての操作に root アカウントを使用すると、誤った操作や不注意な操作には完全な権限が与えられるため、予期しないシステムの損傷につながる可能性があります。そして

Microsoft アカウントのパスキーを使用する方法

Feb 19, 2024 am 11:03 AM

Microsoft アカウントのパスキーを使用する方法

Feb 19, 2024 am 11:03 AM

パスキーは、より高度で安全なログイン方法であり、Microsoft アカウントで使用できます。この記事では、Microsoft アカウントで Passkey を使用する方法を説明し、その利点やパスワードとの違いを紹介します。詳細に入る前に、パスワードを頻繁に忘れたり、すぐにログインする必要がある場合には、通常は Passkey の方が適していることを強調しておきます。パスキーとは何ですか?パスワードとどう違うのですか?パスワードは、従来のパスワード ログインに代わる高度で安全な認証方法です。各アプリケーションには一意のキーがあり、セキュリティが確保され、フィッシングなどの脅威が防止されます。ユーザーは電子メールとパスワードで自分の身元を確認するか、顔認識、指紋、セキュリティ キーを使用して確認できます。

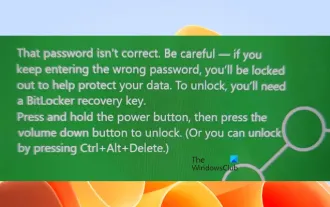

パスワードが間違っています。BitLocker の警告に注意してください

Mar 26, 2024 am 09:41 AM

パスワードが間違っています。BitLocker の警告に注意してください

Mar 26, 2024 am 09:41 AM

この記事では、間違ったパスワードの問題を解決する方法、特に BitLocker の警告に対処する際の注意の必要性について説明します。この警告は、ドライブのロックを解除するために BitLocker に間違ったパスワードを複数回入力するとトリガーされます。通常、この警告は、不正なログイン試行を制限するポリシーがシステムにあるために発生します (通常、ログイン試行は 3 回まで許可されます)。この場合、ユーザーは適切な警告メッセージを受け取ります。完全な警告メッセージは次のとおりです: 入力されたパスワードが間違っています。間違ったパスワードを入力し続けると、アカウントがロックされることに注意してください。これは、データのセキュリティを保護するためです。アカウントのロックを解除する必要がある場合は、BitLocker 回復キーを使用する必要があります。パスワードが間違っています。コンピュータにログインするときに表示される BitLocker 警告に注意してください