ネットワークセキュリティ関連の知識

#ネットワーク セキュリティ関連の知識

シークレット攻撃を盗む 5 つの方法

フットプリント: 攻撃者は事前にターゲットの情報を収集し、通常は Whois、Finger、Nslookup、Ping などのツールを使用して、ドメイン名、IP アドレス、ネットワーク トポロジ、関連するユーザー情報などのターゲットの情報の一部を取得します。多くの場合、これらはハッカーが侵入するための最初のステップです。スキャン: ここでのスキャンとは、主にポート スキャンのことを指します。通常、Nmap やその他のポート スキャン ツールは、ターゲット コンピュータに関する有用な情報を取得するために使用されます。マシン上でどのポートが開かれているかによって、どのネットワーク サービスが開かれているかがわかります。ハッカーはこれらのサーバー側の脆弱性を悪用して、さらなる侵入を行う可能性があります。多くの場合、これはハッカー侵入の 2 番目のステップです。 プロトコル スタック フィンガープリンティング (スタック フィンガープリンティング) 識別 (オペレーティング システム検出とも呼ばれます): ハッカーは検出パケットをターゲット ホストに送信します。異なる OS メーカーの IP プロトコル スタック実装には多くの微妙な違いがあるため、各 OSそれぞれに独自の応答方法があり、ハッカーはターゲット ホストが実行している OS を特定できることがよくあります。これは多くの場合、スキャン段階の一部として見られます。 情報フロー スニッフィング (スニッファリング): 共有 LAN でホストのネットワーク カードをプロミスキャス モードに設定するか、さまざまな LAN で ARP スプーフィングを使用することにより、ホストは通過するすべてのデータ パケットを受け入れるようになります。この原理に基づいて、ハッカーはスニファー (ハードウェアまたはソフトウェア) を使用してネットワーク情報の流れを監視し、アカウント番号やパスワードなどの情報を収集します。これがハッキングの 3 番目のステップです。 セッション ハイジャック: いわゆるセッション ハイジャックとは、通常の通信プロセス中に、ハッカーが第三者として参加するか、追加情報をデータ ストリームに挿入するか、または両方の当事者の情報をプロセスに挿入することを意味します。通信モデルは密かに変化します。つまり、直接の接触からハッカーによって中継されることになります。この攻撃方法は、ハッキングの 4 番目のステップ、つまり実際の攻撃の 1 つと考えることができます。ファイアウォールとは何ですか?なぜファイアウォールが必要なのでしょうか?

ファイアウォールは、ソフトウェアとハードウェア機器を組み合わせたデバイスです。通常、企業の内部 LAN とインターネットの間に設置され、インターネット ユーザーの内部ネットワークへのアクセスを制限し、管理します。内部ユーザー アクセス、インターネット許可。 言い換えると、ファイアウォールは、安全で信頼できると考えられる内部ネットワークと、安全性と信頼性が低いと考えられる外部ネットワークとの間のブロック ツールを提供します。ファイアウォールがない場合、内部ネットワーク全体のセキュリティは各ホストに完全に依存するため、すべてのホストが一貫して高いセキュリティレベルを実現する必要があり、実際の運用では非常に困難です。 ファイアウォールは、専用のアクセス制御ソフトウェアを実行するデバイスとして設計されており、他のサービスがないため、欠陥やセキュリティ ホールが比較的少なく、セキュリティ管理がより便利になります。ネットワークをより安全に。ファイアウォールの原則は、ネットワークのスムーズな流れを確保しながら、内部ネットワークのセキュリティを可能な限り確保することであり、静的なセキュリティ コンポーネントです。ファイアウォールの制限は何ですか?

ネットワーク上の一部の攻撃はファイアウォールを回避できる可能性がありますファイアウォールは内部ネットワークからの攻撃を防ぐことはできません。 ファイアウォールは、ウイルスに感染したプログラムやファイルの送信を保護できません。 ファイアウォールでは、新たなオンラインの脅威を防ぐことはできません。 エンドツーエンド暗号化を使用する場合、ファイアウォールの役割は大幅に制限されます。 ファイアウォールはユーザーに対して完全に透過的ではないため、伝送遅延、ボトルネック、単一障害点などの問題を引き起こす可能性があります。 ファイアウォールはデータ主導型の攻撃を防ぐことはできません。以上がネットワークセキュリティ関連の知識の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1672

1672

14

14

1428

1428

52

52

1332

1332

25

25

1277

1277

29

29

1257

1257

24

24

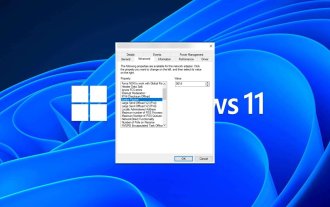

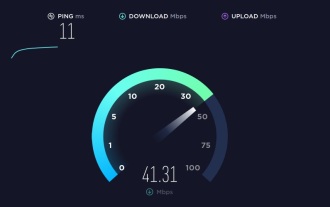

Windows 11でMTUサイズを調整する方法

Aug 25, 2023 am 11:21 AM

Windows 11でMTUサイズを調整する方法

Aug 25, 2023 am 11:21 AM

Windows 11 でインターネット接続が突然遅くなり、本書に記載されているすべての方法を試した場合、それはネットワークとは何の関係もなく、最大伝送単位 (MTU) に関係している可能性があります。システムが間違った MTU サイズでデータを送受信すると、問題が発生する可能性があります。この記事では、スムーズで中断のないインターネット接続のために Windows 11 で MTU サイズを変更する方法を学びます。 Windows 11 のデフォルトの MTU サイズはどれくらいですか? Windows 11 のデフォルトの MTU サイズは 1500 で、これが許容される最大値です。 MTU は最大伝送単位の略です。これは、ネットワーク上で送受信できる最大パケット サイズです。あらゆるサポートネットワーク

![WLAN拡張モジュールが停止しました[修正]](https://img.php.cn/upload/article/000/465/014/170832352052603.gif?x-oss-process=image/resize,m_fill,h_207,w_330) WLAN拡張モジュールが停止しました[修正]

Feb 19, 2024 pm 02:18 PM

WLAN拡張モジュールが停止しました[修正]

Feb 19, 2024 pm 02:18 PM

Windows コンピュータの WLAN 拡張モジュールに問題がある場合、インターネットから切断される可能性があります。この状況はイライラすることがよくありますが、幸いなことに、この記事では、この問題を解決し、ワイヤレス接続を再び正常に動作させるのに役立ついくつかの簡単な提案を提供します。 WLAN 拡張モジュールが停止しました。 WLAN 拡張モジュールが Windows コンピュータで動作を停止した場合は、次の提案に従って修正してください。 ネットワークとインターネットのトラブルシューティング ツールを実行して、ワイヤレス ネットワーク接続を無効にし、再度有効にします。 WLAN 自動構成サービスを再起動します。 電源オプションを変更します。 変更します。詳細な電源設定 ネットワーク アダプター ドライバーを再インストールする いくつかのネットワーク コマンドを実行する それでは、詳しく見てみましょう

win11のDNSサーバーエラーの解決方法

Jan 10, 2024 pm 09:02 PM

win11のDNSサーバーエラーの解決方法

Jan 10, 2024 pm 09:02 PM

インターネットにアクセスするには、インターネットに接続するときに正しい DNS を使用する必要があります。同様に、間違った DNS 設定を使用すると、DNS サーバー エラーが発生しますが、このときは、ネットワーク設定で DNS を自動的に取得するように選択することで問題を解決できます。ソリューション。 win11 ネットワーク dns サーバー エラーを解決する方法. 方法 1: DNS をリセットする 1. まず、タスクバーの [スタート] をクリックして入力し、[設定] アイコン ボタンを見つけてクリックします。 2. 次に、左側の列の「ネットワークとインターネット」オプションコマンドをクリックします。 3. 次に、右側で「イーサネット」オプションを見つけ、クリックして入力します。 4. その後、DNSサーバーの割り当ての「編集」をクリックし、最後にDNSを「自動(D)」に設定します。

Chrome、Google ドライブ、フォトでの「ネットワーク エラーの失敗」ダウンロードを修正してください。

Oct 27, 2023 pm 11:13 PM

Chrome、Google ドライブ、フォトでの「ネットワーク エラーの失敗」ダウンロードを修正してください。

Oct 27, 2023 pm 11:13 PM

「ネットワーク エラーのダウンロードに失敗しました」問題とは何ですか?解決策を詳しく説明する前に、まず「ネットワーク エラーのダウンロードに失敗しました」問題が何を意味するのかを理解しましょう。このエラーは通常、ダウンロード中にネットワーク接続が中断された場合に発生します。この問題は、インターネット接続の弱さ、ネットワークの混雑、サーバーの問題など、さまざまな理由で発生する可能性があります。このエラーが発生すると、ダウンロードが停止し、エラー メッセージが表示されます。ネットワークエラーで失敗したダウンロードを修正するにはどうすればよいですか? 「ネットワーク エラー ダウンロードに失敗しました」というメッセージが表示されると、必要なファイルへのアクセスまたはダウンロード中に障害が発生する可能性があります。 Chrome などのブラウザを使用している場合でも、Google ドライブや Google フォトなどのプラットフォームを使用している場合でも、このエラーはポップアップ表示され、不便を引き起こします。この問題を解決し、解決するために役立つポイントを以下に示します。

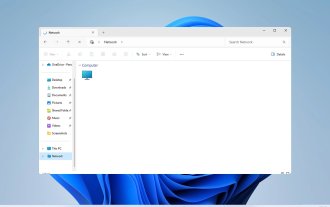

修正: WD My Cloud が Windows 11 のネットワーク上に表示されない

Oct 02, 2023 pm 11:21 PM

修正: WD My Cloud が Windows 11 のネットワーク上に表示されない

Oct 02, 2023 pm 11:21 PM

WDMyCloud が Windows 11 のネットワーク上に表示されない場合、特にそこにバックアップやその他の重要なファイルを保存している場合は、大きな問題になる可能性があります。これは、ネットワーク ストレージに頻繁にアクセスする必要があるユーザーにとって大きな問題となる可能性があるため、今日のガイドでは、この問題を永久に修正する方法を説明します。 WDMyCloud が Windows 11 ネットワークに表示されないのはなぜですか? MyCloud デバイス、ネットワーク アダプター、またはインターネット接続が正しく構成されていません。パソコンにSMB機能がインストールされていません。 Winsock の一時的な不具合がこの問題を引き起こす場合があります。クラウドがネットワーク上に表示されない場合はどうすればよいですか?問題の修正を開始する前に、いくつかの予備チェックを実行できます。

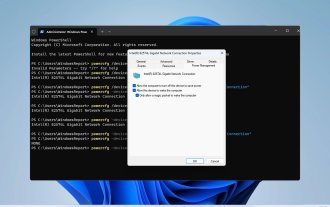

Windows 11 で Wake on LAN を有効/無効にする方法

Sep 06, 2023 pm 02:49 PM

Windows 11 で Wake on LAN を有効/無効にする方法

Sep 06, 2023 pm 02:49 PM

Wake on LAN は、コンピュータを休止状態またはスリープ モードからリモートで復帰できるようにする Windows 11 のネットワーク機能です。カジュアル ユーザーはあまり使用しませんが、この機能は有線ネットワークを使用するネットワーク管理者やパワー ユーザーにとっては便利です。今回はその設定方法を説明します。自分のコンピューターが Wake on LAN をサポートしているかどうかを確認するにはどうすればよいですか?この機能を使用するには、コンピュータに次のものが必要です。 リモートからスリープ モードから復帰できるように、PC を ATX 電源に接続する必要があります。アクセス コントロール リストを作成し、ネットワーク内のすべてのルーターに追加する必要があります。ネットワーク カードは Wake-up-on-LAN 機能をサポートしている必要があります。この機能が動作するには、両方のコンピュータが同じネットワーク上にある必要があります。ほとんどのイーサネット アダプタは

Windows 10 の右下に地球が表示されてインターネットにアクセスできない場合はどうすればよいですか? Win10 で地球がインターネットにアクセスできない問題のさまざまな解決策

Feb 29, 2024 am 09:52 AM

Windows 10 の右下に地球が表示されてインターネットにアクセスできない場合はどうすればよいですか? Win10 で地球がインターネットにアクセスできない問題のさまざまな解決策

Feb 29, 2024 am 09:52 AM

この記事では、Win10のシステムネットワーク上に地球儀マークが表示されるがインターネットにアクセスできない問題の解決策を紹介します。この記事では、地球がインターネットにアクセスできないことを示す Win10 ネットワークの問題を読者が解決するのに役立つ詳細な手順を説明します。方法 1: 直接再起動する まず、ネットワーク ケーブルが正しく接続されていないこと、ブロードバンドが滞っていないかを確認します。ルーターまたは光モデムが停止している可能性があります。この場合は、ルーターまたは光モデムを再起動する必要があります。コンピュータ上で重要な作業が行われていない場合は、コンピュータを直接再起動できます。ほとんどの軽微な問題は、コンピュータを再起動することですぐに解決できます。ブロードバンドが滞っておらず、ネットワークが正常であると判断される場合は、別の問題です。方法 2: 1. [Win]キーを押すか、左下の[スタートメニュー]をクリックし、表示されるメニュー項目の電源ボタンの上にある歯車アイコンをクリックし、[設定]をクリックします。

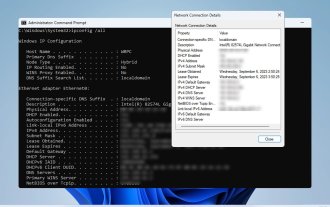

Windows 11 でネットワーク接続の詳細とステータスを確認する方法

Sep 11, 2023 pm 02:17 PM

Windows 11 でネットワーク接続の詳細とステータスを確認する方法

Sep 11, 2023 pm 02:17 PM

ネットワーク接続が適切に機能していることを確認するため、または問題を解決するために、Windows 11 のネットワーク接続の詳細を確認する必要がある場合があります。これにより、IP アドレス、MAC アドレス、リンク速度、ドライバーのバージョンなどのさまざまな情報を表示できます。このガイドでは、その方法を説明します。 Windows 11 でネットワーク接続の詳細を確認するにはどうすればよいですか? 1. 「設定」アプリを使用し、+ キーを押して Windows の設定を開きます。 WindowsI 次に、左側のペインで [ネットワークとインターネット] に移動し、ネットワークの種類を選択します。この場合、これはイーサネットです。ワイヤレス ネットワークを使用している場合は、代わりに Wi-Fi ネットワークを選択します。画面の下部に次のように表示されます。