SQL インジェクションの 3 つの方法は何ですか?

SQL インジェクションには 3 つの方法があります: 1. 数値インジェクション; 入力パラメータが整数の場合、数値インジェクションの脆弱性が存在する可能性があります。 2. 文字インジェクション; 入力パラメータが文字列の場合、文字インジェクションの脆弱性が存在する可能性があります。 3. その他のタイプ (例: 検索インジェクション、Cookie インジェクション、POST インジェクションなど)。

##SQL インジェクションの原則SQL インジェクション攻撃とは、Web に渡される特別な入力を構築することを指します。アプリケーションをパラメータとして使用する場合、これらの入力のほとんどは SQL 構文の組み合わせです。SQL ステートメントを実行することで、攻撃者は必要な操作を実行します。主な理由は、プログラムがユーザーが入力したデータを慎重にフィルタリングしていないため、不正なデータが生成されることです。侵入システム。

#SQL インジェクションの分類1. 数値インジェクション

入力パラメータが整数の場合、数値インジェクションの脆弱性が存在する可能性があります。

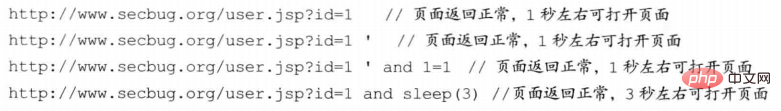

URL があるとします:HTTP://www.aaa.com/test.php?id=1

バックグラウンド SQL ステートメントは次のように推測できます: SELECT * FROM table WHERE id=1数値脆弱性の SQL インジェクションポイントを決定する

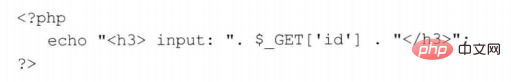

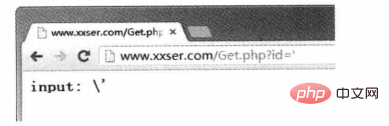

① まず入力ボックスに入力します一重引用符

' を入力すると、SQL ステートメントは次のようになります:

SELECT * FROM table WHERE id=1'

, は構文に準拠していないため、このステートメントは間違いなく間違っており、スクリプト プログラムがデータベースからデータを取得できなくなり、元のページが異常になります。

② 入力ボックスに

and 1 = 1# と入力すると、SQL ステートメントは次のようになります:

ステートメントは正しく、正常に実行されます。返されるデータは元のリクエストと変わりません。

and 1 = 2

# と入力すると、SQL ステートメントは次のようになります: SELECT * FROM table WHERE id=1 および 1 = 2

上記の 3 つの手順がすべて満たされている場合、プログラムには数値 SQL インジェクションの脆弱性がある可能性があります。

入力パラメータが文字列の場合、文字インジェクションの脆弱性が存在する可能性があります。数値注入と文字注入の最大の違いは、数値型は一重引用符で閉じる必要がないのに対し、 文字型は通常一重引用符で閉じる必要があることです。

文字インジェクションで最も重要なことは、SQL ステートメント を閉じて 冗長コード

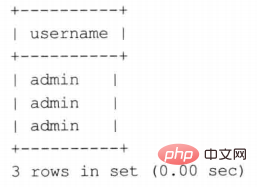

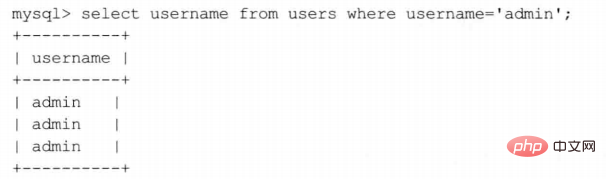

をコメント化する方法です。バックグラウンド SQL ステートメントが次のとおりであると仮定します。 SELECT * FROM table WHERE username = 'admin'

文字を決定するための SQL インジェクション ポイントtype vulnerabilities:

① 最初に単一引用符を入力することをお勧めします admin' to test

このような SQL ステートメントは次のようになります。 SELECT * FROM table WHERE ユーザー名 = 'admin''

② 入力:

注: admin '# の後には単一引用符があります。 # #、文字列を閉じるために使用され、最後にコメント文字 -- があります (

)。 SQL ステートメントは次のようになります: SELECT * FROM table WHERE username = 'admin' and 1 = 1 --

ページは正しく表示されます。 。

③ 入力: admin' および 1 = 2 --

SQL ステートメントは次のようになります: SELECT * FROM テーブル WHERE ユーザー名 = 'admin' および 1 = 2 --

ページ エラー。

上記の 3 つの手順が満たされている場合、文字 SQL インジェクションが存在する可能性があります。

3. その他のタイプ

実際には、SQL インジェクションには数値と文字の 2 種類しかないと思います。他にもCookieインジェクション、POSTインジェクション、ディレイドインジェクションなどの方法があると言う人も多いかもしれません。 これは確かに事実ですが、これらのタイプの注入は、最終的には数値および文字の注入の異なる表現形式、または異なる注入位置にすぎません。 一般的なインジェクション名は次のとおりです。

POST インジェクション: 挿入されたフィールドは POST データ内にあります。

- 検索インジェクション: インジェクション ポイントは検索場所です

- base64 インジェクション: 挿入された文字列は Base64 暗号化する必要があります

- 一般的なデータベース インジェクション

データベース インジェクションの場合、攻撃者はデータベースを使用してより多くのデータやより大きな権限を取得することに他なりません。使用方法 次のカテゴリに要約できます。 データのクエリ

ファイルの読み取りと書き込みコマンドの実行- # #プログラム注入の場合、攻撃者 どのデータベースでもこれら 3 つのことを実行しますが、異なるデータベースに注入される SQL ステートメントは異なります。

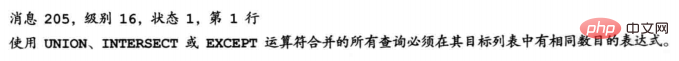

- すべてのクエリの列の数は同じである必要があります

- データ型には互換性がある必要があります

- SELECT suser_name(): ユーザーのログイン ID 名を返します。

- SELECT user_name(): 指定された ID に基づいてデータベース ユーザー名を返します。

- SELECT db_name(): データベース名を返します

- SELECT is_member('db_owner'): データベース ロールかどうか

- SELECT Convert(int, '5' ): データ型変換

- ③指定されたテーブルのすべてのフィールドをクエリします

- SELECT COLUMN_NAME FROM INFORMATION_SCHEMA.COLUMNS WHERE TABLE_NAME = '***'

- INFORMATION_SCHEMA.COLUMNS テーブルは列情報を提供します。

-

現在のデータベース バージョン:SELECT バナー FROM sys.v_$version WHERE rownum = 1 -

サーバー エクスポート IP: これはutl_http.request## で実現できます。 -

#サーバー リスニング IP:SELECT utl_inaddr.get_host_address FROM Dual -

サーバー オペレーティング システム:SELECT member FROM v$logfile WHERE rownum = 1 -

サーバー SID:SELECT インスタンス名 FROM v$instance -

現在接続されているユーザー:SELECT SYS_CONTEXT('USERENV', 'CURRENT_USER') FROM Dual

ここでは、Oracle 11g、MySQL 5.1、SQL Server 2008 の 3 つのデータベースのインジェクションを示します。

SQL Server

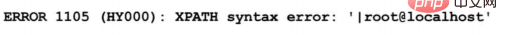

1. エラー メッセージを使用して情報を抽出します

SQL Server データベースはa 攻撃者はエラー メッセージから必要なデータを抽出できるため、エラー情報を正確に特定できる優れたデータベースは攻撃者にとって非常に有益です。

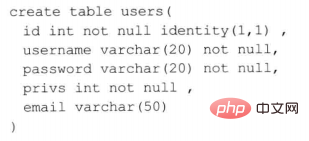

① 現在のテーブルまたは列を列挙します。

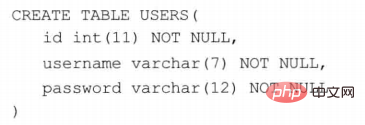

このようなテーブルが存在すると仮定します。

ルートの詳細をクエリします。 user Information の SQL ステートメントの推測は次のとおりです: SELECT * FROM user WHERE username = 'root' AND passwd = 'root'

攻撃者は SQL Server の機能を使用して、次のことを行うことができます。機密情報を取得します。入力ボックスに次のステートメントを入力します: ' getting 1 = 1 --

最後に実行される SQL ステートメントは次のようになります: SELECT * FROM user WHERE ユーザー名 = 'root' AND パスワード = 'root' HAVING 1 = 1 --

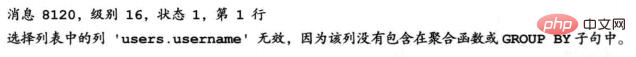

SQL エグゼキュータはエラーをスローする可能性があります:

攻撃者 あなた現在のテーブル名が user であり、フィールド ID が存在することがわかります。

攻撃者は、次のステートメントを入力することで、この機能を使用して他の列名を取得し続けることができます: ' GROUP BY users.id HAVING 1 = 1 --

Then SQL ステートメントは For: SELECT * FROM user WHERE username = 'root' AND passwd = 'root' GROUP BY users.id HAVING 1 = 1 --

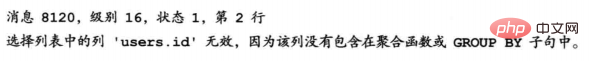

エラーがスローされます:

列名 username が含まれていることがわかります。エラー メッセージが返されなくなるまで再帰的にクエリを実行できるため、HAVING 句を使用して現在のテーブルのすべての列名を取得できます。

注: この列に集計関数が使用されていない限り、Select で指定された各列は Group By 句に表示される必要があります。

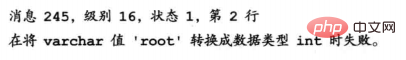

②. データ型エラーを使用した抽出 データ

文字列を文字列以外と比較しようとしたり、文字列を互換性のない別の型に変換しようとしたりすると、SQL エディターは例外をスローします。

次の SQL ステートメント: SELECT * FROM user WHERE ユーザー名 = 'abc' AND パスワード = 'abc' AND 1 > (SELECT TOP 1 ユーザー名 FROM ユーザー)

Executor エラー メッセージ:

これにより、ユーザーのユーザー名 root を取得できます。サブクエリ SELECT TOP 1 username FROM users では、最初にクエリされたユーザー名が返されるため、戻り値の型は varchar 型であり、次に int 型の 1 と比較されます。2 つの型は異なります。データを指定することはできません。比較するとエラーが報告され、データ漏洩につながります。

このメソッドを使用してすべてのアカウント情報を再帰的に推定します: SELECT * FROM users WHERE username = 'abc' AND Password = 'abc' AND 1 > (SELECT TOP 1 username FROM users WHERE) ('root')) にはありません。

このステートメントを作成すると、次のユーザー名を取得できます。サブクエリ内のユーザー名を他のカラム名に置き換えると、ここでは説明しませんが、他のカラムの情報も取得できます。

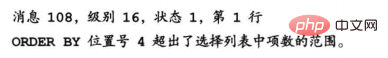

2. メタデータの取得

SQL Server には、メタデータの取得を容易にする多数のビューが用意されています。まずテーブル内の列の数を推測し、次に UNION を使用して SQL ステートメントを構築し、データを取得します。

例: SELECT *** FROM *** WHERE id = *** UNION SELECT 1, TABLE_NAME FROM INFORMATION_SCHEMA.TABLES

現在のテーブルの列数の場合が 2 の場合、現在のデータベース テーブルは UNION ステートメントで取得できます。現在のテーブルの列数を推測する方法については後述します。

一般的に使用されるシステム データベース ビュー:

| データベース ビュー | 説明 |

|---|---|

| ##SYS.DATABASES | SQL Server のすべてのデータベース |

| SYS.SQL_LOGINS | SQL Server のすべてのログイン |

| INFORMATION_SCHEMA.TABLES | 現在のユーザー データベース内のすべてのデータ テーブル |

| INFORMATION_SCHEMA.COLUMNS | 現在のユーザーのすべての列データベース |

| SYS.ALL_COLUMNS | ユーザー定義オブジェクトとシステム オブジェクトのすべての列の結合 |

| SYS .DATABASE_PRINCIPALS | データベース内の各権限または列の例外権限 |

| SYS.DATABASE_FILES | データベースに保存されているデータベース ファイル |

| データベース内に作成されたすべてのオブジェクト (制約、ログ、ストアド プロシージャを含む) |

| ストアド プロシージャ | 説明 |

|---|---|

| sp_addlogin | ユーザーが SQL Server ID を使用して SQL Server インスタンスに接続できるようにする新しい SQL Server ログインを作成します |

| sp_dropuser | 現在のデータベースからデータベース ユーザーを削除します |

| Microsoft Windows ローカル グループ リストを提供するか、指定された Windows ドメインでグローバル グループ リストを定義します | |

| レジストリの読み取り | |

| レジストリの書き込み | |

| レジストリの削除 | |

| ディレクトリの読み取り | |

| パスワードの変更 | |

| サービスの停止またはアクティブ化 |

| Role | Permission |

|---|---|

| bulkadmin | BULK INSERT ステートメントを実行できます |

| dbcreator | 任意のデータベースを作成、変更、削除、復元できます |

| ディスク ファイルを管理できます | |

| データベース エンジンで実行されているインスタンスをプラントできます | |

| ログイン名とその属性を管理できます。サーバー レベルの権限の GRANT、DENY、および REVOKE を利用できます。また、データベース レベルの権限の GRANT、DENY、および REVOKE も利用できます。 ; さらに、SQL Server ログインのパスワードの設定をやり直すこともできます | |

| サーバー全体の構成オプションを変更したり、サーバーをシャットダウンしたりできます | |

| リンク サーバーを追加および削除でき、特定のシステム ストアド プロシージャを実行できます | |

| できるデータベース エンジンで任意のアクティビティを実行します |

以上がSQL インジェクションの 3 つの方法は何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1662

1662

14

14

1419

1419

52

52

1313

1313

25

25

1262

1262

29

29

1235

1235

24

24

Nginx の基本的なセキュリティ知識: SQL インジェクション攻撃の防止

Jun 10, 2023 pm 12:31 PM

Nginx の基本的なセキュリティ知識: SQL インジェクション攻撃の防止

Jun 10, 2023 pm 12:31 PM

Nginx は高速、高性能、スケーラブルな Web サーバーであり、そのセキュリティは Web アプリケーション開発において無視できない問題です。特に SQL インジェクション攻撃は、Web アプリケーションに多大な損害を与える可能性があります。この記事では、Nginx を使用して SQL インジェクション攻撃を防ぎ、Web アプリケーションのセキュリティを保護する方法について説明します。 SQL インジェクション攻撃とは何ですか? SQLインジェクション攻撃とは、Webアプリケーションの脆弱性を悪用する攻撃手法です。攻撃者は悪意のあるコードを Web アプリケーションに挿入する可能性があります

PHP SQL インジェクションの脆弱性の検出と修復

Aug 08, 2023 pm 02:04 PM

PHP SQL インジェクションの脆弱性の検出と修復

Aug 08, 2023 pm 02:04 PM

PHP SQL インジェクションの脆弱性の検出と修復の概要: SQL インジェクションとは、攻撃者が Web アプリケーションを使用して SQL コードを入力に悪意を持って挿入する攻撃方法を指します。 PHP は、Web 開発で広く使用されているスクリプト言語として、動的な Web サイトやアプリケーションの開発に広く使用されています。ただし、PHP の柔軟性と使いやすさにより、開発者はセキュリティを無視することが多く、その結果、SQL インジェクションの脆弱性が存在します。この記事では、PHP の SQL インジェクションの脆弱性を検出して修正する方法を紹介し、関連するコード例を示します。チェック

Laravel 開発ノート: SQL インジェクションを防ぐ方法とテクニック

Nov 22, 2023 pm 04:56 PM

Laravel 開発ノート: SQL インジェクションを防ぐ方法とテクニック

Nov 22, 2023 pm 04:56 PM

Laravel 開発ノート: SQL インジェクションを防ぐ方法とテクニック インターネットの発展とコンピューター技術の継続的な進歩に伴い、Web アプリケーションの開発はますます一般的になりました。開発プロセスにおいて、セキュリティは常に開発者にとって無視できない重要な問題でした。中でも SQL インジェクション攻撃の防止は、開発プロセスにおいて特に注意が必要なセキュリティ課題の 1 つです。この記事では、開発者が SQL インジェクションを効果的に防止できるように、Laravel 開発で一般的に使用されるいくつかの方法とテクニックを紹介します。パラメータバインディングの使用 パラメータバインディングはLarです

SQLエラーインジェクションにexpを使用する方法

May 12, 2023 am 10:16 AM

SQLエラーインジェクションにexpを使用する方法

May 12, 2023 am 10:16 AM

0x01 はじめに 概要 編集者は、MySQL で別の Double データ オーバーフローを発見しました。 MySQL で関数を取得する場合、エディターは数学関数に関心があり、値を保存するためのいくつかのデータ型も含まれている必要があります。そこでエディターは、どの関数がオーバーフロー エラーを引き起こすかを確認するテストを実行しました。その後、編集者は、709 より大きい値が渡されると、関数 exp() がオーバーフロー エラーを引き起こすことを発見しました。 mysql>selectexp(709);+----------------------+|exp(709)|+---------- - -----------+|8.218407461554972

PHP を使用して SQL インジェクション攻撃を防ぐ方法

Jun 24, 2023 am 10:31 AM

PHP を使用して SQL インジェクション攻撃を防ぐ方法

Jun 24, 2023 am 10:31 AM

ネットワーク セキュリティの分野では、SQL インジェクション攻撃が一般的な攻撃方法です。悪意のあるユーザーが送信した悪意のあるコードを悪用して、アプリケーションの動作を変更し、安全でない操作を実行します。一般的な SQL インジェクション攻撃には、クエリ操作、挿入操作、削除操作が含まれます。その中で、クエリ操作が最もよく攻撃されており、SQL インジェクション攻撃を防ぐ一般的な方法は PHP を使用することです。 PHP は、Web アプリケーションで広く使用されているサーバー側スクリプト言語です。 PHP は MySQL などに関連付けることができます。

PHP プログラミングのヒント: SQL インジェクション攻撃を防ぐ方法

Aug 17, 2023 pm 01:49 PM

PHP プログラミングのヒント: SQL インジェクション攻撃を防ぐ方法

Aug 17, 2023 pm 01:49 PM

PHP プログラミングのヒント: SQL インジェクション攻撃を防ぐ方法 データベース操作を実行する場合、セキュリティは非常に重要です。 SQL インジェクション攻撃は、アプリケーションによるユーザー入力の不適切な処理を悪用し、悪意のある SQL コードが挿入されて実行される一般的なネットワーク攻撃です。 SQL インジェクション攻撃からアプリケーションを保護するには、いくつかの予防策を講じる必要があります。パラメータ化されたクエリの使用 パラメータ化されたクエリは、SQL インジェクション攻撃を防ぐための最も基本的かつ効果的な方法です。ユーザーが入力した値を SQL クエリと比較することで機能します

PHP フォーム フィルタリング: SQL インジェクションの防止とフィルタリング

Aug 07, 2023 pm 03:49 PM

PHP フォーム フィルタリング: SQL インジェクションの防止とフィルタリング

Aug 07, 2023 pm 03:49 PM

PHP フォーム フィルタリング: SQL インジェクションの防止とフィルタリング はじめに: インターネットの急速な発展に伴い、Web アプリケーションの開発はますます一般的になりました。 Web 開発では、フォームはユーザー対話の最も一般的な方法の 1 つです。ただし、フォーム送信データの処理にはセキュリティ上のリスクがあります。その中でも、最も一般的なリスクの 1 つは SQL インジェクション攻撃です。 SQL インジェクション攻撃は、Web アプリケーションを使用してユーザー入力データを不適切に処理し、攻撃者が不正なデータベース クエリを実行できるようにする攻撃手法です。攻撃者は、

システムセキュリティの向上: SQL インジェクション攻撃を防ぐための MyBatis のヒント

Feb 21, 2024 pm 09:12 PM

システムセキュリティの向上: SQL インジェクション攻撃を防ぐための MyBatis のヒント

Feb 21, 2024 pm 09:12 PM

システム セキュリティの向上: SQL インジェクション攻撃を防ぐための MyBatis のヒント 情報技術の継続的な発展に伴い、データベース アプリケーションは現代のソフトウェア システムに不可欠な部分となっています。ただし、次に説明するのはデータベースのセキュリティ問題で、最も一般的かつ深刻なものはおそらく SQL インジェクション攻撃です。 SQL インジェクション攻撃とは、攻撃者が悪意のある SQL コードを入力フィールドに挿入して、データベース内の情報を不正に取得したり、データベースの整合性を破壊したりすることを指します。 SQL から保護するには

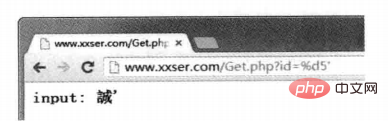

URL:

URL:  一重引用符

一重引用符

INSERT users(id, username, password) VALUES(2, 'admin) ', 'admin');

INSERT users(id, username, password) VALUES(2, 'admin) ', 'admin'); INSERT users(id, username, password) VALUES(3, 'admin x), 'admin;

INSERT users(id, username, password) VALUES(3, 'admin x), 'admin; 3 つのデータすべてがデータベースに挿入されましたが、値が変更されていることがわかります。デフォルトでは、MySQL はデータがデフォルトの長さを超えるとステージングします。

3 つのデータすべてがデータベースに挿入されましたが、値が変更されていることがわかります。デフォルトでは、MySQL はデータがデフォルトの長さを超えるとステージングします。

$sql = "SELECT count(*) FROM users WHERE username = 'admin' AND Password = '*** '";

$sql = "SELECT count(*) FROM users WHERE username = 'admin' AND Password = '*** '";