JS 検出を使用すると、Web システムは本当に安全ですか?

関連する学習の推奨事項: javascript

あなたの Web はシステムは本当に安全ですか?

千マイルの堤防がアリの巣で崩れた。

Web システムでは、小さな脆弱性が非常に深刻な結果を引き起こす可能性があります。したがって、Web セキュリティは、すべてのシステムが設計、開発、運用、保守の際に考慮する必要がある問題です。

現在、多くの Web システムで講じられている防御手段は基本的かつ単純なものに偏っており、多くの場合、次のような一般的なセキュリティ脆弱性のみを対象としています。

- Csrf

- XSS

- SQL インジェクション

など。これらの基本的な防御手段は必要であり、実装に費用はかかりませんが、システム セキュリティ防御の基本的な部分にすぎません。多くの開発者は、これらのことを行うだけでほとんどの状況に対処できると考えていますが、この考えは非常に危険です。実は、こうした基本的かつ標準化された脆弱性に加えて、各業務システムのビジネスロジックそのものもハッカー攻撃の標的となる可能性が高く、ひとたび侵入されれば重大な影響を及ぼします。以下に、よくあるビジネス ロジックの抜け穴をいくつか挙げます。これらの抜け穴は、以前にシステムを開発する際にも遭遇したものです。皆さんのインスピレーションになれば幸いです。

セッション資格情報管理の混乱

HTTP 自体がステートレスであることは誰もが知っています。ブラウザとサーバーが互いの ID を認識し、信頼できるようにするために、ほとんどの Web システムは「トークン」を使用します。これは、合意された資格情報を使用して実装されており、トークンはユーザーのログイン後に生成され、ユーザーがアクティブにログアウトするか、一定の時間が経過すると期限切れになります。つまり、リクエストが対応するトークンを持ってきた場合、サーバーはトークンを取得し、対応する検証を実行できます。検証に合格した場合、リクエストを信頼し、関連するビジネス ロジックを実行します。トークンを持っていない場合は、サーバーはそのトークンを取得し、対応する検証を実行します。違法または期限切れのものを持ち込む場合は、違法とみなされます。これは問題ないようですが、実際の実装には隠れた抜け穴がある可能性があります。

2 つの例を見てみましょう:

1. フロントエンド開発者 Xiao Ming が、ユーザーが終了ボタンをクリックするためのロジックを作成したとき、単に Cookie またはローカルストレージ内のトークン値をクリアしました。 (トークンは通常、これら 2 つの場所に保存されます)、ビジネス内でトークンを期限切れにするためのバックエンドへのリクエストを開始しませんでした。この場合、このトークンの有効性は本質的にユーザーの意図に反しており、現時点では非常に高いリスクがあります。ユーザーが自然に終了した場合でもトークンは有効であり、他人が何らかの方法でトークンを取得・記録しておけば、ユーザー情報の変更や注文など、ユーザーが行った操作を完全に再現することができます。

2. 上の例では、トークンの有効期限を設定する必要があると述べましたが、適切な有効期限を設けることでリスクを効果的に軽減できます。しかし、バックエンド開発担当者は、トークンの有効期限設定を設定するときに目がくらんで手が震え、余分な桁を入力したり、単位を誤解して S レベルの単位に MS レベルの値を使用したりする可能性があります。有効期限が設定されます 注文は非常に長いです。ログイン後に積極的にログアウトすることを好まないユーザーや、ページに長時間滞在するユーザーにとっては非常に危険です。トークンはユーザーが長期間使用しなくても有効なままであるため、他人がトークンを入手すると、さまざまな悪事が行われる可能性があります。

検証失敗

ファイルのアップロードは、アバターのアップロード、ネットワーク ディスクへのファイルのアップロードなど、Web アプリケーションでは一般的な機能です。悪意のあるユーザーは、アップロード時にトロイの木馬、ウイルス、悪意のあるスクリプトなどのファイルをアップロードする可能性があり、そのようなファイルがサーバー上で実行されると重大な影響を及ぼします。この攻撃方法は比較的低コストであり、攻撃者による悪用が比較的簡単です。アップロードできるファイルの種類が増えるほど、攻撃される可能性が高くなります。悪意のあるプログラムがアップロードされると、ユーザーによってダウンロードされ、ユーザーのコンピュータ上で実行された後に汚染される可能性があります。また、サーバー上で悪意のあるプログラムが実行され、サーバーが制御され、サーバーの麻痺やデータ損失が発生する可能性があります。

通常の状況では、プログラムはファイルの種類を判断し、合法であると思われるファイルのみをサーバーにアップロードすることを許可します。ただし、一部の Web プログラムでは、この判断はフロントエンドでのみ行われ、バックエンドでは行われません。これにより、攻撃者がリクエストを簡単に変更して違法なファイルをアップロードする機会が生まれます。

正しいアプローチは、バックエンドがファイル拡張子の判断、MIME 検出を実行し、アップロード ファイルのサイズやその他の制限を制限して防御することです。さらに、悪意のあるファイルがビジネス サーバーを攻撃してサービスが利用できなくなることを防ぐために、ビジネスから隔離されたサーバーにファイルを保存することもできます。

データ列挙

システムにログインするとき、ほとんどのシステムは、ユーザーがログインするときにユーザーが存在するかどうかを判断し、「この携帯電話番号は登録されていません」というプロンプトを表示します。このロジックが別のインターフェイスを使用して実行される場合、総当たり列挙のリスクがあります。攻撃者は、このインターフェイスを使用して携帯電話番号ライブラリを使用してリクエストの列挙を実行し、システムに登録されている携帯電話番号を特定することができます。これにより、次のステップでブルート フォース パスワード クラッキングの機会が提供されます。

この問題に関しては、この判断をログイン検証インターフェイスに入れ、明確なプロンプトを返さないことをお勧めします。よくできたウェブサイトでは、たいてい「携帯電話番号が登録されていないか、パスワードが間違っています。」というメッセージが表示されます。これによりユーザー エクスペリエンスは損なわれますが、安全性も向上します。

データ書き込みのリプレイ

フォーラム投稿を例として、パケット キャプチャ ツールを使用してフォーラム投稿のリクエスト プロセスをキャプチャし、ツールを通じてプロセスをリプレイすると、次のことがわかります。投稿リストが表示されます。 2 つの同一の投稿。これはリプレイ攻撃です。再生頻度が高速化すると、システム内に大量のジャンクデータが生成されるだけでなく、頻繁な書き込みによりビジネスデータベースに大きな負荷がかかります。

このようなリプレイリスクのあるリクエストの場合は、リクエストの頻度制限を追加することをお勧めします。たとえば、2 つのリクエストのタイムスタンプを特定し、それらが特定の時間値より大きい場合に有効になるように設定できます。

権限の脆弱性

権限の検証は、企業の組織構造管理システムなどのWebシステムの基本機能であり、部署名や部長の変更機能を提供しています。権限の検証を追加すると、ユーザーがこれらの機能を通じて使用権限のない情報を変更することを効果的に防止できます。このようなシステムでは権限の検証が必ず実装されますが、実際に正しく実装されているのでしょうか?

システム内のユーザーが部門名を変更するには、スーパー管理権限を持っていることと、部門 A に所属していることの 2 つの条件を満たす必要があると規定したとします。実際のコード実装では、開発者はユーザーがスーパー管理者であるかどうかだけを判断し、ユーザーが部門に属しているかどうかは判断しないことがよくあります。この場合、部門 B のスーパー管理アカウントを使用して部門 A の名前を変更できますが、これは権限を超えて変更することと同じですが、これは明らかに期待した結果ではありません。部門 B のスーパー管理者ユーザーがインターフェース上で部門 A の部門名を変更するための入り口を見つけられない場合でも、リクエストを取得することでパラメーターを変更できます。

無断改変はもちろん、権限を超えて閲覧することも可能です。 A 部門のスーパーマネージャーが B 部門の部門情報を参照できるとは決して期待しませんよね。

システムでは、ロールに対するユーザーのアクセス権を厳密にチェックして制限することをお勧めします。

セキュリティは決して小さな問題ではなく、冒頭でも述べたように、脆弱性があると壊滅的な打撃を受ける可能性がありますので、皆様もぜひご注意ください。ビジネス設計に注意を払うだけでなく、実装によって引き起こされる低レベルの脆弱性を回避するためのコードレビューにも注意を払う必要があります。

上記は、多数のセキュリティ脆弱性のほんの一部です。より深刻な Web アプリケーションのセキュリティ リスクについては、OWASP Top 10 2017 でリリースされたトップ 10 のセキュリティ問題を参照してください。 www.owasp.org.cn/owasp-proje…

以上がJS 検出を使用すると、Web システムは本当に安全ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

JavaScriptの文字列文字を交換します

Mar 11, 2025 am 12:07 AM

JavaScriptの文字列文字を交換します

Mar 11, 2025 am 12:07 AM

JavaScript文字列置換法とFAQの詳細な説明 この記事では、javaScriptの文字列文字を置き換える2つの方法について説明します:内部JavaScriptコードとWebページの内部HTML。 JavaScriptコード内の文字列を交換します 最も直接的な方法は、置換()メソッドを使用することです。 str = str.replace( "find"、 "置換"); この方法は、最初の一致のみを置き換えます。すべての一致を置き換えるには、正規表現を使用して、グローバルフラグGを追加します。 str = str.replace(/fi

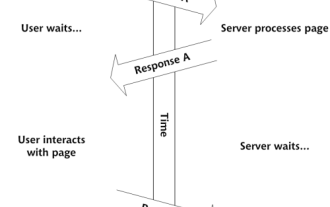

独自のAjax Webアプリケーションを構築します

Mar 09, 2025 am 12:11 AM

独自のAjax Webアプリケーションを構築します

Mar 09, 2025 am 12:11 AM

それで、あなたはここで、Ajaxと呼ばれるこのことについてすべてを学ぶ準備ができています。しかし、それは正確には何ですか? Ajaxという用語は、動的でインタラクティブなWebコンテンツを作成するために使用されるテクノロジーのゆるいグループ化を指します。 Ajaxという用語は、もともとJesse Jによって造られました

10 jQueryの楽しみとゲームプラグイン

Mar 08, 2025 am 12:42 AM

10 jQueryの楽しみとゲームプラグイン

Mar 08, 2025 am 12:42 AM

10の楽しいjQueryゲームプラグインして、あなたのウェブサイトをより魅力的にし、ユーザーの粘着性を高めます! Flashは依然としてカジュアルなWebゲームを開発するのに最適なソフトウェアですが、jQueryは驚くべき効果を生み出すこともできます。また、純粋なアクションフラッシュゲームに匹敵するものではありませんが、場合によってはブラウザで予期せぬ楽しみもできます。 jquery tic toeゲーム ゲームプログラミングの「Hello World」には、JQueryバージョンがあります。 ソースコード jQueryクレイジーワードコンポジションゲーム これは空白のゲームであり、単語の文脈を知らないために奇妙な結果を生み出すことができます。 ソースコード jquery鉱山の掃引ゲーム

独自のJavaScriptライブラリを作成および公開するにはどうすればよいですか?

Mar 18, 2025 pm 03:12 PM

独自のJavaScriptライブラリを作成および公開するにはどうすればよいですか?

Mar 18, 2025 pm 03:12 PM

記事では、JavaScriptライブラリの作成、公開、および維持について説明し、計画、開発、テスト、ドキュメント、およびプロモーション戦略に焦点を当てています。

jQuery Parallaxチュートリアル - アニメーションヘッダーの背景

Mar 08, 2025 am 12:39 AM

jQuery Parallaxチュートリアル - アニメーションヘッダーの背景

Mar 08, 2025 am 12:39 AM

このチュートリアルでは、jQueryを使用して魅惑的な視差の背景効果を作成する方法を示しています。 見事な視覚的な深さを作成するレイヤー画像を備えたヘッダーバナーを構築します。 更新されたプラグインは、jQuery 1.6.4以降で動作します。 ダウンロードしてください

ブラウザでのパフォーマンスのためにJavaScriptコードを最適化するにはどうすればよいですか?

Mar 18, 2025 pm 03:14 PM

ブラウザでのパフォーマンスのためにJavaScriptコードを最適化するにはどうすればよいですか?

Mar 18, 2025 pm 03:14 PM

この記事では、ブラウザでJavaScriptのパフォーマンスを最適化するための戦略について説明し、実行時間の短縮、ページの負荷速度への影響を最小限に抑えることに焦点を当てています。

Matter.jsを始めましょう:はじめに

Mar 08, 2025 am 12:53 AM

Matter.jsを始めましょう:はじめに

Mar 08, 2025 am 12:53 AM

Matter.jsは、JavaScriptで書かれた2D Rigid Body Physics Engineです。このライブラリは、ブラウザで2D物理学を簡単にシミュレートするのに役立ちます。剛体を作成し、質量、面積、密度などの物理的特性を割り当てる機能など、多くの機能を提供します。また、重力摩擦など、さまざまな種類の衝突や力をシミュレートすることもできます。 Matter.jsは、すべての主流ブラウザをサポートしています。さらに、タッチを検出し、応答性が高いため、モバイルデバイスに適しています。これらの機能はすべて、物理ベースの2Dゲームまたはシミュレーションを簡単に作成できるため、エンジンの使用方法を学ぶために時間をかける価値があります。このチュートリアルでは、このライブラリのインストールや使用法を含むこのライブラリの基本を取り上げ、

jqueryとajaxを使用した自動更新Divコンテンツ

Mar 08, 2025 am 12:58 AM

jqueryとajaxを使用した自動更新Divコンテンツ

Mar 08, 2025 am 12:58 AM

この記事では、JQueryとAjaxを使用して5秒ごとにDivのコンテンツを自動的に更新する方法を示しています。 この例は、RSSフィードからの最新のブログ投稿と、最後の更新タイムスタンプを取得して表示します。 読み込み画像はオプションです