Node+Redi による API レート制限

レート制限により、API ベースのサービスの可用性が保護および向上します。 API と通信していて、HTTP 429 Too Many Requests 応答ステータス コードを受信した場合は、レートが制限されています。これは、一定時間内に許可されるリクエストの数を超えたことを意味します。必要なのは、速度を落とし、少し待ってから再試行することだけです。

推奨ビデオ チュートリアル: nodejs チュートリアル

なぜレート制限があるのですか?

独自の API ベースのサービスを制限することを検討する場合は、ユーザー エクスペリエンス、セキュリティ、パフォーマンスの間のトレードオフを比較検討する必要があります。

#データ フローを制御する最も一般的な理由は、API ベースのサービスの可用性を維持することです。ただし、偶発的または意図的な受信トラフィックの急増により貴重なリソースが占有され、他のユーザーの可用性に影響を与える可能性があるため、セキュリティ上の利点もあります。

受信リクエストの速度を制御することで、次のことが可能になります。

- サービスとリソースが「フラッディング」されないようにします。

- ブルート フォース攻撃の軽減

- 分散型サービス拒否 (DDOS) 攻撃の防止

レート制限を実装するにはどうすればよいですか?

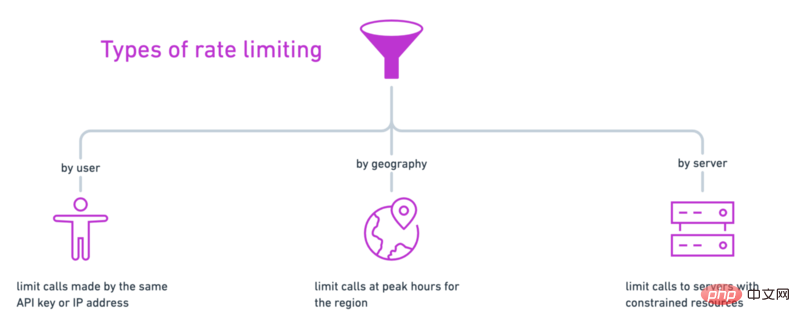

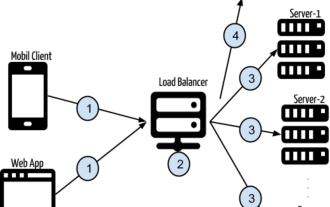

レート制限は、クライアント レベル、アプリケーション レベル、インフラストラクチャ レベル、またはその中間のレベルで実装できます。 API サービスへの受信トラフィックを制御するには、いくつかの方法があります。

- ユーザー別 : API キー、アクセス トークン、または IP アドレスを使用してユーザーによる呼び出しを追跡する

- By地理的地域: たとえば、1日のピーク時に地理的地域ごとのレート制限を下げる

- By Server: 複数のサーバーがある場合API へのさまざまな呼び出しを処理するには、より高価なリソースへのアクセスに対してより厳しいレート制限を課す可能性があります。

これらのレート制限のいずれかを (または組み合わせて) 使用できます。

実装方法に関係なく、レート制限の目標は、リソースへのアクセス要求を拒否または通過するチェックポイントを確立することです。多くのプログラミング言語とフレームワークには、これを実現するための機能やミドルウェアが組み込まれており、さまざまなレート制限アルゴリズムのオプションも備えています。

Node と Redis を使用して独自のレート リミッターを作成する 1 つの方法は次のとおりです:

ノード アプリの作成

- # #Adding a Redis を使用したレート リミッター

- Postman でのテスト

GitHub でコード例をご覧ください。始める前に、コンピューターに Node と Redis がインストールされていることを確認してください。 ステップ 1: ノード アプリケーションをセットアップするコマンド ラインから新しいノード アプリケーションをセットアップします。 CLI プロンプトでデフォルトのオプションを受け入れるか、

—yes フラグを追加します。

$ npm init --yes

index.js という名前のファイルを作成します。

$ touch index.js

index.js でサーバーを初期化します。

const express = require('express')

const app = express()

const port = process.env.PORT || 3000

app.get('/', (req, res) => res.send('Hello World!'))

app.listen(port, () => console.log(`Example app listening at http://localhost:${port}`))$ node index.js

index.js に戻り、ルートを作成し、最初にレート制限を確認し、制限を超えていない場合はユーザーがリソースにアクセスできるようにします。

app.post('/', async (req, res) => {

async function isOverLimit(ip) {

// to define

}

// 检查率限制

let overLimit = await isOverLimit(req.ip)

if (overLimit) {

res.status(429).send('Too many requests - try again later')

return

}

// 允许访问资源

res.send("Accessed the precious resources!")

})

isOverLimit を定義します。

- ユーザーの IP アドレスなどのキーを保存します。 この IP から行われる呼び出しの数を増やす指定した期間後にレコードを期限切れにする

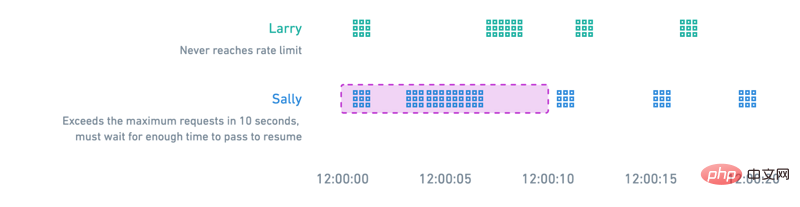

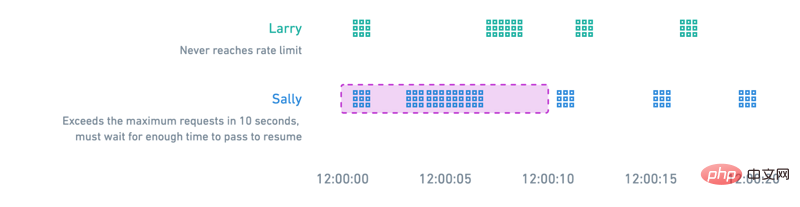

スライディング ウィンドウ カウンターの例 。ユーザーが適度な数の呼び出しを送信するか、時間をかけて間隔をあければ、レート制限に達することはありません。 10 秒以内に最大リクエストを超えたユーザーは、リクエストを再開するのに十分な時間を待つ必要があります。

$ npm install ioredis

$ redis-server

index.js で Redis クライアントを要求して初期化します。

const redis = require('ioredis')

const client = redis.createClient({

port: process.env.REDIS_PORT || 6379,

host: process.env.REDIS_HOST || 'localhost',

})

client.on('connect', function () {

console.log('connected');

});async function isOverLimit(ip) {

let res

try {

res = await client.incr(ip)

} catch (err) {

console.error('isOverLimit: could not increment key')

throw err

}

console.log(`${ip} has value: ${res}`)

if (res > 10) {

return true

}

client.expire(ip, 10)

}ユーザーが API を呼び出すと、Redis をチェックしてユーザーが制限を超えているかどうかを確認します。その場合、API はすぐに リクエストが多すぎます — 後でもう一度試してください というメッセージを含む HTTP 429 ステータス コードを返します。ユーザーが制限内にある場合は、コードの次のブロックに進み、保護されたリソース (データベースなど) へのアクセスを許可します。

レート制限チェック中に、Redis でユーザーのレコードを見つけてリクエスト数を増やします。Redis にそのユーザーのレコードがない場合は、新しいレコードを作成します。最後に、各レコードは、最新のアクティビティから 10 秒以内に期限切れになります。

次のステップでは、速度リミッターが適切に機能していることを確認してください。

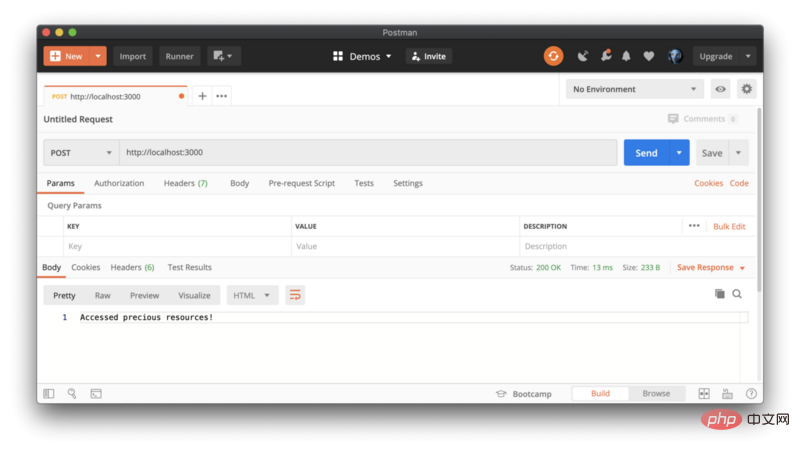

ステップ 3: Postman でのテスト

変更を保存し、サーバーを再起動します。 Postman を使用して、http:// localhost:3000 でローカルに実行されている API サーバーに POST リクエストを送信します。

- または

- Retry-after

ヘッダーとして、再試行する前にユーザーに通知するなど、他の機能強化も検討できます。待ったほうがいいでしょうかレート制限に達したリクエストをログに記録して、ユーザーの行動を理解し、悪意のある攻撃を警告します - 他のレート制限アルゴリズムまたは他のミドルウェアを使用してみてください

英語の元のアドレス: https://codeburst.io/api-rate-limiting-with-node-and-redis-95354259c768その他のプログラミング関連の知識、

プログラミング入門をご覧ください。 !

以上がNode+Redi による API レート制限の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7514

7514

15

15

1378

1378

52

52

79

79

11

11

19

19

64

64

nvmでノードを削除する方法

Dec 29, 2022 am 10:07 AM

nvmでノードを削除する方法

Dec 29, 2022 am 10:07 AM

nvm でノードを削除する方法: 1. 「nvm-setup.zip」をダウンロードして C ドライブにインストールします; 2. 「nvm -v」コマンドで環境変数を構成し、バージョン番号を確認します; 3. 「nvm」を使用しますinstall" コマンド ノードのインストール; 4. "nvm uninstall" コマンドでインストールしたノードを削除します。

Express を使用してノード プロジェクトでファイルのアップロードを処理する方法

Mar 28, 2023 pm 07:28 PM

Express を使用してノード プロジェクトでファイルのアップロードを処理する方法

Mar 28, 2023 pm 07:28 PM

ファイルのアップロードをどのように処理するか?次の記事では、Express を使用してノード プロジェクトでファイルのアップロードを処理する方法を紹介します。

NodeサービスのDockerミラーリングを行うにはどうすればよいですか?極限最適化の詳しい説明

Oct 19, 2022 pm 07:38 PM

NodeサービスのDockerミラーリングを行うにはどうすればよいですか?極限最適化の詳しい説明

Oct 19, 2022 pm 07:38 PM

この期間中、私は Tencent ドキュメントのすべてのカテゴリに共通する HTML 動的サービスを開発していましたが、さまざまなカテゴリへのアクセスの生成と展開を容易にし、クラウド移行のトレンドに従うために、Docker を使用して修正することを検討しました。サービス内容や製品バージョンを一元管理します。この記事では、私が Docker を提供するプロセスで蓄積した最適化の経験を参考として共有します。

Nodeのプロセス管理ツール「pm2」を徹底分析

Apr 03, 2023 pm 06:02 PM

Nodeのプロセス管理ツール「pm2」を徹底分析

Apr 03, 2023 pm 06:02 PM

この記事では、Node のプロセス管理ツール「pm2」について説明し、pm2 が必要な理由、pm2 のインストール方法と使用方法について説明します。皆様のお役に立てれば幸いです。

PIノードティーチング:PIノードとは何ですか? PIノードをインストールしてセットアップする方法は?

Mar 05, 2025 pm 05:57 PM

PIノードティーチング:PIノードとは何ですか? PIノードをインストールしてセットアップする方法は?

Mar 05, 2025 pm 05:57 PM

ピン張りのノードの詳細な説明とインストールガイドこの記事では、ピネットワークのエコシステムを詳細に紹介します - PIノードは、ピン系生態系における重要な役割であり、設置と構成の完全な手順を提供します。 Pinetworkブロックチェーンテストネットワークの発売後、PIノードは多くの先駆者の重要な部分になり、テストに積極的に参加し、今後のメインネットワークリリースの準備をしています。まだピン張りのものがわからない場合は、ピコインとは何かを参照してください。リストの価格はいくらですか? PIの使用、マイニング、セキュリティ分析。パインワークとは何ですか?ピン競技プロジェクトは2019年に開始され、独占的な暗号通貨PIコインを所有しています。このプロジェクトは、誰もが参加できるものを作成することを目指しています

pkg を使用して Node.js プロジェクトを実行可能ファイルにパッケージ化する方法について説明します。

Dec 02, 2022 pm 09:06 PM

pkg を使用して Node.js プロジェクトを実行可能ファイルにパッケージ化する方法について説明します。

Dec 02, 2022 pm 09:06 PM

Nodejs実行可能ファイルをpkgでパッケージ化するにはどうすればよいですか?次の記事では、pkg を使用して Node プロジェクトを実行可能ファイルにパッケージ化する方法を紹介します。

npm ノード gyp が失敗した場合の対処方法

Dec 29, 2022 pm 02:42 PM

npm ノード gyp が失敗した場合の対処方法

Dec 29, 2022 pm 02:42 PM

「node-gyp.js」が「Node.js」のバージョンと一致しないため、npm node gyp が失敗します。解決策は次のとおりです: 1. 「npm cache clean -f」を使用してノード キャッシュをクリアします; 2. 「npm install -」を使用します。 g n" n モジュールをインストールします。 3. 「n v12.21.0」コマンドを使用して、「node v12.21.0」バージョンをインストールします。

Angular と Node を使用したトークンベースの認証

Sep 01, 2023 pm 02:01 PM

Angular と Node を使用したトークンベースの認証

Sep 01, 2023 pm 02:01 PM

認証は、Web アプリケーションの最も重要な部分の 1 つです。このチュートリアルでは、トークンベースの認証システムと、それが従来のログイン システムとどのように異なるかについて説明します。このチュートリアルを終えると、Angular と Node.js で書かれた完全に動作するデモが表示されます。従来の認証システム トークンベースの認証システムに進む前に、従来の認証システムを見てみましょう。ユーザーはログイン フォームにユーザー名とパスワードを入力し、[ログイン] をクリックします。リクエストを行った後、データベースにクエリを実行してバックエンドでユーザーを認証します。リクエストが有効な場合、データベースから取得したユーザー情報を使用してセッションが作成され、セッション情報が応答ヘッダーで返され、セッション ID がブラウザに保存されます。対象となるアプリケーションへのアクセスを提供します。