#centos 入門チュートリアル # の次のコラムでは、CentOS における TCP ラッパーのアクセス制御について紹介します。必要としている友達の役に立つでしょう。役に立ちました!

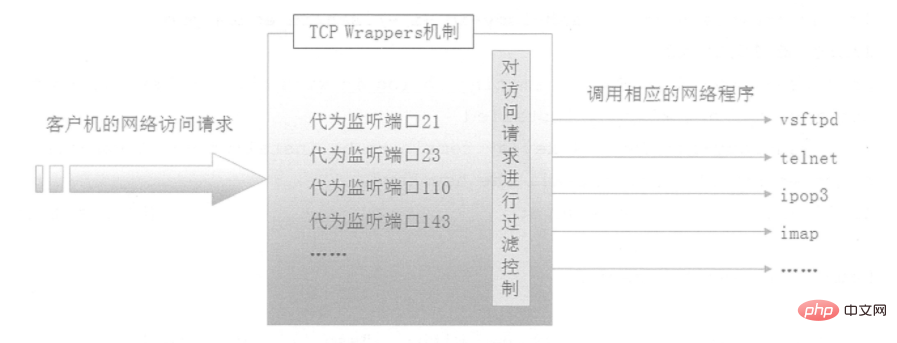

単一の IP アドレス: "192.1668.10.1" など; ネットワーク セグメント アドレス: "192.168.10.0/255.255.255.0" など; 「.」で始まるドメイン名: たとえば、「benet.com」は benet.com ドメイン内のすべてのホストに一致します; 「.」で終わるネットワーク アドレス: たとえば、「192.168.10.」は 192.168.10.0/24 全体に一致しますネットワーク セグメント;埋め込みワイルドカード文字 """?": 前者は任意の長さの文字を表し、後者は 1 文字のみを表します。たとえば、「192.168.10.1」は 192.168 で始まるすべての IP アドレスに一致します。 10.1. 「.」で始まるまたは終わるパターンと混合することはできません; 複数のクライアント アドレスのリスト: 「192.168.1.、172.16.16.、.benet.com」など; 2. アクセス制御の基本原則 TCP Wrappers メカニズムのアクセス ポリシーについては、適用する際は次の順序と原則に従ってください: まず /etc/hosts.allow ファイルを確認し、ポリシーが一致するかどうかを確認します。が見つかった場合は、アクセスを許可します。そうでない場合は、/etc/hosts.deny ファイルの確認を続けます。一致するポリシーが見つかった場合は、アクセスが拒否されます。上記の 2 つのファイルを確認して一致するポリシーが見つからなかった場合は、アクセスが許可されます。 3. TCP ラッパーの設定例実際に TCP ラッパー メカニズムを使用する場合、より緩やかなポリシーは「すべて許可、一部を拒否」、より厳格なポリシーは「一部を許可、すべて拒否」になります。 」。前者は、対応する拒否ポリシーを hosts.deny ファイルに追加するだけで済みますが、後者は、host.allow に許可ポリシーを追加することに加えて、hosts.deny ファイルに「ALL: ALL」拒否ポリシーを設定する必要もあります。 . . 例は次のとおりです: ここでは、IP アドレス 192.168.10.1 のホスト、または 172.16.16 ネットワーク セグメントにあるホストからのみ sshd サービスにアクセスしたいとします。アドレスは拒否されます。次の操作を実行できます:

[root@CentOS01 ~]# vim /etc/hosts.allow sshd:192.168.10.1 172.16.16.* [root@centos01 ~]# vim /etc/hosts.deny sshd:ALL

以上がCentOS の TCP Wrappers アクセス制御についての詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。