centos7のluksベースのディスク暗号化について詳しく解説

次のコラム centos 基本チュートリアル では、luks に基づいて centos7 でディスクを暗号化する方法を紹介します。

centos7 は、Linux ハードディスクの luks

LUKS (Linux Unified Key Setup) に基づいてディスクを暗号化しますEncryptionさまざまな Linux ディストリビューションに普遍的に適用できるだけでなく、複数のユーザー/パスワードもサポートする標準を提供します。 暗号化キーはパスワードとは独立しているため、パスワードを紛失した場合でも、ハードドライブ全体を暗号化することなく、パスワードをすぐに変更できます。標準のオンディスク形式を提供することにより、ディストリビューション間の互換性が容易になるだけでなく、複数のユーザーのパスワードを安全に管理できます。 encrypted ボリュームは、その中のファイル システムをマウントする前に、まず復号化する必要があります。

ツール: cryptsetup (デフォルトでインストールされます)

[root@node1 ~]# cryptsetup --help cryptsetup 1.7.4 用法: cryptsetup [选项…] <动作> <动作特定参数> --version 打印软件包版本 -v, --verbose 显示更详细的错误信息 --debug 显示调试信息 -c, --cipher=STRING 用于加密磁盘的密文(参见 /proc/crypto) -h, --hash=STRING 用于从密码创建加密密钥的哈希值 -y, --verify-passphrase 两次询问密码以进行验证 -d, --key-file=STRING 从文件读取密钥。 --master-key-file=STRING 从文件读取卷(主)密钥。 --dump-master-key 转储卷(主)密钥而不是键槽信息。 -s, --key-size=位 加密密钥大小 -l, --keyfile-size=字节 限制从密钥文件读取 --keyfile-offset=字节 要从密钥文件跳过的字节数 --new-keyfile-size=字节 限制从新增密钥文件的读取 --new-keyfile-offset=字节 要从新增密钥文件跳过的字节数 -S, --key-slot=INT 新密钥的槽号(默认为第一个可用的) -b, --size=扇区 设备大小 -o, --offset=扇区 后端设备的起始偏移量 -p, --skip=扇区 从开头要跳过的加密数据扇区数量 -r, --readonly 创建只读映射 -i, --iter-time=毫秒 LUKS 默认 PBKDF2 迭代时间(毫秒) -q, --batch-mode 不要请求确认 -t, --timeout=秒 交互式密码提示符超时长度(秒) -T, --tries=INT 输入密码的最大重试频率 --align-payload=扇区 于 <n> 个扇区边界处对其载荷数据 - 供 luks 格式用 --header-backup-file=STRING 带有 LUKS 数据头和密钥槽备份的文件。 --use-random 使用 /dev/random 生成卷密钥。 --use-urandom 使用 /dev/urandom 生成卷密钥。 --shared 与另一个不重合的加密段共享设备。 --uuid=STRING 设备使用的 UUID 已占用。 --allow-discards 允许设备的 discard(或称 TRIM)请求。 --header=STRING 带有分离 LUKS 数据头的设备或文件。 --test-passphrase 不要激活设备,仅检查密码。 --tcrypt-hidden 使用隐藏数据头(隐藏 TCRYPT 设备) --tcrypt-system 设备为系统 TCRYPT 驱动器(带有引导器)。 --tcrypt-backup 使用备份(次级)TCRYPT 标头。 --veracrypt 同时扫描 VeraCrypt 兼容的设备。 -M, --type=STRING 设备元数据类型:luks, 纯粹 (plain), loopaes, tcrypt. --force-password 禁用密码质量检查 (如果已启用)。 --perf-same_cpu_crypt 使用 dm-crypt same_cpu_crypt 性能兼容性选项。 --perf-submit_from_crypt_cpus 使用 dm-crypt submit_from_crypt_cpus 性能兼容性选项。 帮助选项: -?, --help 显示此帮助 --usage 显示简短用法 <动作> 为其中之一: open <设备> [--type <类型>] [<名称>] - 以映射 <名称> 打开设备 close <名称> - 关闭设备(移除映射) resize <名称> - 改变活动设备大小。 status <名称> - 显示设备状态 benchmark [--cipher <cipher>] - 测试密文 repair <设备> - 尝试修复磁盘上的元数据 erase <设备> - 清空所有密钥槽(移除加密密钥) luksFormat <设备> [<新密钥文件>] - 格式化一个 LUKS 设备 luksAddKey <设备> [<新密钥文件>] - 向 LUKS 设备添加密钥 luksRemoveKey <设备> [<密钥文件>] - 移除 LUKS 设备中指定的密钥或密钥文件 luksChangeKey <设备> [<密钥文件>] - 更改 LUKS 设备中指定的密钥或密钥文件 luksKillSlot <设备> <密钥槽> - 从 LUKS 设备清理标号为 <key slot> 的密钥 luksUUID <设备> - 输出 LUKS 设备的 UUID(唯一标识符) isLuks <设备> - 从 <device> 探测 LUKS 分区标头 luksDump <设备> - 调出 LUKS 分区信息 tcryptDump <设备> - 调出 TCRYPT 设备信息 luksSuspend <设备> - 挂起 LUKS 设备并清除密钥(冻结所有 IO 操作)。 luksResume <设备> - 恢复已暂停的 LUKS 设备。 luksHeaderBackup <设备> - 备份 LUKS 设备标头和密钥槽 luksHeaderRestore <设备> - 恢复 LUKS 设备标头和密钥槽 你亦可使用老的 <动作> 语法别名: open: create (plainOpen), luksOpen, loopaesOpen, tcryptOpen close: remove (plainClose), luksClose, loopaesClose, tcryptClose <name> 为要在 /dev/mapper 创建的设备 <device> 为加密设备 <key slot> 为需要更改的 LUKS 密钥槽 <key file> 提供给 luksAddKey 动作的密钥文件 默认集成的密钥和密码参数: 密钥文件的最大大小:8192kB, 交互式密码的最大长度:512 (字符) LUKS 的默认 PBKDF2 迭代时间:2000 (毫秒) 默认集成的设备密文参数: loop-AES:aes, 256 位密钥 plain:aes-cbc-essiv:sha256, 密钥:256 位, 密码哈希:ripemd160 LUKS1:aes-xts-plain64, 密钥:256 bits, LUKS 数据头哈希:sha256, RNG:/dev/urandom

1.環境

- OS: centos7

- カーネル: 3.10.0-693.el7.x86_64

- ツール: cryptsetup.x86_64 0:1.7.4-4.el7

2. 暗号化されたパーティション

を作成します。まず、ハードディスク /dev/ を追加します。 sdb テスト目的で、次のようにします:

[root@node1 ~]# fdisk -l 磁盘 /dev/sdb:8589 MB, 8589934592 字节,16777216 个扇区 Units = 扇区 of 1 * 512 = 512 bytes 扇区大小(逻辑/物理):512 字节 / 512 字节 I/O 大小(最小/最佳):512 字节 / 512 字节 磁盘 /dev/sda:8589 MB, 8589934592 字节,16777216 个扇区 Units = 扇区 of 1 * 512 = 512 bytes 扇区大小(逻辑/物理):512 字节 / 512 字节 I/O 大小(最小/最佳):512 字节 / 512 字节 磁盘标签类型:dos 磁盘标识符:0x000bfe7f 设备 Boot Start End Blocks Id System /dev/sda1 * 2048 2099199 1048576 83 Linux /dev/sda2 2099200 16777215 7339008 8e Linux LVM 磁盘 /dev/mapper/centos-root:6652 MB, 6652166144 字节,12992512 个扇区 Units = 扇区 of 1 * 512 = 512 bytes 扇区大小(逻辑/物理):512 字节 / 512 字节 I/O 大小(最小/最佳):512 字节 / 512 字节 磁盘 /dev/mapper/centos-swap:859 MB, 859832320 字节,1679360 个扇区 Units = 扇区 of 1 * 512 = 512 bytes 扇区大小(逻辑/物理):512 字节 / 512 字节 I/O 大小(最小/最佳):512 字节 / 512 字节

次に、EncryptionPartition

[root@node1 ~]# cryptsetup luksFormat /dev/sdb WARNING! ======== 这将覆盖 /dev/sdb 上的数据,该动作不可取消。 Are you sure? (Type uppercase yes): YES # 注意这里必须是大写的YES 输入密码: 确认密码:

5 をフォーマットします。キー ファイル Encryption## を使用します。 #パーティション

パスワードに加えて、キーに相当するキー ファイルを使用してハードディスクを復号化することも選択できます。パスワードとキー ファイルの使用5.1 ランダム キー ファイルの生成

[root@node1 ~]# dd if=/dev/urandom of=/root/enc.key bs=1 count=4096 记录了4096+0 的读入 记录了4096+0 的写出 4096字节(4.1 kB)已复制,0.00967434 秒,423 kB/秒 [root@node1 ~]# ls anaconda-ks.cfg enc.key kubernetes

5.2 パスワードの 1 つとしてキー ファイルを追加します

[root@node1 ~]# cryptsetup luksAddKey /dev/sdb /root/enc.key 输入任意已存在的密码:

6. 復号化パスワードの削除

通常のパスワードの削除

[root@node1 ~]# cryptsetup luksRemoveKey /dev/sdb 输入要移除的密码:

[root@node1 ~]# cryptsetup luksRemoveKey -d /root/enc.key /dev/sdb WARNING! ======== 这是最后一个密钥槽。设备在清空此密钥后将不可用。 Are you sure? (Type uppercase yes): YES

注 : すべてを削除しないでください。デバイスにアクセスするには少なくともパスワードが必要であり、削除操作は元に戻せません

7。パーティションマッピングとマウント

7.1 PartitionMapping

[root@node1 ~]# cryptsetup luksOpen /dev/sdb data2 输入 /dev/sdb 的密码:

7.2 キー ファイルPartitionMapping

キー ファイルを介してマッピングを行うこともできます

[root@node1 ~]# cryptsetup luksOpen -d /root/enc.key /dev/sdb data2

7.3 ファイル システムを作成します

マウントして使用する前に、デバイス用のファイルを作成する必要があります。システムは使用できます。btrfs、ext4、vfat、ntfs など、任意のファイル システムを選択できます。

[root@node1 ~]# mkfs.ext4 /dev/mapper/data2 mke2fs 1.42.9 (28-Dec-2013) 文件系统标签= OS type: Linux 块大小=4096 (log=2) 分块大小=4096 (log=2) Stride=0 blocks, Stripe width=0 blocks 524288 inodes, 2096640 blocks 104832 blocks (5.00%) reserved for the super user 第一个数据块=0 Maximum filesystem blocks=2147483648 64 block groups 32768 blocks per group, 32768 fragments per group 8192 inodes per group Superblock backups stored on blocks: 32768, 98304, 163840, 229376, 294912, 819200, 884736, 1605632 Allocating group tables: 完成 正在写入inode表: 完成 Creating journal (32768 blocks): 完成 Writing superblocks and filesystem accounting information: 完成

7.4 マウント

これで、

暗号化されたパーティションデバイスを通常のパーティション

[root@node1 ~]# mkdir /data2 [root@node1 ~]# mount /dev/mapper/data2 /data2 [root@node1 ~]# df -h 文件系统 容量 已用 可用 已用% 挂载点 /dev/mapper/centos-root 6.2G 1.8G 4.5G 28% / devtmpfs 4.4G 0 4.4G 0% /dev tmpfs 4.4G 0 4.4G 0% /dev/shm tmpfs 4.4G 8.5M 4.4G 1% /run tmpfs 4.4G 0 4.4G 0% /sys/fs/cgroup /dev/sda1 1014M 143M 872M 15% /boot tmpfs 883M 0 883M 0% /run/user/0 /dev/mapper/data2 7.8G 36M 7.3G 1% /data2

7.5 マウントをアンインストールします ポイントをロードし、EncryptionPartition

[root@node1 /]# umount /data2 [root@node1 /]# cryptsetup luksClose data2

8 をオフにします。

#すべての手順を完了したら、今行う必要があります。最良の方法は、

暗号化されたストレージを適切に維持することです。同じ方法を使用して、バックアップのために複数のデバイスを

暗号化できます。なぜなら、モバイルデバイスがいつでも紛失するかどうかは誰も保証できないからです。

以上がcentos7のluksベースのディスク暗号化について詳しく解説の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7478

7478

15

15

1377

1377

52

52

77

77

11

11

19

19

33

33

CentOS7 各種バージョンイメージのダウンロードアドレスとバージョン説明(Everythingバージョン含む)

Feb 29, 2024 am 09:20 AM

CentOS7 各種バージョンイメージのダウンロードアドレスとバージョン説明(Everythingバージョン含む)

Feb 29, 2024 am 09:20 AM

CentOS-7.0-1406 をロードする場合、オプションのバージョンが多数あり、一般ユーザーにとってはどれを選択すればよいか分かりませんが、簡単に紹介すると、 (1) CentOS-xxxx-LiveCD.ios と CentOS-xxxx- -DVD.iso はどう違いますか?前者は700Mしかなく、後者は3.8Gです。違いはサイズだけではありませんが、より本質的な違いは、CentOS-xxxx-LiveCD.ios はメモリにロードして実行することしかできず、インストールできないことです。ハードディスクには CentOS-xxx-bin-DVD1.iso のみインストールできます。 (2) CentOS-xxx-bin-DVD1.iso、Ce

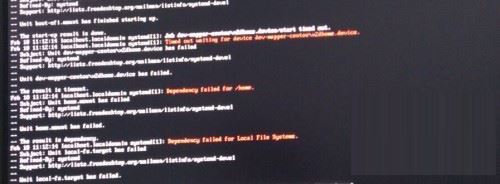

CentOS 7 緊急修復モードに入る手順

Jan 13, 2024 am 09:36 AM

CentOS 7 緊急修復モードに入る手順

Jan 13, 2024 am 09:36 AM

centos7 ページを開くと、「緊急モードへようこそ!」が表示されます。ログイン後、「journalctl -xb」と入力してシステムログを表示し、「systemctlreboot」と入力して再起動し、「systemctldefault」と入力してデフォルトモードで再起動します。 giverootpasswordformaintenance(??Control-D???): 解決策: r を実行します。

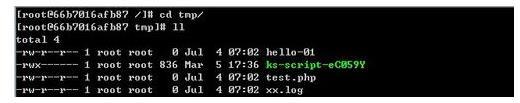

CentOS 7 の /tmp ディレクトリにあるジャンク ファイルにアクセスしてクリーンアップする方法は?

Dec 27, 2023 pm 09:10 PM

CentOS 7 の /tmp ディレクトリにあるジャンク ファイルにアクセスしてクリーンアップする方法は?

Dec 27, 2023 pm 09:10 PM

centos7システムのtmpディレクトリにゴミが大量にあるのですが、ゴミを削除したい場合はどうすればよいでしょうか?以下の詳細なチュートリアルを見てみましょう。 tmp ファイル ディレクトリ内のファイルのリストを表示するには、コマンド cdtmp/ を実行して tmp の現在のファイル ディレクトリに切り替え、ll コマンドを実行して現在のディレクトリ内のファイルのリストを表示します。以下に示すように。ファイルを削除するには、rm コマンドを使用します。rm コマンドはファイルをシステムから永久に削除することに注意してください。したがって、rm コマンドを使用するときは、ファイルを削除する前にプロンプトを表示することをお勧めします。コマンド rm-i file name を使用し、ユーザーが削除を確認する (y) か削除をスキップする (n) まで待つと、システムは対応する操作を実行します。以下に示すように。

centos7 でパスワード ルールを設定する方法 centos7 でパスワード ルールを設定する方法

Jan 07, 2024 pm 01:17 PM

centos7 でパスワード ルールを設定する方法 centos7 でパスワード ルールを設定する方法

Jan 07, 2024 pm 01:17 PM

セキュリティ上の理由からパスワード ルールを設定する パスワードの有効期限が切れるまでの日数を設定します。ユーザーは数日以内にパスワードを変更する必要があります。この設定は、作成されたユーザーにのみ影響し、既存のユーザーには影響しません。既存のユーザーに設定する場合は、「chage -M (日) (ユーザー)」コマンドを実行します。 PASS_MAX_DAYS60#パスワードの有効期限 PASS_MIN_DAYS3#初期パスワード変更時間 PASS_MIN_LEN8#パスワードの最小長 PASS_WARN_AGE7#パスワード有効期限のプロンプト時間 パスワードの繰り返し制限の使用 [root@linuxprobe~]#vi/etc/pam.d/system-auth#nearline15:

CENTOS7でmbstring拡張機能をインストールするにはどうすればよいですか?

Jan 06, 2024 pm 09:59 PM

CENTOS7でmbstring拡張機能をインストールするにはどうすればよいですか?

Jan 06, 2024 pm 09:59 PM

1.UncaughtError:Calltoundependentfunctionmb_strlen(); 上記のエラーが発生した場合、mbstring 拡張機能がインストールされていないことを意味します; 2. PHP インストール ディレクトリ cd/temp001/php-7.1.0/ext/mbstring に入ります 3. phpize( /usr/local/bin /phpize または /usr/local/php7-abel001/bin/phpize) コマンドを使用して、php 拡張機能 4../configure--with-php-config=/usr/local/php7-abel をインストールします。

CentOS7にMysqlをインストールして起動時に自動起動するように設定する方法

Jun 02, 2023 pm 08:36 PM

CentOS7にMysqlをインストールして起動時に自動起動するように設定する方法

Jun 02, 2023 pm 08:36 PM

Centos7 には mysql データベースがありません。デフォルトのデータベースは mariadb (mysql のブランチ) です。以下の手順に従って、mysql データベースを手動でインストールできます。 1. rpm インストール ファイル wgethttp://repo.mysql.com/mysql-community-release-el7.rpm をダウンロードします 2. rpm を実行して rpm-ivhmysql-community-release-el7.rpm をインストールします依存関係の解決が完了したらを選択すると、次のオプションが表示されます: dependencyresolved =================================

CentOS7のデフォルトのショートカットキーを変更・設定するにはどうすればいいですか?

Jan 09, 2024 pm 06:14 PM

CentOS7のデフォルトのショートカットキーを変更・設定するにはどうすればいいですか?

Jan 09, 2024 pm 06:14 PM

デフォルトのショートカット キーが使用しているソフトウェアのキーと競合する場合、または自分の習慣に従ってショートカット キーを使用する必要がある場合は、デフォルトのショートカット キーを変更して設定する必要があります。以下の詳細なチュートリアルを見てみましょう。 1. 仮想マシンで Centos7 システムを起動し、デスクトップに入ります。 2. 左上隅にある [アプリケーション] -> [システム ツール] -> [設定] をクリックします。 3. 設定インターフェイスに入り、デバイスをクリックします。 4. [キーボード] を選択し、任意のボタンをクリックします。 5. 変更後、下図のように、最後に「設定」をクリックすると、ショートカットキーの設定が反映されます。修正が完了しました。

centos7でのファイル解凍コマンド(zip)の詳細説明

Jan 07, 2024 pm 06:30 PM

centos7でのファイル解凍コマンド(zip)の詳細説明

Jan 07, 2024 pm 06:30 PM

1. 圧縮フォルダーは zip ファイルです [root@cgls]#zip-rmydata.zipmydata2。mydata.zip を mydatabak ディレクトリに解凍します [root@cgls]#unzipmydata.zip-dmydatabak3.mydata01 フォルダーと mydata02.txt が圧縮されます。 mydata.zip[root@cgls]#zipmydata.zipmydata01mydata02.txt4. mydata.zip ファイルを直接解凍します [root@cgls]#unzipmydata.zip5. myd を表示します。